Учётные записи и права доступа

Пользовательские УЗ и их привилегии позволяют контролировать доступ к подразделам и службам ARMA FW.

Создание пользовательских учётных записей и их привилегий

Для создания пользовательской УЗ необходимо выполнить следующие действия:

Перейти в подраздел управления пользователями («Система» - «Доступ» - «Пользователи») и нажать кнопку «+Добавить».

В открывшейся форме заполнить обязательные параметры «Имя пользователя» и «Пароль» (см. Рисунок – Создание пользовательской УЗ) и нажать кнопку «Сохранить».

Рисунок – Создание пользовательской УЗ

Примечание

Значение параметра «Имя пользователя» не может:

содержать более 32 символов;

начинаться с цифры;

содержать символы, отличные от цифр «0-9», «A-Z» верхнего и нижнего регистров и символов «.-_».

Дополнительные параметры УЗ

Для более точной и полной информации о пользователе необходимо заполнить параметры «Полное имя», «Электронная почта» и «Комментарий».

Для создания временной пользовательской УЗ необходимо указать дату окончания срока действия в параметре «Дата окончания срока действия». Пользователь будет иметь возможность авторизации по указанную дату включительно.

Для системной УЗ «root» отсутствует возможность ограничения срока действия УЗ.

Флажок «Сгенерировать закодированный пароль для предотвращения локального входа для этого пользователя» параметра «Пароль» может использоваться, например, для создания УЗ с SSH-ключом, но без доступа к веб-интерфейсу.

Для изменения стартовой страницы необходимо задать значение параметра «Предпочтительная целевая страница», например, «ui/integritycontrol». По умолчанию при авторизации в веб-интерфейсе ARMA FW пользователю отображается страница инструментальной панели – информационные виджеты (см. Мониторинг системы с помощью информационных виджетов).

Для разрешения УЗ доступа к консольному интерфейсу ARMA FW необходимо установить флажок для параметра «Доступ к консольному интерфейсу».

Для создания сертификата необходимо установить флажок для параметра «Сертификат». Создание сертификатов используется ARMA FW для таких целей, как доступ к веб-интерфейсу через HTTPS, доступ к API, VPN, LDAP и т.д.

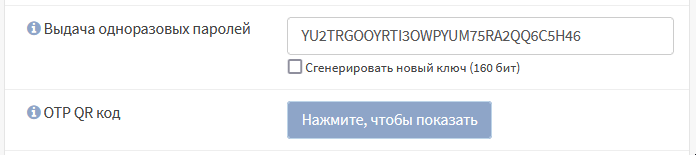

При настройке двухфакторной аутентификации в ARMA FW необходимо генерировать одноразовый пароль, установив флажок в «Сгенерировать новый ключ (160 бит)» параметра «Выдача одноразовых паролей».

Для предоставления пользователю доступа к консольному интерфейсу ARMA FW по SSH (см. SSH-сервер) необходимо ввести сгенерированный ранее открытый ключ в поле параметра «Авторизованные ключи».

Для подключения к настройке мобильного IPsec необходимо задать предварительный общий ключ в поле параметра «Предварительно выданные ключи IPsec».

После сохранения УЗ доступно создание ключей API используемых, например, для подключения к ARMA MC. При нажатии кнопки « » в параметре «Ключи API» будет создан ключ API для УЗ, а также скачан текстовый файл, содержащий значения «key» и «secret».

» в параметре «Ключи API» будет создан ключ API для УЗ, а также скачан текстовый файл, содержащий значения «key» и «secret».

Назначение привилегий пользовательской УЗ

Назначение привилегий пользовательской УЗ возможно двумя способами:

добавление пользователя в определённую группу с уже заданными привилегиями;

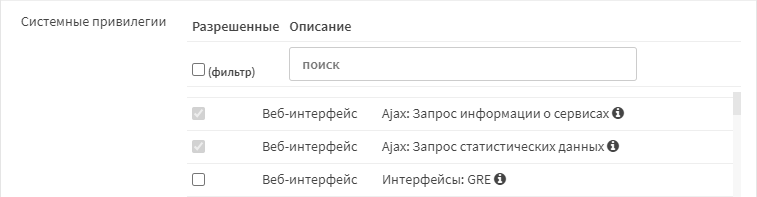

выбор привилегий из списка, установкой флажка напротив соответствующей привилегии в блоке настроек «Системные привилегии» (см. Рисунок – Установка системных привилегий).

Для удобства в блоке настроек «Системные привилегии» существует поле фильтра и функции множественного выбора:

«Веб-интерфейс: Все страницы»;

«Функция: Очистить все журналы»;

«Выбрать все (видимые)»;

«Отменить выбор (видимые)».

Рисунок – Установка системных привилегий

В случае необходимости назначения для УЗ пользователя возможности добавления или редактирования других УЗ, требуется в блоке «Системные привилегии» формы редактирования УЗ пользователя установить флажок для параметра «Система Система: Изменить настройки».

Примечание

Изменения привилегий УЗ пользователя вступят в силу, после завершения активной сессии пользователя.

В случае использования веб-прокси, для обеспечения актуального уровня доступа пользователя после изменения привилегий УЗ следует нажать кнопку «Очистить» во вкладке «Помощь» подраздела администрирования веб-прокси (см. Дополнительные настройки).

Создание группы и добавление им привилегий

Для удобства и простоты управления правами доступа существует возможность создания и редактирования групп. Каждую УЗ возможно включить в состав нескольких групп, в таком случае УЗ будет обладать совокупностью привилегий каждой из групп.

Для создания группы пользователей необходимо выполнить следующие действия:

Перейти в подраздел управления группами пользователей («Система» - «Доступ» - «Группы») и нажать кнопку «+Добавить».

В открывшейся форме заполнить обязательный параметр «Имя группы» (см. Рисунок – Создание группы пользователей) и нажать кнопку «Сохранить».

Рисунок – Создание группы пользователей

Дополнительные параметры групп

Для удобства использования групп необходимо добавить описание группы в поле параметра «Описание».

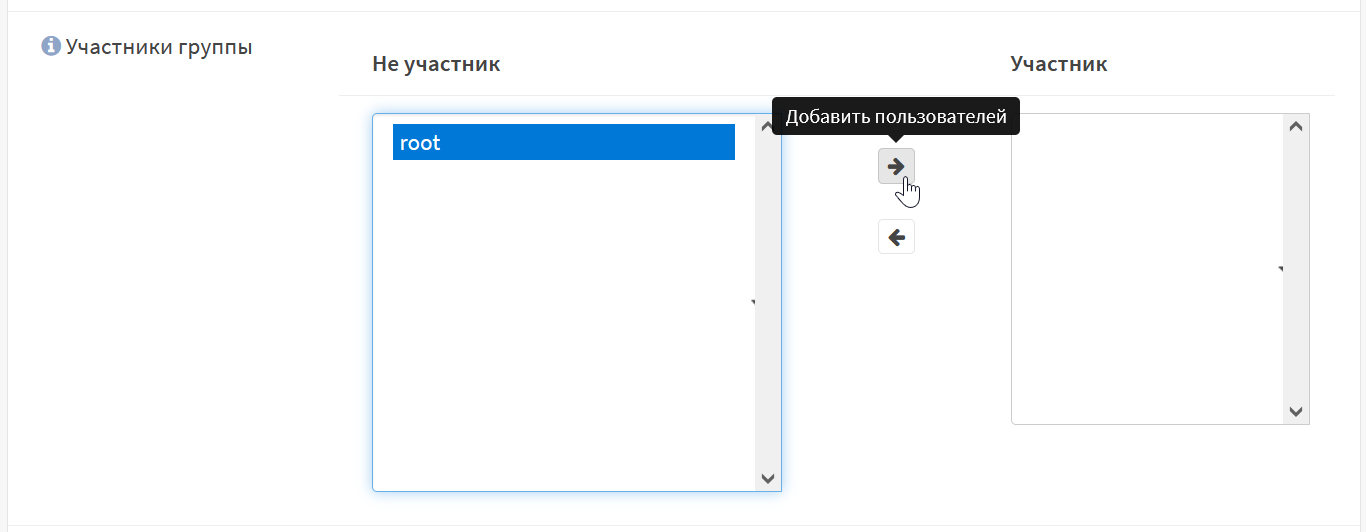

Для добавления пользователей в создаваемую группу необходимо в блоке настроек «Участники группы» перенести имена пользователей из левой части в правую, нажав кнопку « » (см. Рисунок – Добавление участников в группу).

» (см. Рисунок – Добавление участников в группу).

Рисунок – Добавление участников в группу

Назначение привилегий группе

Для назначения привилегий группе пользователей необходимо выбрать привилегии из списка, установив флажок напротив соответствующей привилегии в блоке настроек «Системные привилегии» аналогично назначению привилегий пользовательской УЗ (см. Назначение привилегий пользовательской УЗ).

Настройка парольной политики

Парольная политика – это набор правил при создании пароля, позволяющих повысить безопасность доступа к ARMA FW.

Для включения и настройки парольной политики необходимо выполнить следующие действия:

Перейти в подраздел редактирования серверов авторизации («Система» - «Доступ» - «Серверы») и нажать кнопку «

» напротив строки «Локальная база данных» для входа в режим редактирования.

» напротив строки «Локальная база данных» для входа в режим редактирования.В открывшейся форме установить флажок для параметра «Включить ограничения политики паролей».

При необходимости задать значение в появившихся параметрах (см. Рисунок – Настройка парольной политики):

«Срок действия» – количество дней, в течение которых пароль остается действительным;

«Длина» – минимальная длина пароля;

«Сложность» – соответствие пароля требованиям сложности: пароль должен содержать цифры, прописные буквы, строчные буквы, специальные символы.

Рисунок – Настройка парольной политики

Нажать кнопку «Сохранить».

После внесённых изменений при входе в систему с УЗ, пароль которой не отвечает установленным требованиям, будет предложено изменить пароль.

Аутентификация

Аутентификация – это процесс проверки подлинности введённого пользователем имени и пароля. В ARMA FW возможна аутентификация с использованием локальной или внешней БД пользователей. В качестве внешней БД служат различные внешние серверы авторизации. ARMA FW поддерживает работу со следующими внешними серверами:

«LDAP» – OpenLDAP, MS Active Directory, Novell eDirectory;

«Radius».

По умолчанию в ARMA FW аутентификация осуществляется с использованием локальной БД пользователей. К дополнительным мерам защиты при аутентификации с использованием внутреннего сервера относится ваучер-сервер.

К дополнительным мерам защиты при аутентификации с использованием внешних серверов относится сервис двухфакторной аутентификации.

Для авторизации и предоставления соответствующих привилегий пользовательской УЗ, настроенной с помощью внешнего сервера, необходимо импортировать пользовательскую УЗ в локальную БД пользователей ARMA FW.

Ваучер-сервер

Ваучер-сервер используется для обеспечения аутентификации на портале авторизации в ARMA FW.

Ваучер – это запись с логином и паролем, которую ARMA FW генерирует по запросу. Ваучеры имеют настраиваемый срок действия, по истечении которого пользователю необходимо получить новый ваучер.

Для создания и настройки ваучер-сервера необходимо выполнить следующие действия:

Перейти в подраздел редактирования серверов авторизации («Система» - «Доступ» - «Серверы») и нажать кнопку «+Добавить».

В открывшейся форме (см. Рисунок – Создание ваучер сервера), в параметре «Тип», выбрать «Ваучер».

При необходимости установить флажок для параметра «Использовать простые пароли (менее безопасные)» и задать значения для параметров:

«Описательное имя»;

«Длина имени пользователя»;

«Длина пароля».

Рисунок – Создание ваучер сервера

Нажать кнопку «Сохранить».

Использование ваучер-сервера для авторизации

Для использования ваучер-сервера на созданном портале авторизации необходимо выполнить следующие действия:

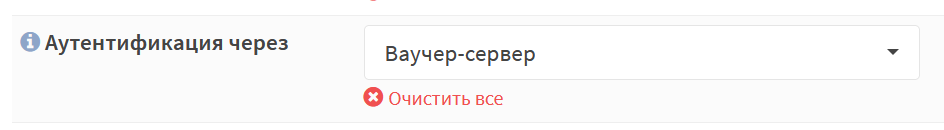

Перейти в подраздел зон портала авторизации («Службы» - «Портал авторизации» - «Администрирование» - «Зоны»).

Нажать кнопку «

» напротив созданной зоны и в открывшейся форме, в параметре «Аутентификация через» выбрать созданный ваучер сервер (см. Рисунок – Выбор метода аутентификации) и нажать кнопку «Сохранить».

» напротив созданной зоны и в открывшейся форме, в параметре «Аутентификация через» выбрать созданный ваучер сервер (см. Рисунок – Выбор метода аутентификации) и нажать кнопку «Сохранить».

Рисунок – Выбор метода аутентификации

Перейти в подраздел управления ваучерами («Службы» - «Портал авторизации» - «Ваучеры») и нажать кнопку «Создать ваучеры».

При необходимости в открывшейся форме задать значения для параметров:

«Достоверность»;

«Истекает после»;

«Количество ваучеров»;

«Имя группы»;

и нажать кнопку «Сгенерировать».

Созданный ваучер в формате «CSV» будет предложено скачать средствами используемого веб-браузера. Скачанный ваучер позволяет успешно аутентифицироваться через портал авторизации.

Двухфакторная аутентификация

Двухфакторная аутентификация в ARMA FW – это аутентификация, в процессе которой помимо постоянного пароля от локальной УЗ необходимо указать временный одноразовый пароль – «Time-based One-Time Password».

ARMA FW поддерживает RFC 6238. Для поддержки двухфакторной аутентификации используются мобильные приложения, совместимые с RFC 6238.

Для настройки двухфакторной аутентификации необходимо выполнить следующие шаги:

Добавить сервер аутентификации.

Добавить или настроить пользовательские УЗ.

Активировать одноразовый пароль.

Проверить токен.

Шаг 1 – Добавление сервера аутентификации

Для добавления сервера двухфакторной аутентификации необходимо выполнить следующие действия:

Перейти в подраздел редактирования серверов авторизации («Система» - «Доступ» - «Серверы») и нажать кнопку «+Добавить».

В открывшейся форме задать настройки в соответствии с таблицей (см. Таблица «Настройки сервера аутентификации»). Значения параметров в таблице приведены справочно.

Параметр |

Значение |

|---|---|

Описательное имя |

Сервер ТОТР |

Тип |

Локальный + Синхронизированный по времени одноразовый пароль |

Остальные параметры оставить по умолчанию и нажать кнопку «Сохранить».

Дополнительные параметры:

«Длина токена» – может быть изменён при необходимости;

«Интервал времени» – может быть изменён при необходимости;

«Разрешенный период регистрации» – используется для генерации нескольких различных токенов для разных периодов времени и сравнения их с токеном по передаваемому паролю;

«Обратный порядок токена» – используется для установки требования пароля перед токеном.

Шаг 2 – Добавление или настройка пользовательской учётной записи

Для добавления пользовательской УЗ необходимо выполнить следующие действия:

Перейти в подраздел управления пользователями («Система» - «Доступ» - «Пользователи») и нажать кнопку «+Добавить».

В открывшейся форме заполнить обязательные параметры «Имя пользователя» и «Пароль», установить флажок в значении «Сгенерировать новый ключ (160 бит)» параметра «Выдача одноразовых паролей» и нажать кнопку «Сохранить».

Шаг 3 – Активация одноразового пароля

Для активации нового одноразового пароля необходимо выполнить следующие действия:

Нажать кнопку «

» напротив созданной на шаге 2 УЗ (см. Шаг 2 – Добавление или настройка пользовательской учётной записи).

» напротив созданной на шаге 2 УЗ (см. Шаг 2 – Добавление или настройка пользовательской учётной записи).Нажать кнопку «Нажмите, чтобы показать» в параметре «OTP QR код» (см. Рисунок – Активация одноразового пароля).

Рисунок – Активация одноразового пароля

Появившийся QR-код или содержимое значения параметра «Выдача одноразовых паролей» необходимо передать владельцу пользовательской УЗ.

Владельцу УЗ на мобильном устройстве открыть определённое администратором приложение, например, FreeOTP для ОС Android, и отсканировать полученный QR-код или ввести полученный одноразовый пароль. Подтвердить правильность сканирования QR-кода или ввода одноразового пароля и дождаться получения токена в приложении.

Шаг 4 – Проверка токена

Для тестирования аутентификации пользователя необходимо выполнить следующие действия:

Перейти в подраздел средств проверки («Система» - «Доступ» - «Средство проверки»).

Указать значения параметров:

«Сервер аутентификации» – созданный на шаге 1 сервер (см. Шаг 1 – Добавление сервера аутентификации);

«Имя пользователя» –имя пользователя УЗ, созданной на шаге 2 (см. Шаг 2 – Добавление или настройка пользовательской учётной записи);

«Пароль» – данные в формате «[Token][Password]», где:

«[Token]» – это значение токена из шага 3 (см. Шаг 3 – Активация одноразового пароля);

«[Password]» – это пароль УЗ, созданной на шаге 2 (см. Шаг 2 – Добавление или настройка пользовательской учётной записи);

и нажать кнопку «Проверка».

В случае правильной настройки сервера появится уведомление об успешной проверке (см. Рисунок – Успешная аутентификация). В случае указания некорректных данных появится уведомление об ошибке (см. Рисунок – Ошибка аутентификации).

При использовании двухфакторной аутентификации необходимо указывать данные в формате «[Token][Password]» в поле параметра «Пароль».

LDAP

LDAP – протокол прикладного уровня для доступа к службе каталогов, использующий TCP/IP и позволяющий производить операции аутентификации, поиска и сравнения, а также операции добавления, изменения или удаления записей.

Примечание

ARMA FW не поддерживает аутентификацию LDAP в случае использования на внешнем LDAP-сервере двухфакторной авторизации. При добавлении нескольких LDAP-серверов для аутентификации будет использоваться только первый из списка.

Примечание

Начиная с Microsoft Windows Server 2003 с пакетом обновления 1 (SP1), пользователи домена могут использовать предыдущий пароль для доступа к сети в течение одного часа после смены пароля. Ознакомиться с описанием процесса изменения политики сетевой аутентификации NTLM возможно на сайте Microsoft Learn.

В качестве примера настройки LDAP будет описана настройка работы ARMA FW c MS Active Directory согласно схеме стенда, представленной на рисунке (см. Рисунок – Подключение внешнего сервера LDAP), имя домена LDAP – «test.local».

Рисунок – Подключение внешнего сервера LDAP

Перед началом настройки внешнего LDAP-сервера необходимо убедиться в наличии сетевого доступа к серверу Active Directory.

При использовании учётных записей LDAP-сервера для доступа к веб-интерфейсу ARMA FW необходимо определить привилегии УЗ, путём импорта пользовательских УЗ из LDAP-сервера.

Примечание

При импорте пользовательских УЗ из LDAP-сервера принадлежность их к группам пользователей отобразится при первом входе в веб-интерфейс.

Для настройки внешнего сервера LDAP необходимо выполнить следующие шаги:

Добавить внешний сервер LDAP.

Протестировать соединение.

Обновить настройки доступа к системе.

Импортировать пользовательские УЗ.

Шаг 1 – Добавление сервера LDAP

Для добавления сервера LDAP необходимо выполнить следующие действия:

Перейти в подраздел редактирования серверов авторизации («Система» - «Доступ» - «Серверы») и нажать кнопку «+Добавить».

В открывшейся форме задать настройки в соответствии со списком ниже. Значения параметров в списке приведены справочно и зависят от настроек внешнего сервера Active Directory.

«Описательное имя» – «LDAP server»;

«Тип» – «LDAP»;

«Имя хоста или IP-адрес» – «192.168.1.200»;

«Привязать параметры доступа» – данные УЗ, имеющей роль администратора домена. В некоторых случаях необходимо указывать имя пользователя в формате: «имя_пользователя@имя_домена»;

«Область поиска» – «Целое поддерево»;

«Базовый DN» – «DC=test,DC=local»;

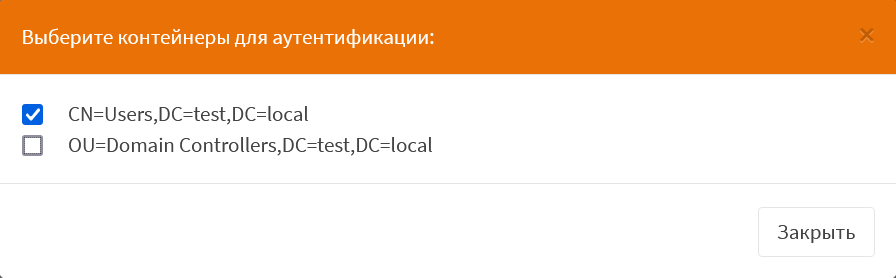

«Контейнеры для аутентификации» – нажать кнопку «Выбрать» и выбрать из доступного списка (см. Рисунок – Контейнеры для аутентификации);

«Чтение свойств» – флажок установлен;

«Синхронизировать группы» – флажок установлен. Присвоение пользователю группы произойдёт при первой авторизации в интерфейсе ARMA FW.

Рисунок – Контейнеры для аутентификации

Остальные параметры оставить по умолчанию и нажать кнопку «Сохранить».

Дополнительные параметры:

«Расширенный запрос» – может быть использован для выбора пользователей, которые являются членами определённой группы;

«Ограничение групп» – рекомендуется использовать только при необходимости.

Шаг 2 – Тест соединения

Для проверки правильности настройки сервера необходимо выполнить следующие действия:

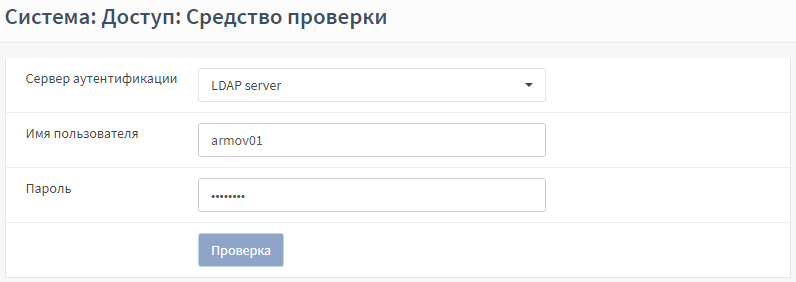

Перейти в подраздел средств проверки («Система» - «Доступ» - «Средство проверки») (см. Рисунок – Проверка правильности настройки LDAP-сервера).

Рисунок – Проверка правильности настройки LDAP-сервера

В параметре «Сервер аутентификации» выбрать созданный на шаге 1 (см. Шаг 1 – Добавление сервера LDAP) LDAP-сервер, в параметрах «Имя пользователя» и «Пароль» ввести учётные данные для подключения к внешнему LDAP серверу и нажать кнопку «Проверка».

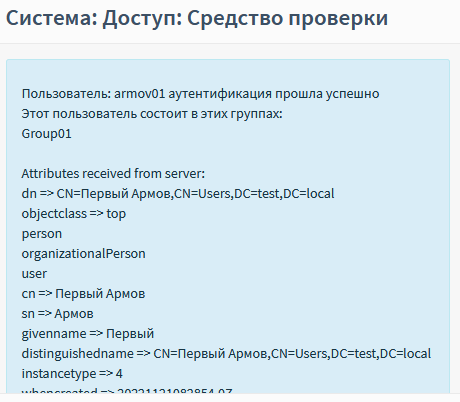

В случае корректной настройки появится уведомление об успешной аутентификации (см. Рисунок – Успешная аутентификация).

Рисунок – Успешная аутентификация

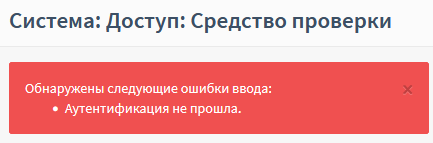

В случае некорректной настройки или ошибки в учётных данных будет отображена ошибка аутентификации (см. Рисунок – Ошибка аутентификации).

Рисунок – Ошибка аутентификации

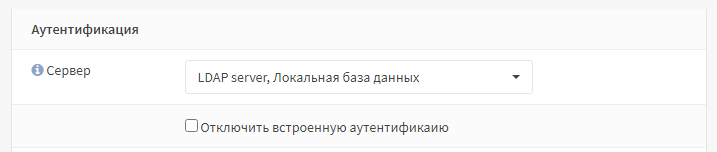

Шаг 3 – Обновление настроек доступа к системе

На данном шаге необходимо изменить настройки по умолчанию, чтобы пользовательские УЗ LDAP получили доступ к ARMA FW.

Для обновления настроек доступа к системе необходимо выполнить следующие действия:

Перейти в подраздел настроек ARMA FW («Система» - «Настройки» - «Администрирование»).

В блоке «Аутентификация» (см. Рисунок – Выбор сервера аутентификации) добавить сервер аутентификации «LDAP-сервер», созданный на шаге 1 (см. Шаг 1 – Добавление сервера LDAP), и нажать кнопку «Сохранить».

Рисунок – Выбор сервера аутентификации

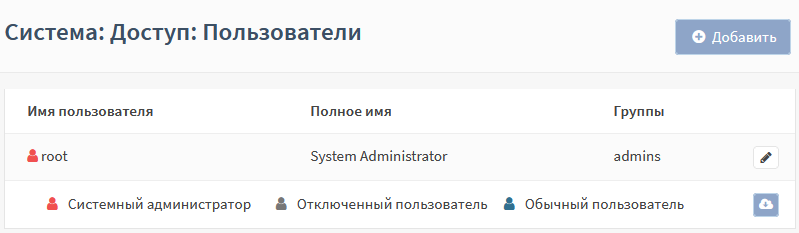

Шаг 4 – Импорт пользовательских УЗ

Для предоставления доступа к веб-интерфейсу пользовательским УЗ внешнего LDAP-сервера, их необходимо импортировать в ARMA FW.

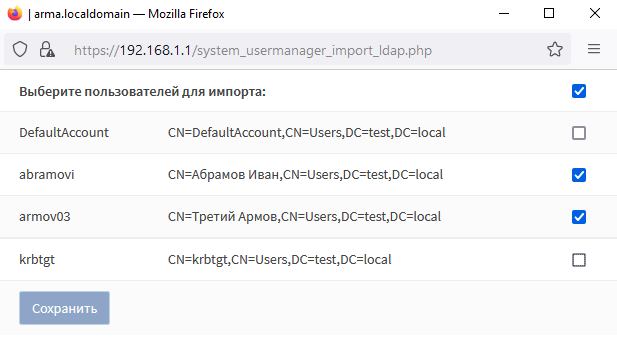

Для импорта УЗ необходимо выполнить следующие действия:

Перейти в подраздел управления пользователями («Система» - «Доступ» - «Пользователи») (см. Рисунок – Импорт пользовательских УЗ LDAP-сервера).

Рисунок – Импорт пользовательских УЗ LDAP-сервера

Нажать появившуюся кнопку «

» в правом нижнем углу формы.

» в правом нижнем углу формы.В открывшейся форме установить флажки для импортируемых пользовательских УЗ (см. Рисунок – Выбор импортируемых пользовательских УЗ) и нажать кнопку «Сохранить». Импорт произведён успешно, если после нажатия кнопки не появились сообщения об ошибке и выбранные пользователи отображены в общем списке пользователей.

Рисунок – Выбор импортируемых пользовательских УЗ

Примечание

УЗ, содержащие в имени пользователя символы кириллицы, не отображаются в форме и не подлежат импорту.

Примечание

Невозможно импортировать из внешнего сервера аутентификации УЗ, имена пользователей которых совпадают с УЗ в локальной БД ARMA FW.

Возможно настроить синхронизацию пользователей с помощью планировщика задач Cron (см. Cron). В случае использования планировщика задач производится автоматическое добавление новых и удаление отсутствующих УЗ внешнего сервера LDAP.

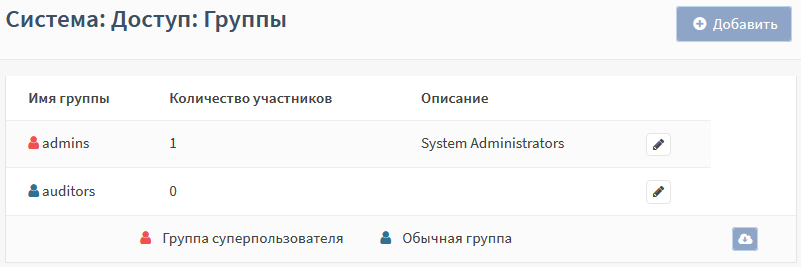

Импорт групп пользователей

Для использования пользовательских групп внешнего сервера LDAP требуется их предварительно импортировать, для этого необходимо выполнить следующие действия:

Перейти в подраздел управления группами («Система» - «Доступ» - «Группы») (см. Рисунок – Импорт пользовательских групп LDAP-сервера).

Рисунок – Импорт пользовательских групп LDAP-сервера

Нажать появившуюся кнопку «

» в правом нижнем углу формы.

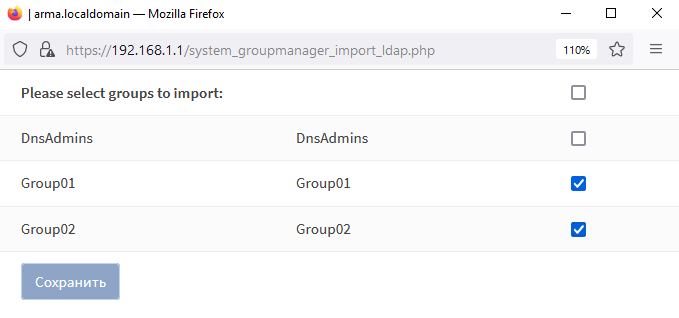

» в правом нижнем углу формы.В открывшейся форме установить флажки для импортируемых пользовательских групп (см. Рисунок – Выбор импортируемых пользовательских групп) и нажать кнопку «Сохранить». Импорт произведён успешно, если после нажатия кнопки не появились сообщения об ошибке и выбранные группы отображены в общем списке групп.

Рисунок – Выбор импортируемых пользовательских групп

Примечание

Группы, содержащие в имени символы кириллицы, не отображаются в форме и не подлежат импорту.

Возможно настроить синхронизацию групп с помощью планировщика задач Cron (см. Cron). В случае использования планировщика задач производится автоматическое добавление новых и удаление отсутствующих групп внешнего сервера LDAP.

Radius

Radius – сетевой протокол, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта пользователей, подключающихся к различным сетевым службам.

ARMA FW поддерживает использование внешнего Radius-сервера для аутентификации пользователей в сервисах VPN (см. VPN) и портала авторизации (см. Портал авторизации).

Перед началом настройки внешнего Radius-сервера необходимо убедиться в наличии сетевого доступа к данному серверу.

Добавление внешнего Radius-сервера

Для добавления внешнего Radius-сервера необходимо выполнить следующие действия:

Перейти в подраздел редактирования серверов авторизации («Система» - «Доступ» - «Серверы») и нажать кнопку «+Добавить».

В открывшейся форме задать настройки в соответствии с таблицей (см. Таблица «Настройки Radius-сервера»). Значения параметров приведены справочно и зависят от настроек внешнего Radius-сервера.

Параметр |

Значение |

|---|---|

Описательное имя |

Radius server |

Тип |

Radius |

Имя хоста или IP-адрес |

192.168.1.254 |

Общий секретный ключ |

Указать секретный ключ сервера |

Предложенные службы |

Аутентификация и учёт |

Остальные параметры оставить по умолчанию и нажать кнопку «Сохранить».

Проверка работы внешнего Radius-сервера

Перед проверкой правильности настройки сервера необходимо создать две УЗ:

«user» – с запретом доступа к ARMA FW;

«user1» – с разрешением доступа к ARMA FW.

Для проверки правильности настройки сервера необходимо выполнить следующие действия:

Перейти в подраздел средств проверки («Система» - «Доступ» - «Средство проверки»).

В параметре «Сервер аутентификации» выбрать созданный Radius-сервер, в параметрах «Имя пользователя» и «Пароль» ввести данные УЗ внешнего Radius-сервера и нажать кнопку «Проверка»:

УЗ «user» – не проходит аутентификацию с выводом соответствующего уведомления (см. Рисунок – Ошибка аутентификации);

УЗ «user1» – проходит аутентификацию с выводом соответствующего уведомления (см. Рисунок – Успешная аутентификация).