Система обнаружения и предотвращения вторжений

Функциональность системы обнаружения и предотвращения вторжений в ARMA FW реализуется посредством ПО с открытым исходным кодом «Suricata» и использованием метода захвата пакетов «Netmap» для повышения производительности и минимизации загрузки ЦП.

Система обнаружения и предотвращения вторжений в ARMA FW позволяет решать следующие задачи:

обнаружение и предотвращение эксплуатации уязвимостей в поддерживаемых протоколах;

обнаружение и предотвращение использования эксплойтов и уязвимостей сетевых приложений;

обнаружение и предотвращение DOS-атак;

обнаружение и предотвращение сетевого сканирования;

обнаружение и фильтрация трафика от скомпрометированных хостов;

обнаружение и фильтрация трафика от хостов, заражённых троянским ПО и сетевыми червями.

Примечание

Фильтрация трафика производится только при включённом режиме СПВ. При выключенном режиме СПВ производятся только уведомления о срабатывании правил СОВ.

Правила СОВ отображаются во вкладке «Правила» подраздела администрирования СОВ («Обнаружение вторжений» - «Администрирование»).

Правила обрабатываются в порядке, зависящем от действия над пакетом трафика:

«Pass» – разрешить движение пакета;

«Drop» – отбросить пакет;

«Reject» – отклонить пакет;

«Alert» – уведомить о пакете.

Основные настройки СОВ

Перед использованием СОВ необходимо убедиться, что отключён режим «Hardware Offloading». Для выключения данного режима необходимо перейти в подраздел настройки интерфейсов («Интерфейсы» - «Настройки»), установить флажки напротив параметров:

«CRC аппаратного обеспечения»;

«TSO аппаратного обеспечения»;

«LRO аппаратного обеспечения»;

и нажать кнопку «Сохранить» внизу страницы (см. Рисунок – Отключение режима Hardware Offloading).

Рисунок – Отключение режима Hardware Offloading

Для включения СОВ необходимо выполнить следующие действия:

Перейти в подраздел администрирования СОВ («Обнаружение вторжений» - «Администрирование») и на вкладке «Настройки» установить флажок для параметра «Включен» (см. Рисунок – Включение СОВ).

Выбрать все интерфейсы, которые необходимо будет защищать в параметре «Интерфейсы».

Включить переключатель «расширенный режим», указать значения используемых локальных сетей в поле «Домашние сети ($HOME_NET)» и нажать кнопку «Применить».

Примечание

Для включения режима СПВ необходимо установить флажок для параметра «Режим IPS».

Рисунок – Включение СОВ

После включения СОВ возможно просмотреть пакеты трафика, прошедшие через ARMA FW (cм. Анализ дампа трафика).

Работу СОВ возможно проверить, настроив правило из раздела Создание правила СОВ настоящего руководства.

Дополнительные настройки СОВ

Часть дополнительных параметров доступна при включённом переключателе «расширенный режим».

Параметр «Авто применение правил» – включает автоматическое применение правил после их изменения.

Параметр «Смешанный режим» включает режим неразборчивого захвата – «Promiscuous Mode», например, при использовании СОВ на конфигурации с VLAN.

В параметре «Сравнение маршрутов» выбирается один из алгоритмов поиска подстроки при обработке пакетов:

«Aho-Corasick» – алгоритм сопоставления «со словарём», находящий подстроки из «словаря» в пакетах. Используется по умолчанию;

«Hyperscan» – высокопроизводительная библиотека сопоставления регулярных выражений от корпорации «Intel».

В параметрах «Домашние сети ($HOME_NET)» и «Внешние сети ($EXTERNAL_NET)» задаются диапазоны адресов домашней сети и не относящихся к домашней сети соответственно.

В параметрах «HTTP Сервера ($HTTP_SERVERS)», «SMTP Сервера ($SMTP_SERVERS)», «SQL Сервера ($SQL_SERVERS)», «DNS Сервера ($DNS_SERVERS)», «Telnet Сервера ($TELNET_SERVERS)», «DC Сервера ($DC_SERVERS)», «DNP3 Сервера ($DNP3_SERVER)», «DNP3 Клиенты ($DNP3_CLIENT)», «Modbus Клиенты ($MODBUS_CLIENT)», «Modbus Серверы ($MODBUS_SERVER)», «EnIP Клиент», «EnIP Серверы» задаются адреса устройств, передающих пакеты по соответствующим протоколам.

В параметрах «HTTP Порты ($HTTP_PORTS)», «Oracle Порты ($ORACLE_PORTS)», «SSH Порты ($SSH_PORTS)», «DNP3 Порты ($DNP3_PORTS)», «Modbus Порты ($MODBUS_PORTS)», «Порты Файловых Данных ($FILE_DATA_PORTS)», «FTP Порты ($FTP_PORTS)» задаются порты, обрабатывающие трафик по соответствующим протоколам.

В параметре «Shell Code Порты ($SHELLCODE_PORTS)» задаются порты, трафик с которых необходимо проверить на наличие двоичного исполняемого кода.

Примечание

Указание широкого диапазона портов в поле параметра «Shell Code Порты ($SHELLCODE_PORTS)» может снижать производительность системы.

Параметр «Размер пакета по умолчанию» – задаёт размер сетевых пакетов по умолчанию.

Параметры «Сохранить журналы», «Размер сохраняемых журналов» отвечают за ведение журнала работы СОВ. В поле параметра «Сохранить журналы» указывается значение, не превышающее «1000». По умолчанию используется значение «4». В поле параметра «Размер сохраняемых журналов» указывается значение в диапазоне от «8» до «512» Мбайт. По умолчанию используется значение «256» Мбайт.

Параметры «Содержимое пакета для журнала» и «Журналировать пакет» отвечают за полноту информации о трафике, содержащейся в журнале работы СОВ.

Параметр «Режим midstream» отвечает за детектирование на уровне приложения в середине TCP-потока без предварительного обнаружения «трёхсторонних рукопожатий».

В параметрах «Уровень приложения: Modbus порт(-ы)», «Уровень приложения: DNP3 порт(-ы)», «Уровень приложения: TPKT порт(-ы)», «Уровень приложения: OPC UA порт(-ы)», «Уровень приложения: IEC104 порт(-ы)», «Уровень приложения: ADS порт(-ы)», «Уровень приложения: ENIP/CIP порт(-ы)» и «Уровень приложения: Fanuc FOCAS порт(-ы)» задаются значения портов, на которых производится детектирование соответствующих протоколов.

Загрузка и включение наборов правил

Во вкладке «Сохранение» подраздела администрирования СОВ («Обнаружение вторжений» - «Администрирование») (см. Рисунок – Настройка импорта правил) возможны следующие действия с локальными наборами правил:

«Включить выбранные» – включение набора правил;

«Включить (фильтр отбрасывания)» – включение набора правил с применением отбрасывания пакета;

«Включить (без фильтра действия)» – включение набора правил применением действий по умолчанию;

«Отключить выбранные» – отключение набора правил без изменения порядка обработки пакетов;

«Удалить выбранные» – удаление набора и правил его составляющих;

«Загрузить новый локальный набор правил» – импорт файла с правилами.

Рисунок – Настройка импорта правил

Примечание

В случае сброса ARMA FW к значениям по умолчанию, загруженные ранее правила сохраняются.

При удалении наборов правил СОВ кнопка «Применить изменения» становится неактивной на период выполнения процесса удаления.

Возможна настройка автоматического обновления и перезагрузки правил СОВ с помощью планировщика задач Cron (см. Cron). При создании задачи необходимо выбрать «Обновить и перезагрузить правила обнаружения вторжений» в параметре «Команда».

Примечание

В случае работы СОВ в режиме СПВ, при выполнении расписания автоматического обновления и перезагрузки правил обнаружения вторжений, возможен временный разрыв соединений.

Обновление правил СОВ с внешнего сервера

ARMA FW поддерживает возможность обновления правил СОВ с внешнего сервера.

Примечание

В случае предварительного удаления набора правил СОВ и последующего обновления правил, удалённый набор не появится в списке наборов правил, отображаемом во вкладке «Сохранение» подраздела администрирования СОВ («Обнаружение вторжений» - «Администрирование»).

При необходимости импорт набора правил СОВ следует выполнять посредством кнопки «Загрузить новый локальный набор правил».

Для обновления правил СОВ с внешнего сервера необходимо выполнить следующие действия:

Перейти во вкладку «Настройки» подраздела настроек обновления («Система» - «Прошивка» - «Обновления»), ввести значения в полях параметров «Имя пользователя» и «Пароль», предоставляемые вендором, и нажать кнопку «Сохранить».

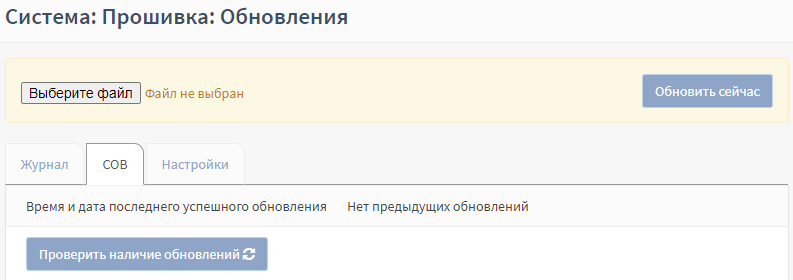

Перейти во вкладку «СОВ» и нажать кнопку «Проверить наличие обновлений» (см. Рисунок – Проверка наличия обновлений).

Рисунок – Проверка наличия обновлений

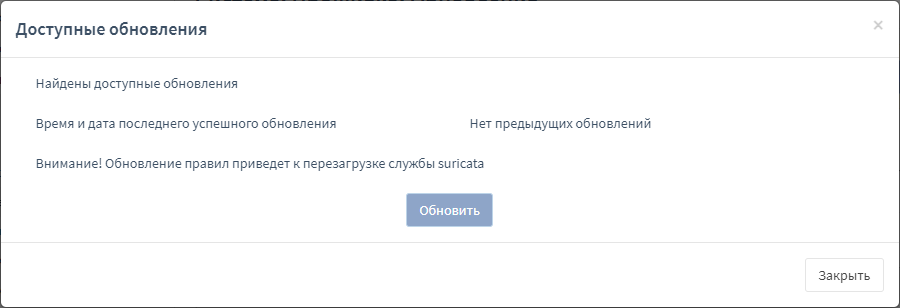

Нажать кнопку «Обновить» в случае появления окна с сообщением о найденных доступных обновлениях (см. Рисунок – Найдены доступные обновления).

Рисунок – Найдены доступные обновления

Дождаться окончания процесса обновления, после которого будет отображена информация о дате и времени загрузки правил.

Загруженные правила будут отображены в списке во вкладке «Правила» подраздела администрирования СОВ («Обнаружение вторжений» - «Администрирование»).

Возможна настройка автоматической проверки наличия обновления с помощью планировщика задач Cron (см. Cron). При создании задачи необходимо выбрать «Проверить обновления правил suricata» в параметре «Команда». После результативного выполнения задачи планировщиком, при наличии доступного обновления будет выведено соответствующее уведомление.

Пример импорта пользовательских решающих правил

Обновление базы правил может осуществляться путём импорта файла с правилами в формате «Suricata» с помощью веб-интерфейса.

В качестве примера будет использован файл набора правил «scan.rules», содержащий в себе правило, рассчитанное на обнаружение сетевого сканирования.

Для импорта пользовательских решающих правил необходимо выполнить следующие действия:

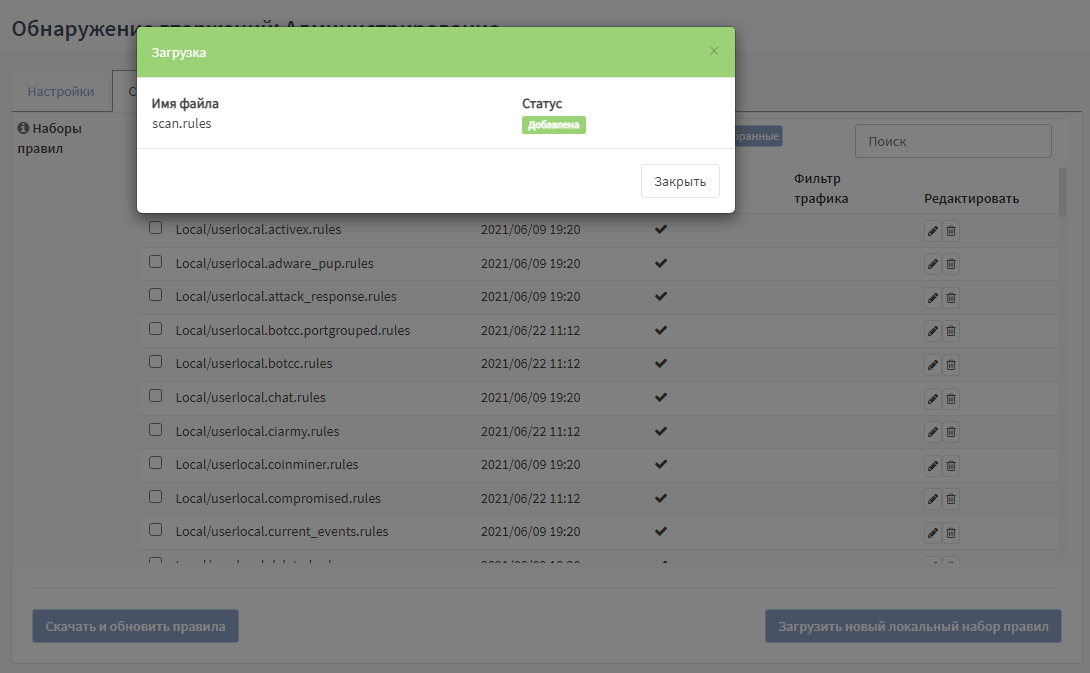

Во вкладке «Сохранение» подраздела администрирования СОВ («Обнаружение вторжений» - «Администрирование») нажать кнопку «Загрузить новый локальный набор правил», в открывшейся форме выбрать файл «scan.rules» и нажать кнопку «Открыть».

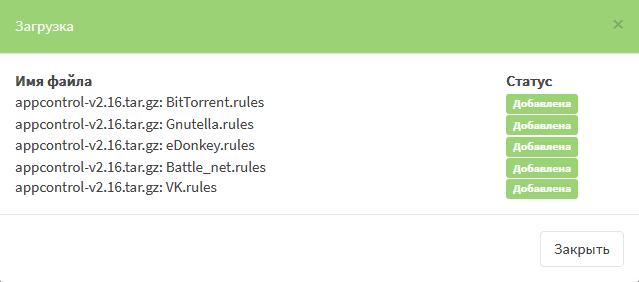

После успешной загрузки правил (см. Рисунок – Успешный импорт правил) необходимо нажать кнопку «Закрыть», а затем кнопку «Скачать и обновить правила» чтобы изменения вступили в силу.

Рисунок – Успешный импорт правил

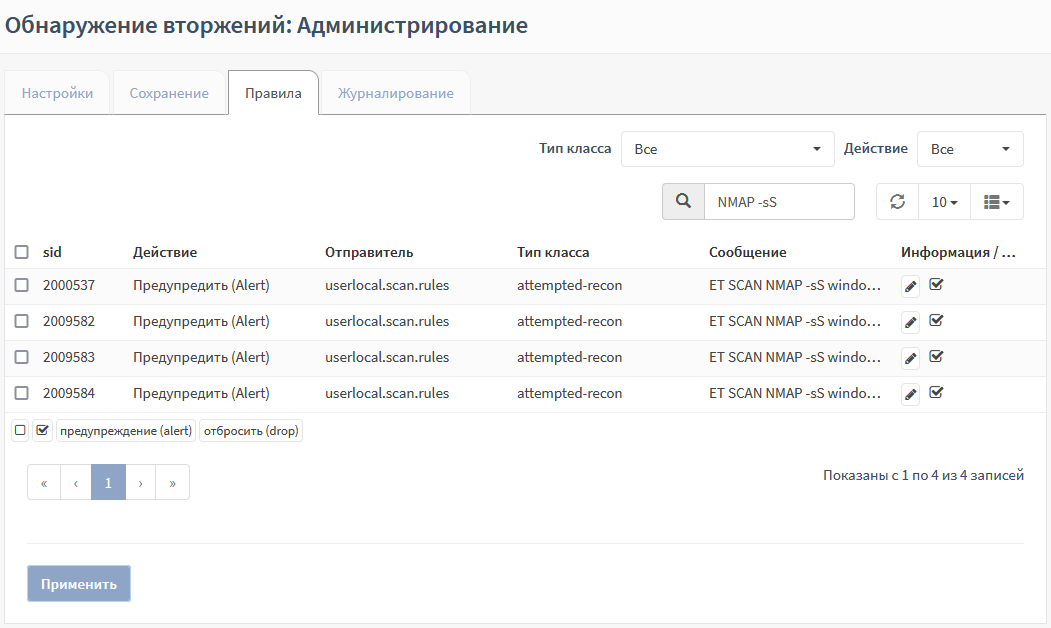

Перейти во вкладку «Правила», ввести в строку поиска «NMAP –sS», установить флажок справа от кнопки «

» для включения правил (см. Рисунок – Включение правил) и нажать кнопку «Применить».

» для включения правил (см. Рисунок – Включение правил) и нажать кнопку «Применить».

Рисунок – Включение правил

Проверка загруженного набора правил

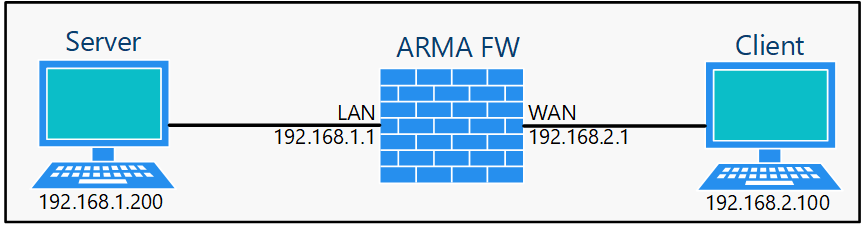

Для проверки срабатывания правил СОВ используется схема стенда, представленная на рисунке (см. Рисунок – Схема стенда для проверки срабатывания правил СОВ). На ПК «Server» установлено ПО «Zenmap».

Рисунок – Схема стенда для проверки срабатывания правил СОВ

Порядок проверки срабатывания загруженного набора правил:

В ПО «Zenmap» в поле «Команда» ввести строку «nmap -sS 192.168.2.100» и нажать кнопку «Сканирование» (см. Рисунок – Запуск сканирования с помощью программы Zenmap).

Рисунок – Запуск сканирования с помощью программы Zenmap

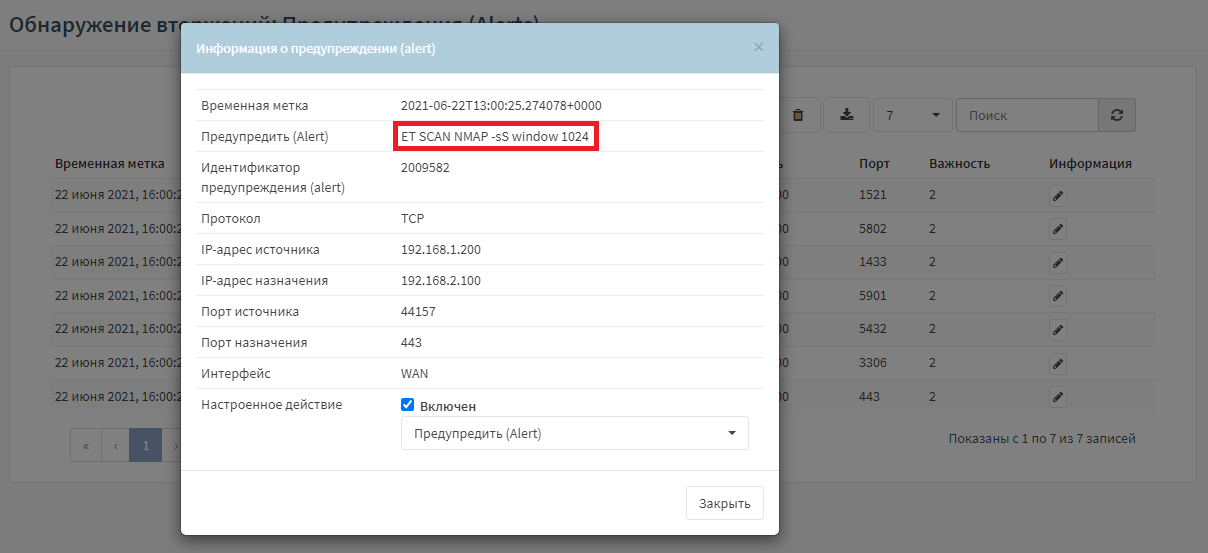

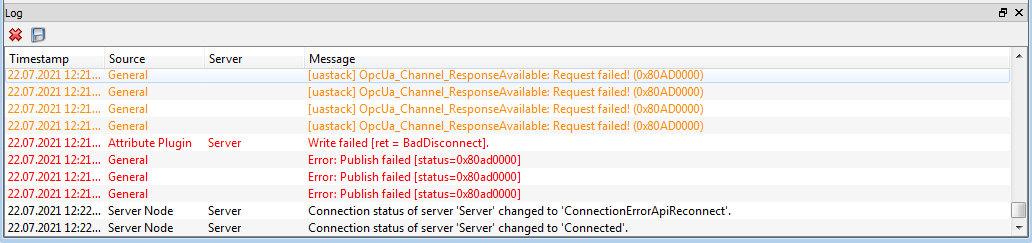

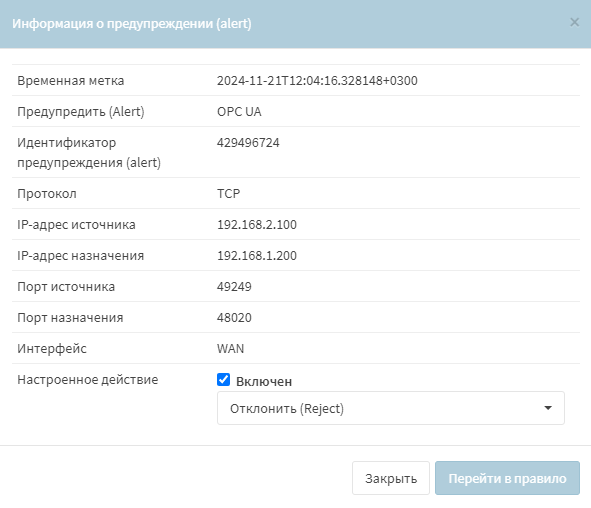

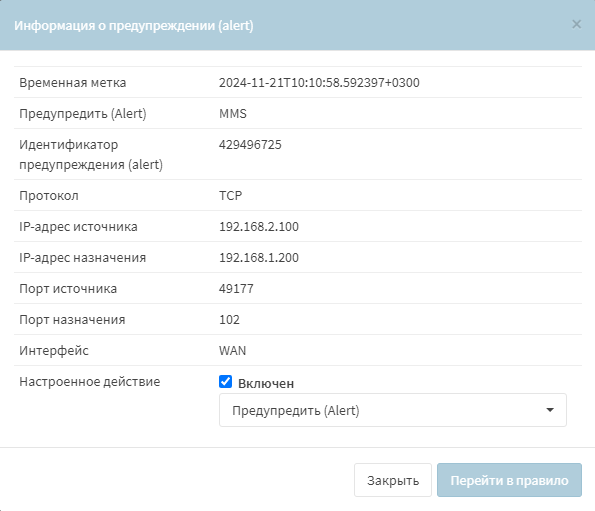

Результатом успешного срабатывания правила будет появление событий в подразделе предупреждений СОВ («Обнаружение вторжений» - «Предупреждения (Alerts)»), в детальной информации которых присутствует значение, указанное в параметре «Заголовок»:

«ET SCAN NMAP» (см. Рисунок – Результаты сканирования).

Рисунок – Результаты сканирования

Управление группой правил СОВ

ARMA FW поддерживает выполнение определённых действий над группой выбранных правил СОВ нажатием на следующие кнопки:

«

» – отключение правил;

«

» – включение правил;

«

» – назначение действия «Предупредить (Alert)»;

«

» – назначение действия «Отбросить (Drop)».

Для управления группой выбранных правил СОВ необходимо выполнить следующие действия:

Перейти во вкладку «Правила» подраздела администрирования СОВ («Обнаружение вторжений» - «Администрирование»).

Установить флажки в столбце слева, напротив интересующих правил.

Нажать кнопку, соответствующую необходимому действию.

Нажать кнопку «Применить».

Настройка импорта правил

Импорт правил СОВ возможен с удалённых FTP/SMB-серверов.

ARMA FW поддерживает передачу данных по протоколу SMB 3.1.1.

При импорте используется архив «tar.gz», содержащий файлы наборов правил. Название архива должно соответствовать следующему формату:

«rulesets_[версия ARMA FW]_[версия правил].tar.gz», например «rulesets_3.7.1_1.0.6.tar.gz»,

файлы наборов правил должны иметь расширение «rules», например, «scan.rules».

В процессе импорта выбирается архив с наиболее новой версией правил.

Архив, содержащий файлы наборов правил, должен находиться в каталоге с названием, соответствующим следующему формату:

«armaif_[версия ARMA FW]», например «armaif_3.7.1».

Для настройки импорта правил необходимо выполнить следующие действия:

Перейти в подраздел настроек импорта правил («Обнаружение вторжений» - «Настройки импорта правил»).

Установить флажок в параметре «Включен» и указать настройки импорта для требуемого протокола:

Значение для FTP:

«Протокол» – «FTP»;

«Адрес» – Адрес сервера: IP-адрес, хост, доменное имя;

«Имя пользователя» – Учётные данные;

«Пароль» – Учётные данные;

«Путь к корневой папке» – Путь к каталогу с архивом правил. Путь должен начинаться с символа «/». Если каталог с архивом находится в корневой директории, необходимо оставить только символ «/»;

«Интервал» – Интервал ожидания в случае неудачной попытки, задаётся в секундах;

Значение для SMB:

«Протокол» – «SMB»;

«Адрес» – Адрес сервера: IP-адрес, хост, доменное имя;

«Общедоступный ресурс Samba» – Имя общедоступного ресурса Samba;

«Имя пользователя» – Учётные данные;

«Пароль» – Учётные данные;

«Путь к корневой папке» – Путь к каталогу с архивом правил. Путь должен начинаться с символа «/». Если каталог с архивом находится в корневой директории, необходимо оставить только символ «/»;

«Интервал» – Интервал ожидания в случае неудачной попытки, задаётся в секундах.

Для сохранения настроек необходимо нажать кнопку «Сохранить», а для сохранения настроек и импорта нажать кнопку «Сохранить и импортировать».

Результатом успешного импорта правил СОВ будет запись в журнале syslog («Система» - «Журналы» - «Журнал Syslog») (см. Рисунок – Сообщения об успешном импорте правил СОВ) и появление импортированных правил в подразделе СОВ («Обнаружение вторжений» - «Администрирование» - «Сохранение») (см. Рисунок – Настройка импорта правил).

Рисунок – Сообщения об успешном импорте правил СОВ

Для настроенного импорта возможно задать расписание выполнения с помощью планировщика задач Cron (см. Cron). При создании задачи необходимо выбрать «Импорт правил СОВ» в параметре «Команда».

Экспорт наборов правил СОВ

Существует возможность экспортировать наборы правил СОВ, загруженных ранее.

Для этого необходимо перейти в подраздел резервного копирования («Система» - «Конфигурация» - «Резервные копии») и в блоке «Скачать наборы правил СОВ» (см. Рисунок – Экспорт наборов правил СОВ) нажать кнопку «Экспорт». Наборы правил СОВ будут скачаны архивом формата «tar.gz», название архива будет иметь следующий формат:

«localrulesets-[полное доменное имя ARMA FW]-[Дата экспорта][Время экспорта].tar.gz».

Рисунок – Экспорт наборов правил СОВ

Подсистема «Контроль промышленных протоколов»

Подсистема контроля промышленных протоколов модуля СОВ реализована на базе технологии глубокой инспекции пакетов протоколов прикладного уровня, включая промышленные протоколы.

Функциональность подсистемы контроля промышленных протоколов обеспечивает интеллектуальное распознавание протоколов прикладного уровня за счёт сигнатурного анализа.

Шаблоны промышленных протоколов позволяют создавать пользовательские правила для обеспечения дополнительной фильтрации или уведомления об определённых сетевых событиях.

Ниже приведён список поддерживаемых протоколов, для которых представлены шаблоны форм правил, и степень их разбора:

ADS.

Стандарт – Automation Device Specification.

Сообщения по протоколу ADS разделяются по типу транспорта:

TCP;

UDP.

Для сообщений по протоколу ADS возможно задать правило обнаружения по признакам:

AMS NetId – идентификатор устройства, для которого предназначен пакет;

AMS порт – порт устройства, для которого предназначен пакет;

команды ADS;

тип сообщения – запрос или ответ.

При обнаружении по командам «ADS Read», «ADS Write», «ADS Add Device Notification», «ADS Read Write» возможно задать параметры для следующих запросов:

ADS индекс группы;

ADS индекс смещения.

При обнаружении по команде «ADS Write Control» возможно задать параметры для следующих запросов:

состояние ADS;

состояние устройства.

При обнаружении по команде «ADS Add Device Notification» возможно задать параметры для запроса:

режим передачи.

DNP3.

Сообщения по протоколу DNP3 разделяются по:

функции;

объекту, с указанием группы и вариации;

внутренней индикации;

контенту, с указанием шестнадцатеричного потока.

ENIP/CIP.

Сообщения по протоколу ENIP обнаруживаются по команде.

Сообщения по протоколу CIP обнаруживаются по:

сервису;

сервису и классу;

сервису, классу и атрибуту.

Сообщения по протоколу CIP обнаруживаются по классу и атрибуту для сервисов: «3», «4», «14», «16».

EtherCAT.

Стандарт – IEC/PAS 62407(2005).

Сообщения по протоколу EtherCAT обнаруживаются по:

команде – CMD;

логическому адресу – ADDR;

составному адресу – SLAVE, OFFSET;

значению поля данные – DATA;

регистрам – 120, 130, 200, 300, 502, 504-50E.

Fanuc FOCAS.

Сообщения по протоколу EtherCAT обнаруживаются по:

запросу;

ответу;

команде;

аргументам.

GOOSE.

Стандарт – IEC 61850-8-1.

Сообщения по протоколу GOOSE разделяются по:

идентификатору приложения;

значению поля «Dataset»;

значению поля «GoCBRef»;

значению поля «GoID»;

значению поля «Дельта секунд»;

значению поля «Дельта наносекунд»;

значению поля «Предустановленная дата и время»;

значению поля «Предустановленные наносекунды».

IEC 60870-5-104.

Стандарт – ГОСТ Р МЭК 60870-5-104-2004.

Сообщения по протоколу IEC 60870-5-104 могут быть определены по типу пакета:

полный APDU;

для целей управления – только поля APCI.

При классификации по типу пакета APCI возможен выбор формата пакета:

любой;

«U-format (unnumbered control functions)» – функции управления без нумерации;

«S-format (numbered supervisory functions)» – функции контроля с нумерацией.

При классификации по типу пакета ASDU возможно задание:

диапазона разрешённых входящих пакетов (RX);

диапазона разрешённых исходящих пакетов (TX);

типа данных ASDU;

COT (Cause of Transmission) – причины передачи;

AD – ASDU адреса (условие).

Возможно задать правила для полей объектов информации:

IOA – адрес (диапазон);

IOA_V – значение (целые числа) (условие);

VALUE – значение (целые и дробные числа) (условие и диапазон);

QDS, SP_QDS, DP_QDS – описатели качества;

SINGLE_CMD, DOUBLE_CMD – одиночная команда, двойная команда;

QLF, QLF_COUNTER, QLF_MEASURED – квалификатор;

CP16TIME, CP24TIME, CP56TIME, CP56TIME_BEGIN, CP56TIME_END – метки времени;

FILE – для файловых типов данных;

COI – причина инициализации;

VTI – значение с индикацией переходного состояния (с поддержкой отрицательных чисел);

SEP_SINGLE – одиночное событие релейной защиты.

KRUG.

Круг ПК-контроллер.

Сообщения по протоколу KRUG разделяются по:

значению поля «COMMAND»;

значению поля «CMD»;

значению поля «PORT»;

значению поля «ACCESS»;

значению поля «MODE»;

значению поля «ERRCODE».

MMS.

Стандарт – IEC 61850-8-1.

Сообщения по протоколу MMS разделяются по типу сообщения.

Для типа сообщения «CONFIRMED_REQUEST» возможен выбор типа служб.

Для службы «READ» возможен ввод имени переменной и адреса переменной для функции чтения.

Для службы «WRITE» возможен ввод имени переменной для функции записи.

Modbus TCP.

Стандарт – MODBUS Application Protocol Specification V1.1b3.

Для сообщений по протоколу Modbus TCP можно задать правило обнаружения на основе признака совпадения:

свойство функции – код или категория функции;

тип доступа к данным – тип доступа и основная модель данных;

диапазон функции – ввод кода функции, адреса и значения переменной вручную.

При обнаружении по свойству функции возможно задать дополнительные опции:

используемую функцию, подфункцию;

категорию кодов функции.

Категории кодов функции:

назначенная – коды функций, которые определены в Modbus спецификации;

неназначенная – общедоступная, стандартные и организационные коды;

пользовательская – два диапазона кодов, для которых возможно назначить произвольную функцию;

зарезервированная – коды функций, не являющимися стандартными;

все категории.

При классификации по доступу к данным возможно задать следующие дополнительные опции:

тип доступа к данным – записать или считать;

Модель данных:

«Регистры флагов (Coils)» – битовые данные, доступ чтение/запись;

«Регистры хранения (Holding Registers)» – 16 битовые данные, доступ чтение/запись;

«Дискретные входы (Discrete Inputs)» – битовые данные, доступ чтение;

«Регистры ввода (Input Registers)» – 16 битовые данные, доступ чтение.

OPC DA.

Стандарт – OLE for Process Control Data Access Automation Interface Standard v.2.0.

Сообщения по протоколу OPC DA разделяются по типу сообщения:

REQUEST;

PING;

RESPONSE;

FAULT;

WORKING;

NOCALL;

REJECT;

ACK;

CI_CANCEL;

FACK;

CANCEL_ACK;

BIND;

BIND_ACK;

BIND_NACK;

ALTER_CONTEXT;

ALTER_CONTEXT_RESP;

SHUTDOWN;

AUTH3;

CO_CANCEL;

ORPHANED.

При выборе «REQUEST» в поле появятся поля ввода идентификатора вызываемого объекта и ввода номера вызываемой функции объекта.

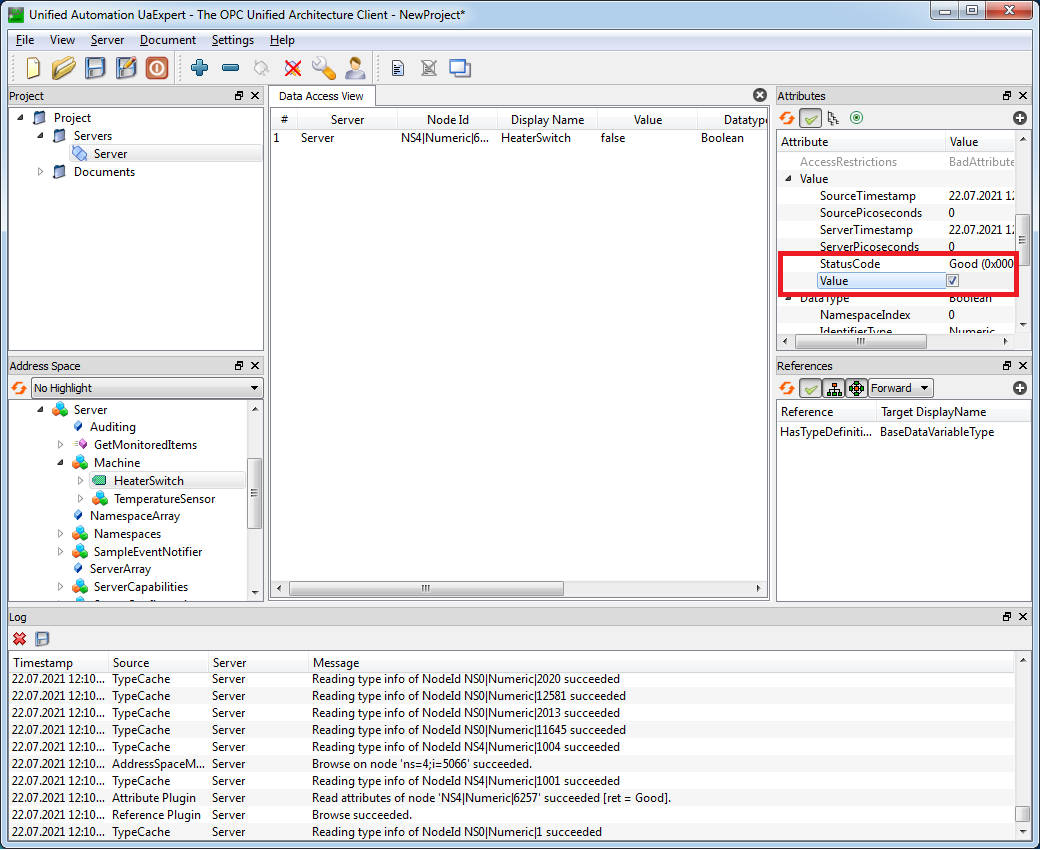

OPC UA.

Стандарт – IEC 62541.

Сообщения по протоколу OPC UA разделяются по типу сообщения:

«HELLO» – маркер начала передачи данных между клиентом и сервером;

«ACKNOWLEDGE» – ответ на сообщение типа HELLO;

«OPEN» – открытие канала передачи данных с предложенным методом шифрования данных;

«MESSAGE» – передаваемое сообщение;

«CLOSE» – конец сессии.

При выборе «OPEN» появится поле выбора политики безопасности.

При выборе «MESSAGE» появится поле выбора типа запроса.

При выборе «BROWSE» в поле «Тип запроса» появятся поле выбора типа идентификатора узла и поле ввода значения, и поле ввода идентификатора пространства имен.

При выборе «READ» в поле «Тип запроса» появятся поле выбора типа идентификатора узла и поле ввода значения, поле ввода идентификатора пространства имен.

При выборе «WRITE» в поле «Тип запроса» появятся поле ввода идентификатора пространства имен, поле ввода значения, поле выбора типа идентификатора узла и поле выбора типа значений.

При выборе «CALL» в поле «Тип запроса» появятся поле выбора типа идентификатора узла, вызываемого объекта, и поле выбора типа идентификатора узла, вызываемого метода.

RDP.

Стандарт – T.120.

Сообщения по протоколу RDP фильтруются по значению поля «Значение RDP Cookie».

S7comm.

Стандарт протокола связи коммуникационных модулей серий Siemens SIMATIC S7-300/400.

Сообщения по протоколу S7comm разделяются по функции:

CPUSERVICE;

SETUPCOMM;

READVAR;

WRITEVAR;

REQUESTDOWNLOAD;

DOWNLOADBLOCK;

DOWNLOADENDED;

STARTUPLOAD;

UPLOAD;

ENDUPLOAD;

PLCCONTROL;

PLCSTOP.

При выборе в поле «Функция» функции «READVAR» необходимо выбрать тип области чтения и поля ввода имени области, типа данных, количества данных и смещения данных.

При выборе в поле «Функция» функции «WRITEVAR» необходимо выбрать тип области чтения и поля ввода имени области, типа данных, количества данных и смещения данных, типа передаваемого значения, количество передаваемых данных, список значений данных.

При выборе в поле «Функция» функции «REQUESTDOWNLOAD» появятся поля выбора типа блока, номера блока и целевой файловой системы.

При выборе в поле «Функция» функции «DOWNLOADBLOCK» появятся поля выбора типа блока, номера блока и целевой файловой системы.

При выборе в поле «Функция» функции «STARTUPLOAD» появятся поля выбора типа блока, номера блока и целевой файловой системы.

При выборе в поле «Функция» функции «PLCCONTROL» появится поле выбора функции управления ПЛК:

«INSE (Активация скачанного блока, параметром выступает имя блока)»;

«DELE (Удаление блока, параметром выступает имя блока)»;

«PPROGRAM (Запуск программы, параметром выступает имя программы)»;

«GARB (Сжатие памяти)»;

«MODU (Копирование RAM в ROM, параметр содержит идентификатор файловой системы A/E/P)»;

«OFF (Выключение ПЛК)»;

«ON (Включение ПЛК)».

S7comm Plus.

Стандарт протокола связи коммуникационных модулей серий Siemens SIMATIC S7-1200 и S7-1500.

Сообщения по протоколу S7comm Plus разделяются по типу сообщения:

REQUEST;

RESPONSE;

NOTIFY;

RESPONSE2.

По типу взаимодействия:

CONNECT;

DATA;

DATAFW1_5;

KEEPALIVE;

EXT_KEEPALIVE.

По функции:

EXPLORE;

CREATEOBJECT;

DELETEOBJECT;

SETVARIABLE;

GETLINK;

SETMULTIVAR;

GETMULTIVAR;

BEGINSEQUENCE;

ENDSEQUENCE;

INVOKE;

GETVARSUBSTR.

При выборе в поле «Функция» функции «EXPLORE» возможно выбрать диапазоны для параметров EXPLORE_AREA и EXPLORE_ATTR_ID.

При выборе в поле «Функция» функции «CREATEOBJECT» возможно выбрать диапазон для параметра CREATEOBJECT_ATTR_ID.

При выборе в поле «Функция» функции «DELETEOBJECT» возможно выбрать диапазоны для параметров DELETEOBJECT_OBJ_ID и DELETEOBJECT_ATTR_ID.

При выборе в поле «Функция» функции «GETLINK» возможно выбрать диапазон для параметра GETLINK_ATTR_ID.

При выборе в поле «Функция» функции «SETMULTIVAR» возможно выбрать диапазон для параметра SETMULTIVAR_ATTR_ID.

При выборе в поле «Функция» функции «GETMULTIVAR» возможно выбрать диапазон для параметра GETMULTIVAR_ATTR_ID.

При выборе в поле «Функция» функции «GETVARSUBSTR» возможно выбрать диапазон для параметра GETVARSUBSTR_ATTR_ID.

Telnet.

Стандарт – RFC 854.

Сообщения по протоколу Telnet фильтруются по значению поля «Значение Telnet login».

UMAS.

Основан на протоколе Xway Unite. Протокол Umas используется для настройки и мониторинга ПЛК Schneider-Electric.

Сообщения по протоколу UMAS разделяются по функциям:

инициализация UMAS сессии;

чтение информации о проекте;

чтение внутренней информации ПЛК;

назначение ПЛК владельца;

инициализация загрузки – копирование с инженерного ПК на ПЛК;

завершение загрузки – копирования с инженерного ПК на ПЛК;

инициализация скачивания – копирование с ПЛК на инженерный ПК;

конец скачивания – копирования с ПЛК на инженерный ПК;

включение ПЛК;

выключение ПЛК.

Поддержка правил по протоколам:

ADS;

IEC104;

MMS;

Modbus;

OPC DA;

OPC UA;

S7comm;

S7comm Plus;

реализована на уровне приложений. Данные протоколы будут анализироваться и обнаруживаться ARMA FW только в случае, если подсистема СОВ была запущена до момента установления сессии по данным протоколам.

В случае, если установление сессии произошло до запуска подсистемы СОВ, пакеты данных сессий при анализе использованы не будут.

При использовании нестандартных портов для протоколов:

Modbus;

DNP3;

OPC UA;

S7comm, TPKT;

S7comm Plus, TPKT;

MMS, TPKT;

IEC104;

ADS;

ENIP/CIP;

Fanuc FOCAS;

следует указать порты с помощью параметров «Уровень приложения: Modbus порт(-ы)», «Уровень приложения: DNP3 порт(-ы)», «Уровень приложения: TPKT порт(-ы)», «Уровень приложения: OPC UA порт(-ы)», «Уровень приложения: IEC104 порт(-ы)», «Уровень приложения: ADS порт(-ы)», «Уровень приложения: ENIP/CIP порт(-ы)» и «Уровень приложения: Fanuc FOCAS порт(-ы)» (см. Дополнительные настройки СОВ).

Создание правила СОВ

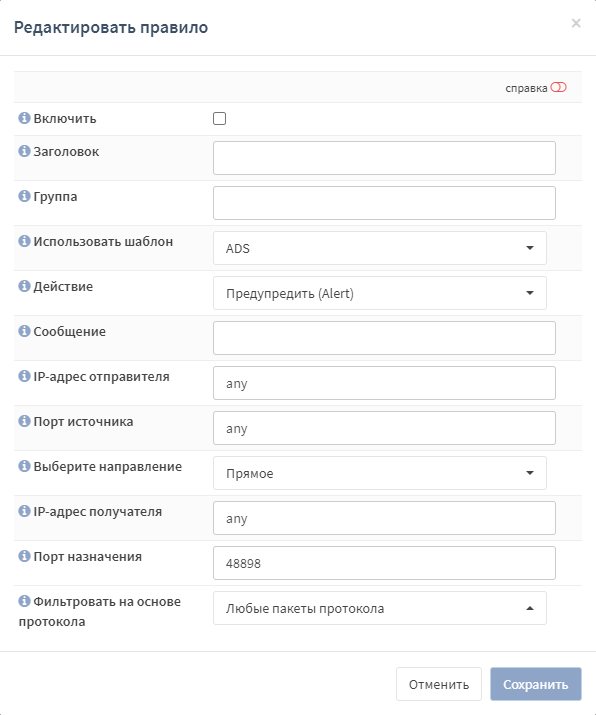

Для создания пользовательских правил необходимо перейти в подраздел настроек правил («Обнаружение вторжений» - «Контроль промышленных протоколов») и нажать кнопку « », в открывшейся форме (см. Рисунок – Форма редактирования правила СОВ) указать параметры правила и нажать кнопку «Сохранить».

», в открывшейся форме (см. Рисунок – Форма редактирования правила СОВ) указать параметры правила и нажать кнопку «Сохранить».

Для редактирования существующих правил необходимо перейти в подраздел настроек правил («Обнаружение вторжений» - «Контроль промышленных протоколов») и нажать кнопку « » напротив существующего правила, в открывшейся форме (см. Рисунок – Форма редактирования правила СОВ) изменить параметры правила и нажать кнопку «Сохранить».

» напротив существующего правила, в открывшейся форме (см. Рисунок – Форма редактирования правила СОВ) изменить параметры правила и нажать кнопку «Сохранить».

Поля параметров «Заголовок» и «Сообщение» обязательны для заполнения.

Рисунок – Форма редактирования правила СОВ

При создании пользовательских правил доступны следующие варианты действий:

«Предупредить (Alert)» –оповещение при срабатывании правила;

«Отклонить (Reject)» – блокировка пакета при срабатывании правила и оповещение о блокировке отправителя;

«Отбросить (Drop)» – блокировка пакета при срабатывании правила без уведомления о блокировке отправителя;

«Разрешить (Pass)» – разрешение прохождения пакета при срабатывании правила.

Примечание

При проверке срабатывания пользовательских правил необходимо убедиться, что СОВ включена (см. Основные настройки СОВ).

Создание пользовательских правил на основе собственного шаблона

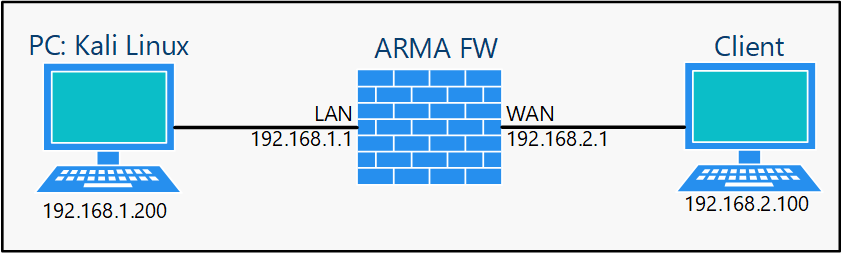

В качестве примера работы правила СОВ будет рассмотрена имитация DOS-атаки. Схема стенда представлена на рисунке (см. Рисунок – Схема стенда для проверки срабатывания пользовательского правила на DOS-атаку). На ПК «Kali Linux» установлено ОС Kali Linux.

Рисунок – Схема стенда для проверки срабатывания пользовательского правила на DOS-атаку

Пример создания правила СОВ

Необходимо создать пользовательское правило (см. Создание правила СОВ) со следующими параметрами:

«Включить» – установлен флажок;

«Заголовок» – «DOS-attack»;

«Использовать шаблон» – «Настроенное пользователем»;

«Действие» – «Предупредить (Alert)»;

«Сообщение» – «DOS-attack»;

«Протокол» – «TCP»;

«Специфичная часть правила» – «flow: stateless; threshold: type both, track by_dst, count 200, seconds 1;».

Остальные параметры необходимо оставить по умолчанию и нажать кнопку «Сохранить», а затем кнопку «Применить изменения».

Параметр «Специфичная часть правила» сконфигурирован в соответствии с форматом написания правил ПО «Suricata», дополнительные сведения представлены на официальном сайте ПО «Suricata» (см. https://docs.suricata.io/en/suricata-6.0.20/rules/intro.html).

Проверка созданного правила СОВ

Для проверки правила СОВ необходимо выполнить следующие действия:

На ПК «Kali Linux» запустить терминал и выполнить команду:

hping3 -S --flood 192.168.2.100

Через 10 секунд остановить команду комбинацией клавиш «Ctrl» + «C».

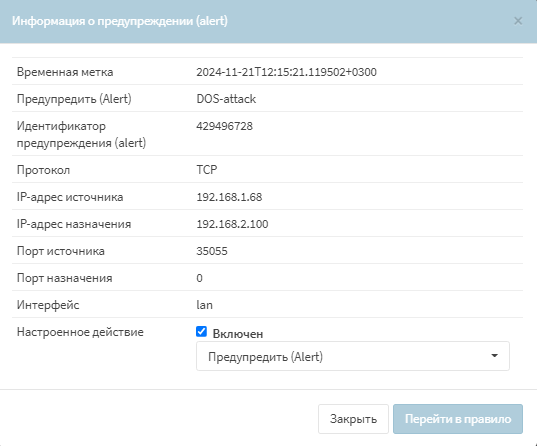

Результатом успешного срабатывания правила будет появление событий в подразделе предупреждений СОВ («Обнаружение вторжений» - «Предупреждения (Alerts)»), в детальной информации которых присутствует значение, указанное в параметре «Заголовок»:

«DOS-attack» (см. Рисунок – Детальная информация. DOS-атака).

Рисунок – Детальная информация. DOS-атака

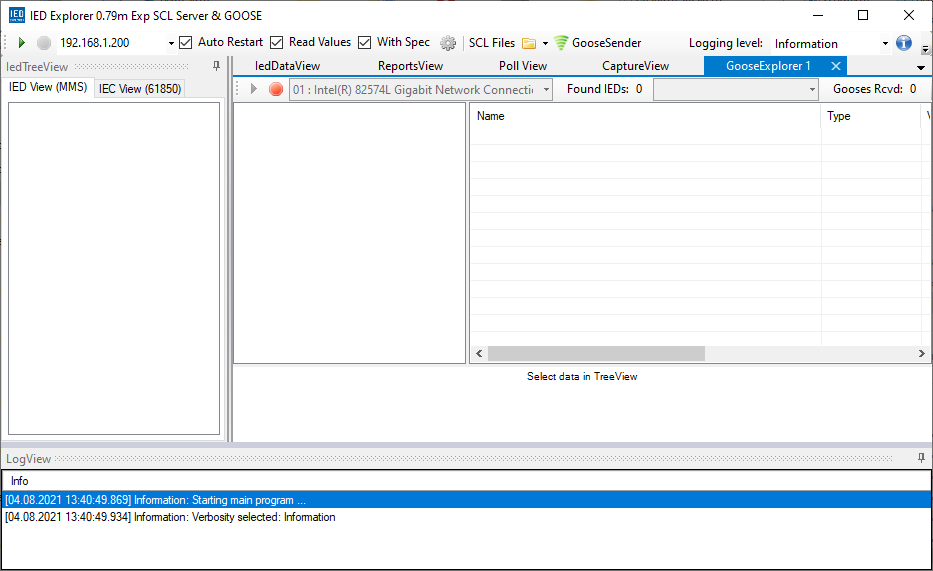

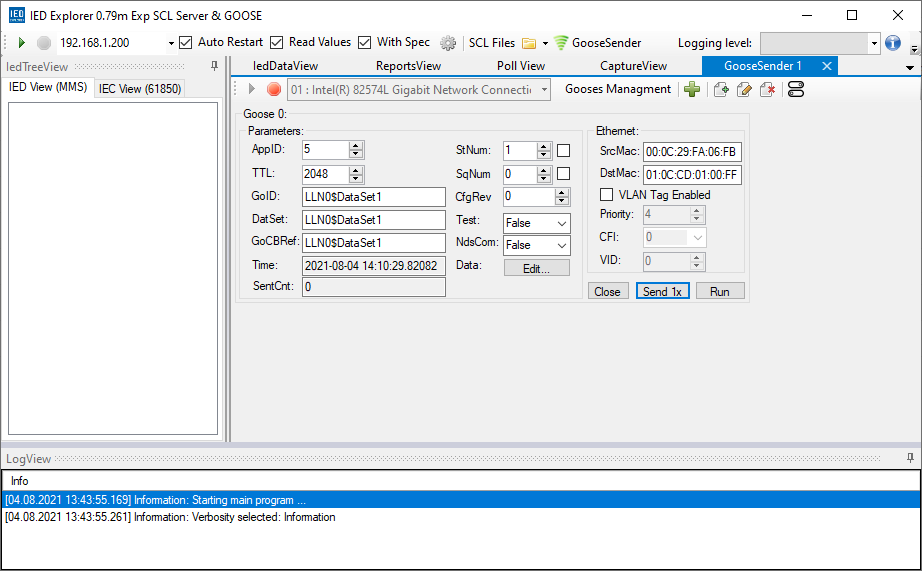

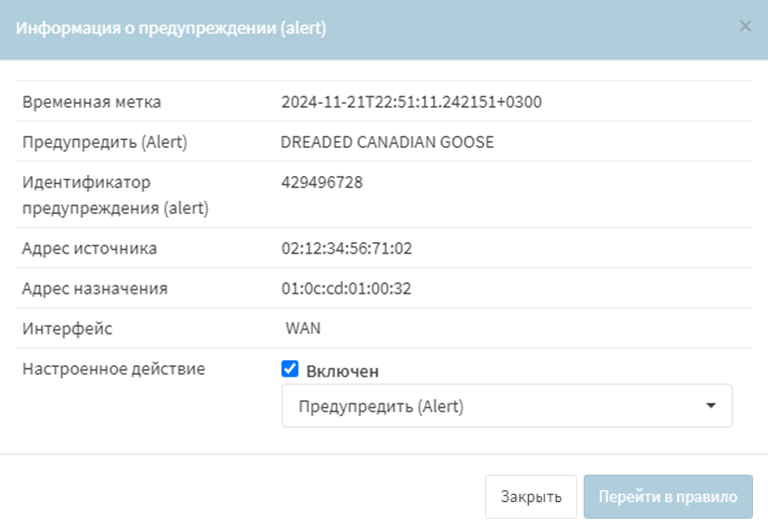

Создание пользовательских правил СОВ на основе шаблонов промышленных протоколов

Для проверки срабатывания пользовательских правил СОВ на основе шаблонов промышленных протоколов используется стандартная схема стенда (см. Рисунок – Схема стенда для срабатывания пользовательских правил СОВ на основе шаблонов промышленных протоколов).

Рисунок – Схема стенда для срабатывания пользовательских правил СОВ на основе шаблонов промышленных протоколов

Для некоторых промышленных протоколов доступно значение «Любые кроме пакета протокола» в параметре «Фильтровать на основе протокола». При выборе данной опции при создании правила для указанного протокола все пакеты, не определённые как пакеты указанного протокола, вызовут срабатывания правила.

Примечание

При проверке срабатывания пользовательских правил на основе шаблонов промышленных протоколов необходимо убедиться, что создано соответствующее разрешающее правило МЭ (см. Создание правил межсетевого экранирования) и включена СОВ (см. Основные настройки СОВ). Основные параметры правил для протоколов приведены в списке (см. Основные параметры правил для протоколов).

Основные параметры правил для протоколов:

«Действие» – Разрешить (Pass);

«Интерфейс» – WAN;

«Протокол» – TCP;

«IP-адрес назначения» – Единственный хост или сеть, 192.168.1.200/32;

«Диапазон портов назначения» – Указывается в зависимости от протокола (см. Таблица «Значения портов по умолчанию для промышленных протоколов»).

Протокол |

Порт по умолчанию |

|---|---|

ADS |

48898 |

DNP3 |

20000 |

ENIP/CIP |

2222, 44818 |

Fanuc FOCAS |

8193 |

GOOSE |

Не используется |

IEC 104 |

2404 |

KRUG |

2100/UDP |

MMS |

102 |

Modbus |

502 |

OPC DA |

135 |

OPC UA |

4840, 48020 |

RDP |

3389 |

S7comm |

102 |

S7comm Plus |

102 |

Telnet |

23 |

UMAS |

502 |

Примечание

Для протокола GOOSE рекомендуется использовать белые списки для интерфейса (см. Блок «Контроль доступа устройств»).

Шаблон протокола Modbus

При создании пользовательского правила на основе шаблона промышленного протокола Modbus необходимо задать параметры протокола, выбрав в поле параметра «Фильтровать на основе протокола» значение «Указать дополнительные параметры».

При выборе «Указать дополнительные параметры» появятся параметры «Совпадение по» и «Код функции».

В поле параметра «Совпадение по» доступно два признака совпадения правила:

«Функции» – код или категория функции;

«Данные» – тип доступа и основная таблица.

При выборе опции «Функции» появится параметр «Код функции», в котором необходимо выбрать код или категорию функции.

При выборе опции «Данные» появятся параметры Идентификатор устройства, «Код функции», Отсчёт адреса, «Адрес» и «Значение», доступные для указания значения или диапазона значений:

«Идентификатор устройства» – от «0» до «255»;

«Код функции» – от «0» до «255»;

«Отсчёт адреса» – «С единицы» или «С нуля»;

«Адрес» – от «0» до «65535»;

«Значение» – от «0» до «65535».

Пример создания правила СОВ

Необходимо создать пользовательское правило (см. Создание правила СОВ) со следующими параметрами:

«Включить» – установлен флажок;

«Заголовок» – «Modbus»;

«Использовать шаблон» – «Modbus»;

«Действие» – «Предупредить (Alert)»;

«Сообщение» – «Modbus»;

«Фильтровать на основе протокола» – «Указать дополнительные параметры»

«Совпадение по» – «Функции»;

«Код функции» – «06:Write Single Register».

Остальные параметры необходимо оставить по умолчанию и нажать кнопку «Сохранить», а затем кнопку «Применить изменения».

Проверка созданного правила СОВ

Для проверки срабатывания пользовательского правила на основе шаблона протокола Modbus на ПК «Server» должно быть установлено ПО «ModbusPal», а на ПК «Client» – ПО «qModMaster».

Для проверки правила СОВ необходимо выполнить следующие действия:

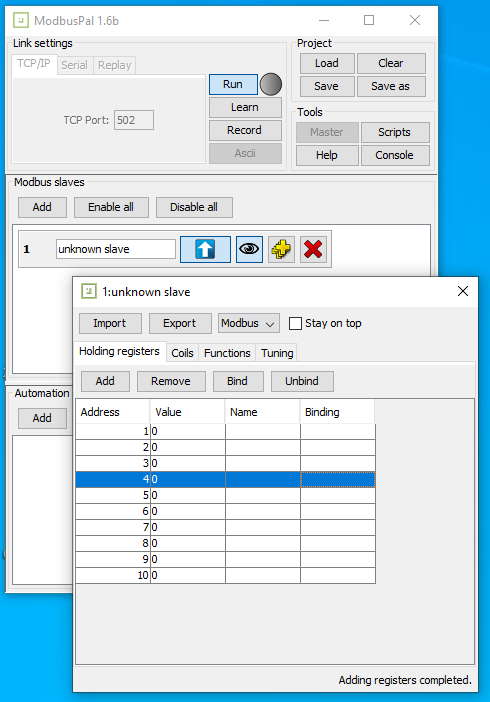

В ПО «ModbusPal» запустить сервис, нажав кнопку «Run», затем в блоке «Modbus slaves» нажать кнопку «Add», выбрать «1» и снова нажать кнопку «Add».

Нажать кнопку «

» и путём нажатия кнопки «Add» добавить строки от «1» до «10» (см. Рисунок – Настройка ПО «ModbusPal») для добавления десяти регистров со значениями «0».

» и путём нажатия кнопки «Add» добавить строки от «1» до «10» (см. Рисунок – Настройка ПО «ModbusPal») для добавления десяти регистров со значениями «0».

Рисунок – Настройка ПО «ModbusPal»

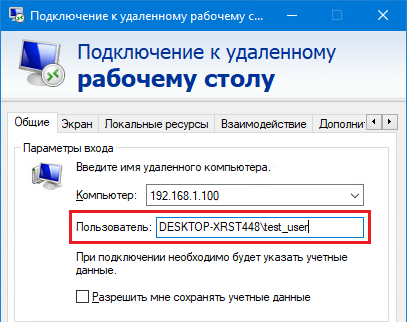

В ПО «qModMaster» выполнить соединение с ПО «ModbusPal», для этого нажать кнопку «

», ввести «192.168.1.100» и нажать кнопку «

», ввести «192.168.1.100» и нажать кнопку « » («Connect») для подключения к ПК «Server».

» («Connect») для подключения к ПК «Server».Выбрать следующие значения в полях:

«Modbus Mode» – «TCP»;

«Function code» – «Write Single Register»;

«Start Address» – «7».

Выполнить функцию чтения/записи нажав кнопку «

» – «Read/Write».

» – «Read/Write».

Примечание

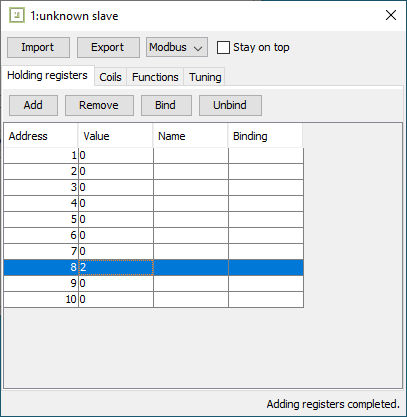

Внесённые данные в строку, указанную в поле «Start Address», фактически будут отображаться со смещением на одну строку – то есть при внесении изменения в 7 строку данные появятся в 8.

В ПО «ModbusPal» убедиться, что внесённые данные отобразились (см. Рисунок – Запись данных).

Рисунок – Запись данных

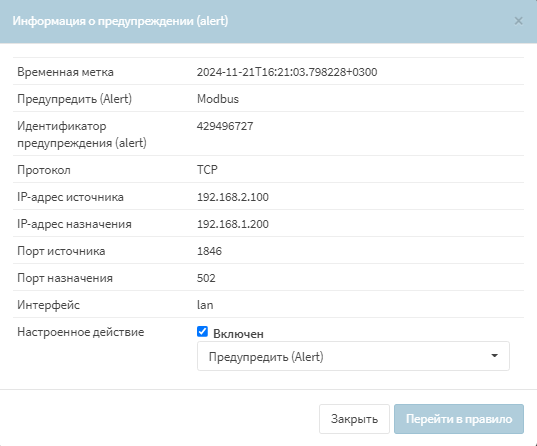

Результатом успешного срабатывания правила будет появление событий в подразделе предупреждений СОВ («Обнаружение вторжений» - «Предупреждения (Alerts)»), в детальной информации которых присутствует значение, указанное в параметре «Заголовок»:

«Modbus» (см. Рисунок – Детальная информация, протокол Modbus).

Рисунок – Детальная информация, протокол Modbus

Шаблон протокола IEC 104

При создании пользовательского правила на основе шаблона промышленного протокола IEC 104 необходимо задать параметры протокола, выбрав в поле параметра «Фильтровать на основе протокола» значение «Указать дополнительные параметры».

При выборе опции «Указать дополнительные параметры» появится параметр «Функция приложения», в котором доступно два типа пакета:

«ASDU» – блок данных прикладного уровня;

«APCI» – управляющая информация прикладного уровня, включающий в каждый заголовок APCI такие маркировочные элементы, как стартовый символ и указание длины ASDU вместе с полем управления.

При выборе опции «ASDU (блок данных прикладного уровня)» появятся следующие параметры:

«RX»;

«TX»;

«Тип ASDU»;

«ASDU COT (причина передачи)»;

«AD условие»;

«AD (ASDU адрес)»;

«IOA (адрес объекта информации)»;

«Тип объекта»;

«Инвертировать IOA значение»;

«IOA значение»;

«Тип проверки».

Диапазон разрешённых входящих и исходящих пакетов необходимо указать в полях параметров «RX» и «TX» соответственно.

В поле параметра «Тип ASDU» доступны следующие типы ASDU:

«Любой»;

«1: M_SP_NA_1 (Single-point information)» – одноэлементная информация;

«2: M_SP_TA_1 (Single-point information with time tag)» – одноэлементная информация с меткой времени;

«3: M_DP_NA_1 (Double-point information)» – двухэлементная информация;

«4: M_DP_TA_1 (Double-point information with time tag)» – двухэлементная информация с меткой времени;

«5: M_ST_NA_1 (Step position information)» – информация о положении отпаек;

«6: M_ST_TA_1 (Step position information with time tag)» – информация о положении отпаек с меткой времени;

«7: M_BO_NA_1 (Bitstring of 32 bit)» – строка из 32 битов;

«8: M_BO_TA_1 (Bitstring of 32 bit with time tag)» – строка из 32 битов с меткой времени;

«9: M_ME_NA_1 (Measured value, normalised value)» – значение измеряемой величины, нормализованное значение;

«10: M_ME_TA_1 (Measured value, normalised value with time tag)» – значение измеряемой величины, нормализованное значение с меткой времени;

«11: M_ME_NB_1 (Measured value, scaled value)» – значение измеряемой величины, масштабированное значение;

«12: M_ME_TB_1 (Measured value, scaled value with time tag)» – значение измеряемой величины, масштабированное значение с меткой времени;

«13: M_ME_NC_1 (Measured value, short floating point number)» – значение измеряемой величины, короткий формат с плавающей запятой;

«14: M_ME_TC_1 (Measured value, short floating point number with time tag)» – значение измеряемой величины, короткий формат с плавающей запятой, с меткой времени;

«15: M_IT_NA_1 (Integrated totals)» – интегральные суммы;

«16: M_IT_TA_1 (Integrated totals with time tag)» – интегральные суммы с меткой времени;

«17: M_EP_TA_1 (Event of protection equipment with time tag)» – информация о работе релейной защиты с меткой времени;

«18: M_EP_TB_1 (Packed start events of protection equipment with time tag)» – упакованная информация о срабатывании пусковых органов защиты с меткой времени;

«19: M_EP_TC_1 (Packed output circuit information of protection equipment with time tag)» – упакованная информация о срабатывании выходных цепей защиты с меткой времени;

«20: M_PS_NA_1 (Packed single point information with status change detection)» – упакованная одноэлементная информация с определением изменения состояния;

«21: M_ME_ND_1 (Measured value, normalized value without quality descriptor)» – значение измеряемой величины, нормализованное значение без описателя качества;

«30: M_SP_TB_1 (Single-point information with time tag CP56Time2a)» – одноэлементная информация с меткой времени CP56time2a;

«31: M_DP_TB_1 (Double-point information with time tag CP56Time2a)» – двухэлементная информация с меткой времени CP56time2a;

«32: M_ST_TB_1 (Step position information with time tag CP56Time2a)» – информация о положении отпаек с меткой времени CP56time2a;

«33: M_BO_TB_1 (Bitstring of 32 bit with time tag CP56Time2a)» – строка из 32 битов с меткой времени CP56time2a;

«34: M_ME_TD_1 (Measured value, normalized value with tag CP56Time2a)» – значение измеряемой величины, нормализованное значение с меткой времени CP56time2a;

«35: M_ME_TE_1 (Measured value, scaled value with tag CP56Time2a)» – значение измеряемой величины, масштабированное значение с меткой времени CP56time2a;

«36: M_ME_TF_1 (Measured value, short floating point number with time tag CP56Time2a)» – значение измеряемой величины, короткий формат с плавающей запятой с меткой времени CP56time2a;

«37: М_IТ_ТВ 1 (Integrated totals with time tag CP56Time2a)» – интегральная сумма с меткой времени CP56time2a;

«38: M_EP_TD_1 (Event of protection equipment with time tag CP56Time2a)» – информация о работе релейной защиты с меткой времени CP56time2a;

«39: M_EP_TE_1 (Packed start events of protection equipment with time tag CP56Time2a)» – упакованная информация о срабатывании пусковых органов защиты с меткой времени CP56time2a;

«40: M_EP_TF_1 (Packed output circuit information of protection equipment with time tag CP56Time2a)» – упакованная информация о срабатывании выходных цепей защиты с меткой времени CP56time2a;

«45: C_SC_NA_1 (Single command)» – одноэлементная команда;

«46: C_DC_NA_1 (Double command)» – двухэлементная команда;

«47: C_RC_NA_1 (Regulating step command)» – команда пошагового регулирования;

«48: C_SE_NA_1 (Set-point Command, normalized value)» – команда установки, нормализованное значение;

«49: C_SE_NB_1 (Set-point Command, scaled value)» – команда установки, масштабированное значение;

«50: C_SE_NC_1 (Set-point Command, short floating point number)» – команда установки, короткое число с плавающей запятой;

«51: C_BO_NA_1 (Bitstring 32 bit command)» – строка из 32 битов;

«58: C_SC_TA_1 (Single command with tag CP56Time2a)» – одноэлементная команда с меткой времени CP56time2a;

«59: C_DC_TA_1 (Double command with tag CP56Time2a)» – двухэлементная команда с меткой времени CP56time2a;

«60: C_RC_TA_1 (Regulating step command with tag CP56Time2a)» – команда пошагового регулирования с меткой времени CP56time2a;

«61: C_SE_TA_1 (Measured value, normalized value command with tag CP56Time2a)» – команда установки, нормализованное значение с меткой времени CP56time2a;

«62: C_SE_TB_1 (Measured value, scaled value command with tag CP56Time2a)» – команда установки, масштабированное значение с меткой времени CP56time2a;

«63: C_SE_TC_1 (Measured value, short floating point number command with time tag CP56Time2a)» – команда установки, короткое число с плавающей запятой с меткой времени CP56time2a;

«64: C_BO_TA_1 (Bitstring 32 bit command with time tag CP56Time2a)» – строка из 32 битов с меткой времени CP56time2a;

«70: M_EI_NA_1 (End of initialisation)» – конец инициализации;

«100: C_IC_NA_1 (Interrogation command)» – команда опроса;

«101: C_CI_NA_1 (Counter interrogation command)» – команда опроса счётчика;

«102: C_RD_NA_1 (Read command)» – команда считывания;

«103: C_CS_NA 1 (Clock synchronisation command)» – команда синхронизации времени;

«104: C_TS_NA_1 (Test command)» – команда тестирования;

«105: C_RP_NA_1 (Reset process command)» – команда установки процесса в исходное состояние;

«106: C_CD_NA_1 (C_CD_NA_1 Delay acquisition command)» – команда задержки получения;

«107: C_TS_TA_1 (Test command with time tag CP56Time2a)» – команда тестирования с меткой времени CP56time2a;

«110: P_ME_NA_1 (Parameter of measured values, normalized value)» – параметр измеряемой величины, нормализованное значение;

«111: P_ME_NB_1 (Parameter of measured values, scaled value» – параметр измеряемой величины, масштабированное значение;

«112: P_ME_NC_1 (Parameter of measured value, short floating point number)» – параметр измеряемой величины, короткий формат с плавающей запятой;

«113: P_AC_NA_1 (Parameter activation)» – параметр активации;

«120: F_FR_NA_1 (File ready)» – файл готов;

«121: F_SR_NA_1 (Section ready)» – секция готова;

«122: F_SC_NA_1 (Call directory, select file, call file, call section)» – вызов директории, выбор файла, вызов файла, вызов секции;

«123: F_LS_NA_1 (Last section, last segment)» – последняя секция, последний сегмент;

«124: F_AF_NA_1 (ACK file, ACK section)» – подтверждение файла, подтверждение секции;

«125: F_SG_NA_1 (Segment)» – сегмент;

«126: F_DR_TA_1 (Directory)» – директория;

«127: F_SC_NB_1 (QueryLog, request archive file)» – архив запросов.

В поле параметра «ASDU COT (причина передачи)» доступны следующие причины передачи:

«Любой»;

«1:COT_CYCLIC (Cyclic data)»;

«2:COT_BACKGROUND (Background scan:)»;

«3:COT_SPONTAN (Spontaneous data)»;

«4:COT_INIT (End of initialization)»;

«5:COT_REQ (Read request)»;

«6:COT_ACT (Command activation)»;

«7:COT_ACT_CON (Confirmation of command activation)»;

«8:COT_DEACT (Command abortion)»;

«9:COT_DEACT_CON (Confirmation of command abortion)»;

«10:COT_ACT_TERM (Termination of command activation)»;

«11:COT_RETREM (Response due to remote command)»;

«12:COT_RETLOC (Response due to local command)»;

«13:COT_FILE (File access)»;

«14:COT_14»;

«15:COT_15»;

«16:COT_16»;

«17:COT_17»;

«18:COT_18»;

«19:COT_19»;

«20:COT_INROGEN (Station query (general))»;

«21:COT_INRO1 (Station query for group 1)»;

«22:COT_INRO2 (Station query for group 2)»;

«23:COT_INRO3 (Station query for group 3)»;

«24:COT_INRO4 (Station query for group 4)»;

«25:COT_INRO5 (Station query for group 5)»;

«26:COT_INRO6 (Station query for group 6)»;

«27:COT_INRO7 (Station query for group 7)»;

«28:COT_INRO8 (Station query for group 8)»;

«29:COT_INRO9 (Station query for group 9)»;

«30:COT_INRO10 (Station query for group 10)»;

«31:COT_INRO11 (Station query for group 11)»;

«32:COT_INRO12 (Station query for group 12)»;

«33:COT_INRO13 (Station query for group 13)»;

«34:COT_INRO14 (Station query for group 14)»;

«35:COT_INRO15 (Station query for group 15)»;

«36:COT_INRO16 (Station query for group 16)»;

«37:COT_REQCOGEN (Counter query (general))»;

«38:COT_REQCO1 (Counter query for group 1)»;

«39:COT_REQCO2 (Counter query for group 2)»;

«40:COT_REQCO3 (Counter query for group 3)»;

«41:COT_REQCO4 (Counter query for group 4)»;

«42:COT_42»;

«43:COT_43»;

«44:COT_UNKNOWN_TYPE (Unknown type)»;

«45:COT_UNKNOWN_CAUSE (Unknown cause of transfer)»;

«46:COT_UNKNOWN_ASDU_ADDRESS (Unknown common ASDU address)»;

«47:COT_UNKNOWN_OBJECT_ADDRESS (Unknown object address)»;

«48:COT_48»;

«49:COT_49»;

«50:COT_50»;

«51:COT_51»;

«52:COT_52»;

«53:COT_53»;

«54:COT_54»;

«55:COT_55»;

«56:COT_56»;

«57:COT_57»;

«58:COT_58»;

«59:COT_59»;

«60:COT_60»;

«61:COT_61»;

«62:COT_62»;

«63:COT_63».

В поле параметра «AD условие» доступны следующие условия:

«Равно»;

«Больше чем»;

«Меньше чем»;

«Отрицание»;

«Побитовое И».

В поле параметра «AD (ASDU адрес)» возможно указание значения в диапазоне от «0» до «65535».

В поле параметра «IOA (адрес объекта информации)» возможно указание отрицательных или положительных значений.

В поле параметра «Тип объекта» доступны следующие значения:

«Нетипизированный»;

«Типизированный».

При установке флажка для параметра «Инвертировать IOA значение» дополнительно появится параметр «Инвертируемое IOA значение».

В поле параметра «Инвертируемое IOA значение» возможно указание отрицательного или положительного значения.

При выборе в поле параметра «Тип ASDU» значений «9: M_ME_NA_1 (Measured value, normalised value)», «10: M_ME_TA_1 (Measured value, normalised value with time tag)», «13: M_ME_NC_1 (Measured value, short floating point number)», «14: M_ME_TC_1 (Measured value, short floating point number with time tag)», «34: M_ME_TD_1 (Measured value, normalized value with tag CP56Time2a)», «36: M_ME_TF_1 (Measured value, short floating point number with time tag CP56Time2a)», «48: C_SE_NA_1 (Set-point Command, normalized value)», «50: C_SE_NC_1 (Set-point Command, short floating point number)», «61: C_SE_TA_1 (Measured value, normalized value command with tag CP56Time2a)», «63: C_SE_TC_1 (Measured value, short floating point number command with time tag CP56Time2a)», «110: P_ME_NA_1 (Parameter of measured values, normalized value)», «112: P_ME_NC_1 (Parameter of measured value, short floating point number)» и выборе в поле параметра «Тип объекта» значения «Нетипизированный» дополнительно появится параметр «Вещественное IOA значение», а в случае установленного флажка для параметра «Инвертировать IOA значение» появится параметр «Вещественное инвертируемое IOA значение».

В поле параметра «Тип проверки» доступны следующие значения:

«Отсутствует»;

«CHECK_ANY (по крайней мере один из пакетов IEC соответстует сигнатуре)»;

«CHECK_ONLY (все пакеты IEC соответстуют сигнатуре)».

При выборе значения «Типизированный» в поле параметра «Тип объекта» появится параметр «Тип».

В поле параметра «Тип» доступны следующие значения:

«SIQ - Одноэлементная информация с описателем качества»;

«QDS - Описатель качества (отдельный байт)»;

«SP_QDS - Фильтрует SIQ»;

«DP_QDS - Фильтрует DIQ»;

«QDP - Описатель качества для сообщения о работе релейной защиты»;

«SEP - Одиночное событие релейной защиты»;

«OCI - Информация о выходных цепях»;

«SINGLE_CMD - Фильтрует SCO»;

«DOUBLE_CMD - Фильтрует DCO, RCO»;

«QLF - Фильтрует QOS»;

«QLF_COUNTER - Фильтрует QCC»;

«QLF_MEASURED - Фильтрует QPB»;

«CP16TIME - Фильтрует time_elapsed, delay»;

«CP24TIME - Фильтрует time»;

«CP56TIME - Фильтрует time»;

«CP56TIME_BEGIN - Фильтрует time_begin»;

«CP56TIME_END - Фильтрует time_end»;

«VTI - Фильтрует VTI»;

«COI - Фильтрует COI»;

«FILE - Фильтрует NOF, section_name, SOF, CHS, FRQ, SRQ, SCQ, LSQ, AFQ»;

«SEP_SINGLE - Фильтрует SEP».

При выборе в поле параметра «Тип» значения «SIQ - Одноэлементная информация с описателем качества» дополнительно появятся параметры «SIQ условие» и «SIQ значение».

В полях параметров «SIQ условие», «QDP условие», «SEP условие», «OCI условие» доступны следующие значения:

«Равно»;

«Больше чем»;

«Меньше чем»;

«Отрицание»;

«Побитовое И».

В поле параметра «SIQ значение» доступны следующие значения:

«SPI»;

«BL»;

«SB»;

«NT»;

«IV».

При выборе в поле параметра «Тип» значений «QDS - Описатель качества (отдельный байт)» дополнительно появится параметр «QDS значение».

В поле параметра «QDS значение» доступны следующие значения:

«OV»;

«BL»;

«SB»;

«NT»;

«IV».

При выборе в поле параметра «Тип» значений «SP_QDS - Фильтрует SIQ» дополнительно появится параметр «SP_QDS значение».

В поле параметра «SP_QDS значение» доступны следующие значения:

«SP»;

«BL»;

«SB»;

«NT»;

«IV».

При выборе в поле параметра «Тип» значения «DP_QDS - Фильтрует DIQ» дополнительно появятся параметры «DP_QDS значение» и «DP_QDS DP значение».

В поле параметра «DP_QDS значение» доступны следующие значения:

«BL»;

«SB»;

«NT»;

«IV».

В поле параметра «DP_QDS DP значение» возможно указать число от «0» до «3» или диапазон чисел от «0» до «3» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «QDP - Описатель качества для сообщения о работе релейной защиты» дополнительно появятся параметры «QDP условие» и «QDP значение».

В полях параметров «QDP значение» и «SEP значение» доступны следующие значения:

«EI»;

«BL»;

«SB»;

«NT»;

«IV».

При выборе в поле параметра «Тип» значения «SEP - Одиночное событие релейной защиты» дополнительно появятся параметры «SEP условие», «SEP ES» и «SEP значение».

В поле параметра «SEP ES» доступны следующие значения:

«0 - not used»;

«1 - disabled»;

«2 - enabled»;

«3 - not used».

При выборе в поле параметра «Тип» значения «OCI - Информация о выходных цепях» дополнительно появятся параметры «OCI условие» и «OCI значение».

В поле параметра «OCI значение» доступны следующие значения:

«CL3»;

«CL2»;

«CL1»;

«GC».

При выборе в поле параметра «Тип» значения «SINGLE_CMD - Фильтрует SCO» дополнительно появятся параметры «SINGLE_CMD ST значение», «SINGLE_CMD QL значение» и «SINGLE_CMD значение».

В поле параметра «SINGLE_CMD ST значение» возможно указать число от «0» до «3» или диапазон чисел от «0» до «3» при установке флажка напротив параметра.

В поле параметра «SINGLE_CMD QL значение» возможно указать число от «0» до «31» или диапазон чисел от «0» до «31» при установке флажка напротив параметра.

В полях параметров «SINGLE_CMD значение», «DOUBLE_CMD значение», «QLF значение» доступны следующие значения:

«Отсутствует»;

«SE».

При выборе в поле параметра «Тип» значения «DOUBLE_CMD - Фильтрует DCO, RCO» дополнительно появятся параметры «DOUBLE_CMD ST значение», «DOUBLE_CMD QL значение» и «DOUBLE_CMD значение».

В поле параметра «DOUBLE_CMD ST значение» возможно указать число от «0» до «3» или диапазон чисел от «0» до «3» при установке флажка напротив параметра.

В поле параметра «DOUBLE_CMD QL значение» возможно указать число от «0» до «31» или диапазон чисел от «0» до «31» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «QLF - Фильтрует QOS» дополнительно появятся параметры «QLF QL значение» и «QLF значение».

В поле параметра «QLF QL значение» возможно указать число от «0» до «127» или диапазон чисел от «0» до «127» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «QLF_COUNTER - Фильтрует QCC» дополнительно появятся параметры «QLF_COUNTER QL значение» и «QLF_COUNTER FR значение».

В поле параметра «QLF_COUNTER QL значение» возможно указать число от «0» до «63» или диапазон чисел от «0» до «63» при установке флажка напротив параметра.

В поле параметра «QLF_COUNTER FR значение» возможно указать число от «0» до «3» или диапазон чисел от «0» до «3» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «QLF_MEASURED - Фильтрует QPB» дополнительно появятся параметры «QLF_MEASURED значение» и «QLF_MEASURED KIND значение».

В поле параметра «QLF_MEASURED значение» доступны следующие значения:

«LPC»;

«POP».

В поле параметра «QLF_MEASURED KIND значение» возможно указать число от «0» до «63» или диапазон чисел от «0» до «63» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «CP16TIME - Фильтрует time_elapsed, delay» дополнительно появится параметр «CP16TIME MS значение».

В полях параметров «CP16TIME MS значение», «CP24TIME MS значение», «CP56TIME MS значение» возможно указать число от «0» до «59999» или диапазон чисел от «0» до «59999» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «CP24TIME - Фильтрует time» дополнительно появятся параметры «CP24TIME MS значение» и «CP24TIME MIN значение».

В полях параметров «CP24TIME MIN значение», «CP56TIME MIN значение» возможно указать число от «0» до «59» или диапазон чисел от «0» до «59» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «CP56TIME - Фильтрует time» дополнительно появятся параметры «CP56TIME MS значение», «CP56TIME MIN значение», «CP56TIME HOUR значение», «CP56TIME значение», «CP56TIME DAY значение», «CP56TIME DOW значение», «CP56TIME MONTH значение» и «CP56TIME YEAR значение».

В полях параметров «CP56TIME HOUR значение», «CP56TIME MIN значение» возможно указать число от «0» до «23» или диапазон чисел от «0» до «23» при установке флажка напротив параметра.

В полях параметров «CP56TIME значение», «CP56TIME_BEGIN значение» доступны следующие значения:

«Отсутствует»;

«SU».

В полях параметров «CP56TIME DAY значение», «CP56TIME_BEGIN DAY значение», «CP56TIME_END DAY значение» возможно указать число от «0» до «31» или диапазон чисел от «0» до «31» при установке флажка напротив параметра.

В полях параметров «CP56TIME DOW значение», «CP56TIME_BEGIN DOW значение», «CP56TIME_END DOW значение» возможно указать число от «0» до «7» или диапазон чисел от «0» до «7» при установке флажка напротив параметра.

В полях параметров «CP56TIME MONTH значение», «CP56TIME_BEGIN MONTH значение», «CP56TIME_END MONTH значение» возможно указать число от «0» до «12» или диапазон чисел от «0» до «12» при установке флажка напротив параметра.

В полях параметров «CP56TIME YEAR значение», «CP56TIME_BEGIN YEAR значение», «CP56TIME_END YEAR значение» возможно указать число от «0» до «99» или диапазон чисел от «0» до «99» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «CP56TIME_BEGIN - Фильтрует time_begin» дополнительно появятся параметры «CP56TIME_BEGIN MS значение», «CP56TIME_BEGIN MIN значение», «CP56TIME_BEGIN HOUR значение», «CP56TIME_BEGIN значение», «CP56TIME_BEGIN DAY значение», «CP56TIME_BEGIN DOW значение», «CP56TIME_BEGIN MONTH значение» и «CP56TIME_BEGIN YEAR значение».

В полях параметров «CP56TIME_BEGIN MS значение», «CP56TIME_END MS значение» возможно указать число от «0» до «59999» или диапазон чисел от «0» до «59999» при установке флажка напротив параметра.

В полях параметров «CP56TIME_BEGIN MIN значение», «CP56TIME_END MIN значение» возможно указать число от «0» до «59» или диапазон чисел от «0» до «59» при установке флажка напротив параметра.

В полях параметров «CP56TIME_BEGIN HOUR значение», «CP56TIME_END HOUR значение» возможно указать число от «0» до «23» или диапазон чисел от «0» до «23» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «CP56TIME_END - Фильтрует time_end» дополнительно появятся параметры «CP56TIME_END MS значение», «CP56TIME_END HOUR значение», «CP56TIME_END значение», «CP56TIME_END DAY значение», «CP56TIME_END DOW значение», «CP56TIME_END MONTH значение» и «CP56TIME_END YEAR значение».

При выборе в поле параметра «Тип» значения «VTI - Фильтрует VTI» дополнительно появятся параметры «VTI значение» и «VTI VAL значение».

В поле параметра «VTI значение» доступны следующие значения:

«Отсутствует»;

«T».

В поле параметра «VTI VAL значение» возможно указать отрицательное или положительное число от «-64» до «63» или диапазон чисел от «-64» до «63» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «COI - Фильтрует COI» дополнительно появятся параметры «COI значение» и «COI CAUSE значение».

В поле параметра «COI значение» доступны следующие значения:

«Отсутствует»;

«CHANGED».

В поле параметра «COI CAUSE значение» возможно указать число от «0» до «127» или диапазон чисел от «0» до «127» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «FILE - Фильтрует NOF, section_name, SOF, CHS, FRQ, SRQ, SCQ, LSQ, AFQ» дополнительно появятся следующие параметры:

«FILE NAME значение»;

«FILE SECTION_NAME значение»;

«FILE STATE значение»;

«FILE CHECKSUM значение»;

«FILE QL значение».

В поле параметра «FILE NAME значение» возможно указать число от «0» до «65535» или диапазон чисел от «0» до «65535» при установке флажка напротив параметра.

В полях параметров «FILE SECTION_NAME значение», «FILE STATE значение», «FILE CHECKSUM значение», «FILE QL значение» возможно указать число от «0» до «255» или диапазон чисел от «0» до «255» при установке флажка напротив параметра.

При выборе в поле параметра «Тип» значения «SEP_SINGLE - Фильтрует SEP» дополнительно появятся параметры «SEP_SINGLE значение» и «SEP_SINGLE ES значение».

В поле параметра «SEP_SINGLE значение» доступны следующие значения:

«EL»;

«BL»;

«SB»;

«NT»;

«IV».

В поле параметра «SEP_SINGLE ES значение» возможно указать число от «0» до «3» или диапазон чисел от «0» до «3» при установке флажка напротив параметра.

При выборе опции «APCI (управляющая информация прикладного уровня)» появится параметр «Формат», в котором доступны следующие значения:

«Любой»;

«U-format (ненумерованные функции управления)» – функции управления без нумерации;

«S-format (пронумерованные надзорные функции)» – функции контроля с нумерацией.

При выборе в поле параметра «Формат» значения «U-format (ненумерованные функции управления)» дополнительно появятся параметры «Функция U-формата» и «Статус функции U-формата».

В поле параметра «Функция U-формата» доступны следующие значения:

«Любая U-формат функция»;

«TESTFR (тестовый блок)»;

«старт передачи данных»;

«STOPDT (прекращение передачи данных)».

В поле параметра «Статус функции U-формата» доступны следующие значения:

«act (активация)»;

«con (подтверждение)».

При выборе в поле параметра «Формат» значения «S-format (пронумерованные надзорные функции)» дополнительно появится параметр «RX».

В поле параметра «RX» возможно указать число от «0» до «65534» или диапазон чисел от «0» до «65534» при установке флажка напротив параметра.

Пример создания правила СОВ

Необходимо создать пользовательское правило (см. Создание правила СОВ) со следующими параметрами:

«Включить» – установлен флажок;

«Заголовок» – «IEC 104»;

«Использовать шаблон» – «IEC 104»;

«Действие» – «Предупредить (Alert)»;

«Сообщение» – «IEC 104»;

«Фильтровать на основе протокола» – «Указать дополнительные параметры»;

«Функция приложения» – «ASDU (блок данных прикладного уровня)»;

«Тип ASDU» – «45:C_SC_NA_1 (Single command)»;

«IOA (адрес объекта информации)» – установить флажок, «от 1 до 1».

Остальные параметры необходимо оставить по умолчанию и нажать кнопку «Сохранить», а затем кнопку «Применить изменения».

Проверка созданного правила СОВ

Для проверки срабатывания пользовательского правила на основе шаблона протокола IEC 104 на ПК «Server» должен быть установлен эмулятор протокола IEC 104 – ПО «IECServer», а на ПК «Client» – ПО «QTester104». Для проверки правила СОВ необходимо выполнить следующие действия:

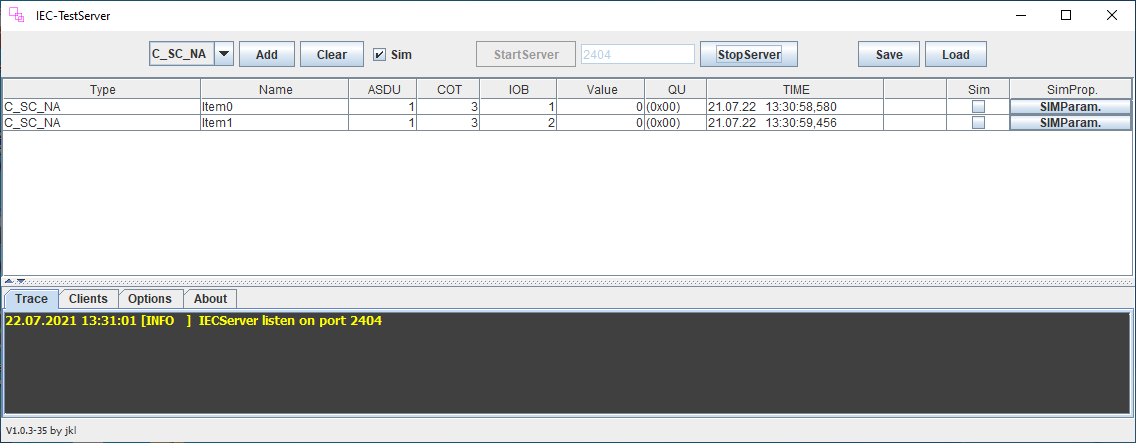

Запустить ПО «IECServer».

В выпадающем списке выбрать «C_SC_NA» и дважды нажать кнопку «Add», а затем нажать кнопку «StartServer» (см. Рисунок – Запуск IECServer).

Рисунок – Запуск IECServer

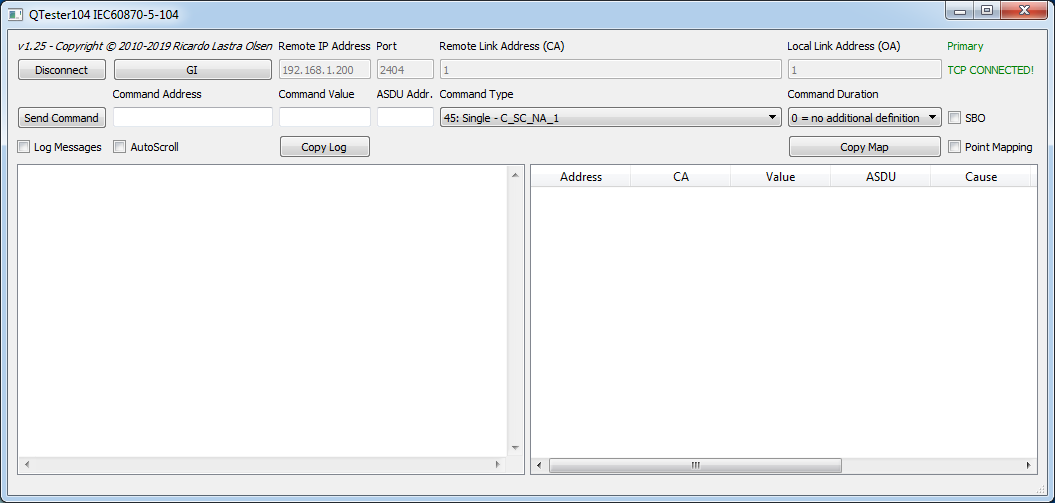

Запустить ПО «QTester104», указать в поле «Remote IP Address» значение «192.168.1.200» и нажать кнопку «Connect» для подключения к ПО «IECServer» (см. Рисунок – Подключение к серверу в QTester104).

Рисунок – Подключение к серверу в QTester104

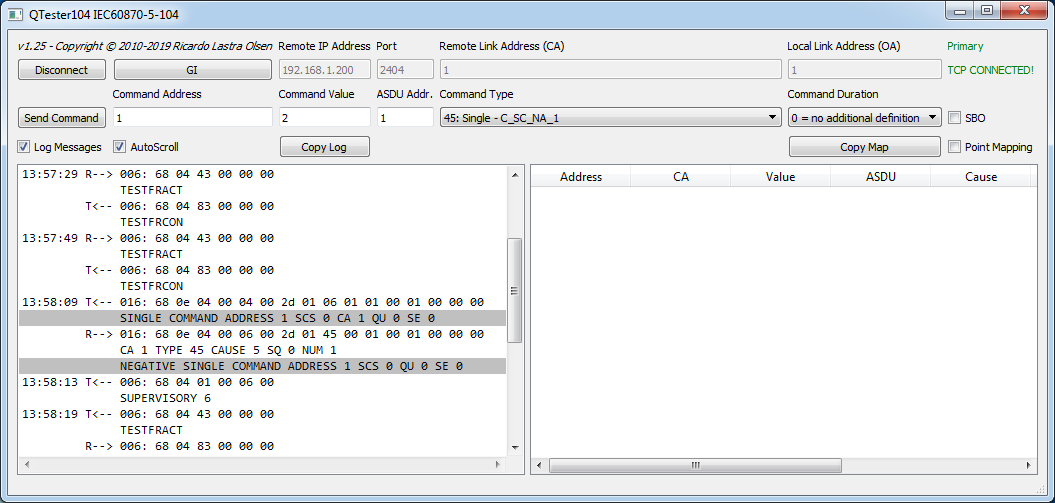

Задать следующие значения в полях (см. Рисунок – Настройка значений в QTester104):

«Command Address» – 1;

«Command Value» – 2;

«ASDU Addr.» – 1.

Нажать кнопку «Send Command» для отправки команды на сервер.

Рисунок – Настройка значений в QTester104

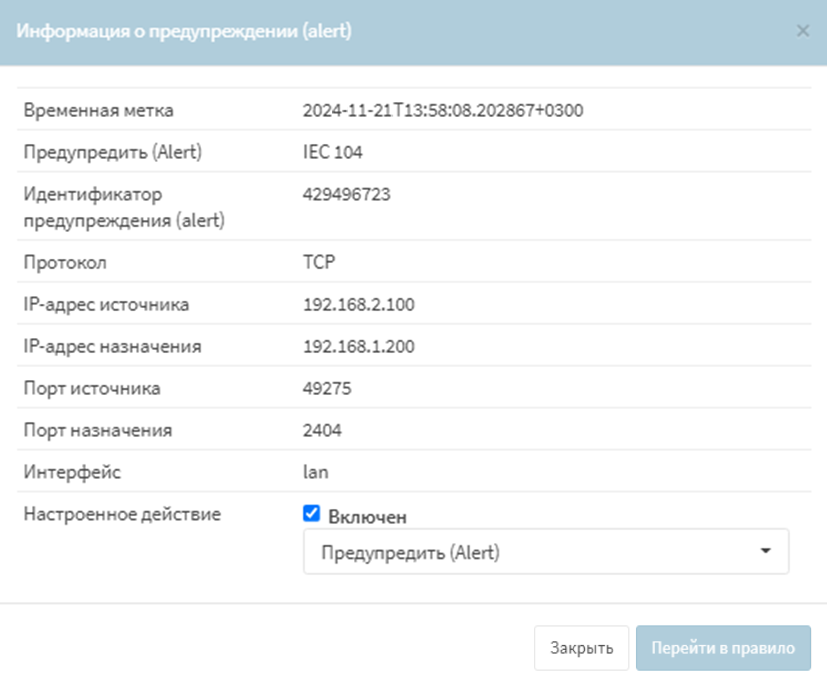

Результатом успешного срабатывания правила будет появление событий в подразделе предупреждений СОВ («Обнаружение вторжений» - «Предупреждения (Alerts)»), в детальной информации которых присутствует значение, указанное в параметре «Заголовок»:

«IEC 104» (см. Рисунок – Детальная информация, протокол IEC 104).

Рисунок – Детальная информация, протокол IEC 104

Шаблон протокола S7comm

При создании пользовательского правила на основе шаблона промышленного протокола S7comm необходимо задать параметры протокола, выбрав в поле параметра «Фильтровать на основе протокола» значение «Указать дополнительные параметры».

При выборе опции «Указать дополнительные параметры» появится параметр «Тип сообщения», в котором доступно четыре типа сообщений:

«JOBREQUEST» – пакет с запросом на выполнение функции;

«ACK» – пакет с результатом выполнения операции;

«ACKDATA» – пакет с ответом на запрос;

«USERDATA» – пакет с данными пользователя.

При выборе типа сообщения «JOBREQUEST» появится параметр «Функция», в котором доступны следующие функции:

«CPUSERVICE» – сервисы ЦП;

«SETUPCOMM» – запрос на подключение к ПЛК;

«READVAR» – запрос на чтение;

«WRITEVAR» – запрос на запись;

«REQUESTDOWNLOAD» – запрос на загрузку прошивки;

«DOWNLOADBLOCK» – загрузка прошивки на ПЛК;

«DOWNLOADEND» – запрос на завершение загрузки прошивки на ПЛК;

«STARTUPLOAD» – запрос на выгрузку прошивки;

«UPLOAD» – выгрузка прошивки с ПЛК;

«ENDUPLOAD» – окончание выгрузки прошивки с ПЛК;

«PLCCONTROL» – управление ПЛК;

«PLCSTOP» – остановка ПЛК.

При выборе функции «READVAR» или «WRITEVAR» появится параметр «Тип области», в котором доступны типы области чтения, указанные в таблице (см. Таблица «Типы области»).

Тип области |

Описание |

|---|---|

Любой |

Любая область чтения |

SI (System info) |

Системная информация |

SF (System flags) |

Системные флаги |

AI (Analog inputs) |

Аналоговый ввод |

AO (Analog outputs) |

Аналоговый вывод |

C (Counters) |

Счётчики |

T (Timers) |

Таймеры |

IC (IEC Counters) |

Счётчики IEC |

IT (IEC Timers) |

Таймеры IEC |

P (Directp peripheral access) |

Прямой доступ к периферии |

I (Inputs) |

Ввод |

Q (Outputs) |

Вывод |

M (Flags) |

Флаги |

DB (Data blocks) |

Блоки данных |

DI (Instance data blocks) |

Блоки данных экземпляра |

LV (Local data) |

Локальные данные |

При выборе в поле параметра «Тип области» любого значения, кроме значения «Любой», появятся поля:

«Имя области»;

«Тип данных»;

«Количество данных»;

«Смещение данных».

Поле параметра «Имя области» принимает значения от «0» до «65535».

В поле параметра «Тип данных» доступны следующие типы данных:

«BIT»;

«BYTE»;

«CHAR»;

«WORD»;

«INT»;

«DWORD»;

«DINT»;

«REAL»;

«DATE»;

«TOD»;

«TIME»;

«S5TIME»;

«DATETIME»;

«COUNTER»;

«TIMER»;

«IECTIMER»;

«IECCOUNTER»;

«HSCOUNTER».

Поле параметра «Смещение данных» принимает целочисленное значение в шестнадцатеричной системе счисления в формате «0х000000».

При выборе функции «WRITEVAR» и любого значения в поле параметра «Тип области», кроме значения «Любой», появятся дополнительные параметры:

«Тип передаваемого значения»;

«Количество передаваемых данных»;

«Список значений данных».

В поле параметра «Тип передаваемого значения» доступны следующие типы значений:

«NULL» – не выбрано;

«BIT» – значение в битах;

«BYTE» – значение в байтах;

«INT» – целочисленное значение;

«REAL» – вещественное;

«STR» – строковое значение.

Поле параметра «Список значений данных» принимает целочисленное значение в шестнадцатеричной системе счисления в формате «0х000000».

При выборе функций «REQUESTDOWNLOAD», «DOWNLOADBLOCK», «STARTUPLOAD» появится параметр «Тип блока», в котором доступны следующие типы блока скачивания:

«OB» – организационный блок, хранит главные программы;

«DB» – блок данных, хранит необходимые для ПЛК программ данные;

«SDB» – блок данных системы, хранит необходимые для ПЛК программ данные;

«FC» – функция, функции без состояния – не имеют собственной памяти, могут быть запущены из других программ;

«SFC» – системная функция, функции без состояния – не имеют собственной памяти, могут быть вызваны из других программ;

«FB» – блок функции, функции с состоянием, обычно имеют ассоциированный SDB;

«SFB» – блок системной функции, функции с состоянием, обычно имеют ассоциированный SDB.

При выборе в поле параметра «Тип блока» любого значения, кроме значения «Любой», появятся параметры «Номер блока» и «Целевая файловая система».

В поле параметра «Целевая файловая система» доступны две опции:

«P» – пассивная, блок требует активации после скачивания.

«A» – активная, блок будет активизирован после скачивания.

При выборе функции «PLCCONTROL» появится параметр «Функция», в котором доступны следующие функции управления ПЛК:

«INSE» – активация скачанного блока, параметром выступает имя блока;

«DELE» – удаление блока, параметром выступает имя блока;

«PPROGRAM» – запуск программы, параметром выступает имя программы;

«GARB» – сжатие памяти;

«MODU» – копирование RAM в ROM, параметр содержит идентификаторы файловой системы A/E/P;

«OFF» – выключение ПЛК;

«ON» – включение ПЛК.

Пример создания правила СОВ

Необходимо создать пользовательское правило (см. Создание правила СОВ) со следующими параметрами:

«Включить» – установлен флажок;

«Заголовок» – «S7comm»;

«Использовать шаблон» – «S7comm»;

«Действие» – «Отклонить (Reject)»;

«Сообщение» – «S7comm»;

«Фильтровать на основе протокола» – «Указать дополнительные параметры»

«Тип сообщения» – «JOBREQUEST»;

«Функция» – «PLCSTOP».

Остальные параметры необходимо оставить по умолчанию и нажать кнопку «Сохранить», а затем кнопку «Применить изменения».

Проверка созданного правила СОВ

Для проверки срабатывания пользовательского правила на основе шаблона протокола S7comm на ПК «Server» должно быть установлено ПО «Snap7 Server Demo», а на ПК «Client» – ПО «Snap7 Client Demo».

Для проверки правила СОВ необходимо выполнить следующие действия:

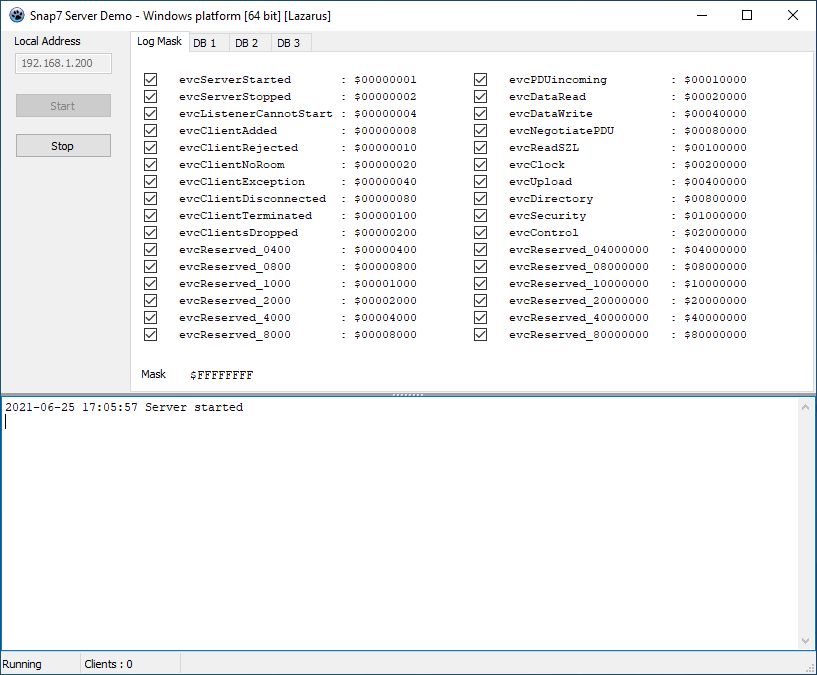

В ПО «Snap7 Server Demo», в поле «Local Address» ввести «192.168.1.200» и нажать кнопку «Start» (см. Рисунок – Запуск ПО «Snap7 Server Demo») для локального запуска сервиса.

Рисунок – Запуск ПО «Snap7 Server Demo»

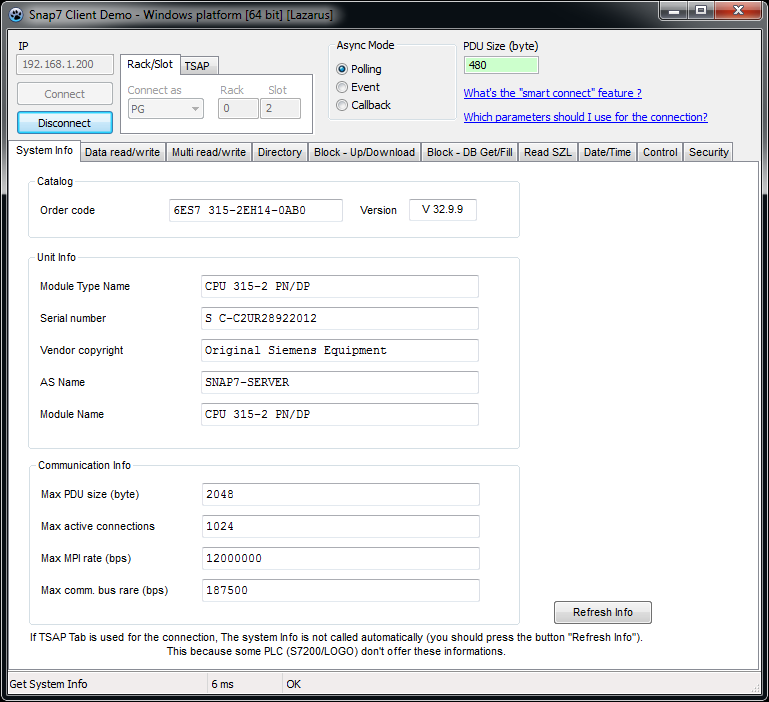

Запустить ПО «Snap7 Client Demo», в поле «IP» ввести «192.168.1.200» и нажать кнопку «Connect» для подключения к «Snap7 Server Demo».

Убедиться, что во вкладке «System info» отображается информация о контроллере (см. Рисунок – Запуск ПО «Snap7 Client Demo»).

Рисунок – Запуск ПО «Snap7 Client Demo»

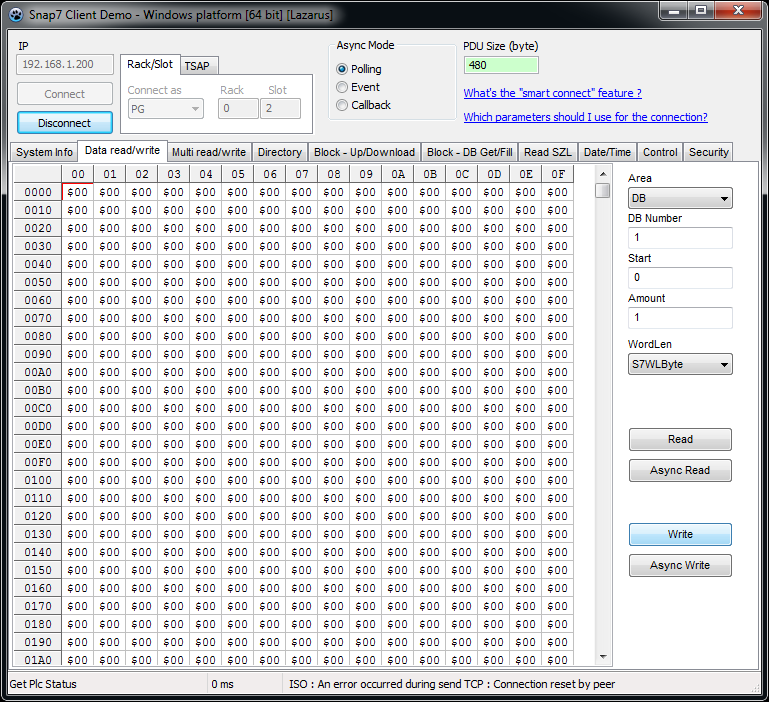

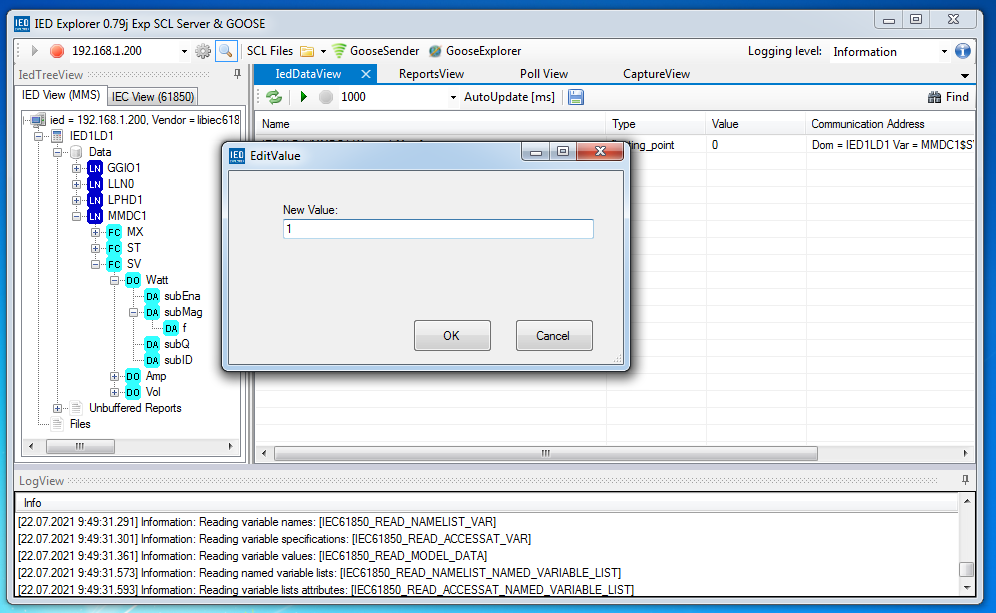

Произвести запись в регистр, для этого перейти во вкладку «Data read/write», ввести в регистр «0000/00» значение «1» и нажать кнопку «Write» (см. Рисунок – Запись в регистр «0000/00»).

Рисунок – Запись в регистр «0000/00»

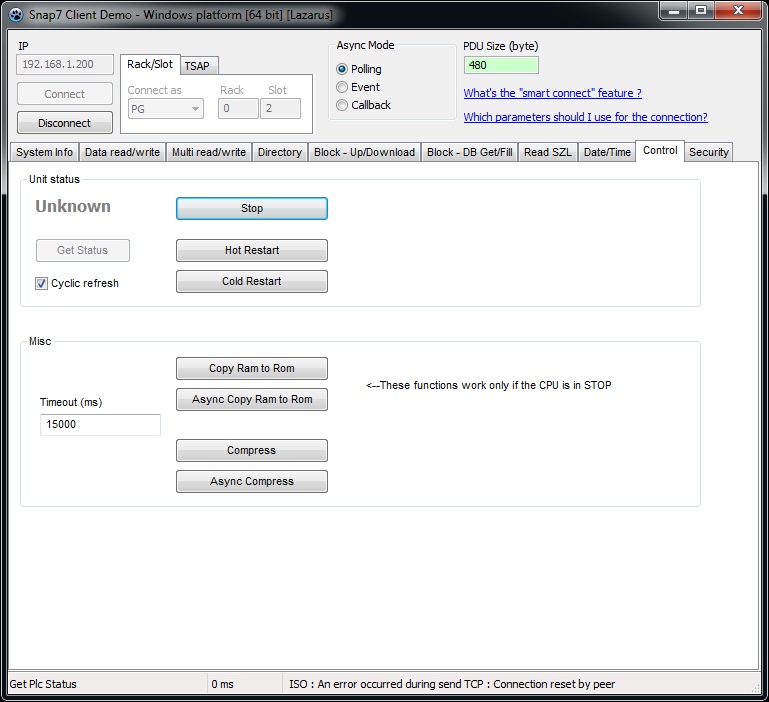

Перейти во вкладку «Control», нажать кнопку «Stop» для остановки работы контроллера и убедиться в изменении индикации с «RUN» на «Unknown» и недоступности кнопки «Get status» (см. Рисунок – Отключение контроллера).

Рисунок – Отключение контроллера

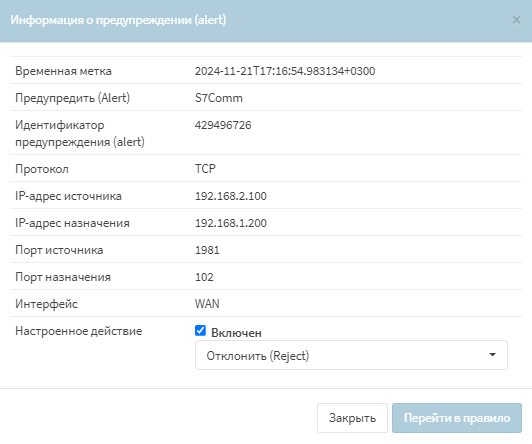

Результатом успешного срабатывания правила будет появление событий в подразделе предупреждений СОВ («Обнаружение вторжений» - «Предупреждения (Alerts)»), в детальной информации которых присутствует значение, указанное в параметре «Заголовок»:

«S7Сomm» (см. Рисунок – Детальная информация, протокол S7comm).

Рисунок – Детальная информация, протокол S7comm

Шаблон протокола S7comm Plus

При создании пользовательского правила на основе шаблона промышленного протокола S7comm Plus необходимо задать параметры протокола, выбрав в поле параметра «Фильтровать на основе протокола» значение «Указать дополнительные параметры».

При выборе опции «Указать дополнительные параметры» появятся следующие параметры:

«Тип сообщения»;

«Тип»;

«Функция».

Параметр «Тип сообщения» содержит выпадающий список со значениями:

«REQUEST»;

«RESPONSE»;

«NOTIFY»;

«RESPONSE2».

Параметр «Тип» – содержит выпадающий список со значениями:

«CONNECT»;

«DATA»;

«DATAW1_5»;

«KEEPALIVE»;

«EXT_KEEPALIVE».

Параметр «Функция» – содержит выпадающий список со значениями:

«Отсутствует»;

«EXPLORE»;

«CREATEOBJECT»;

«DELETEOBJECT»;

«SETVARIABLE»;

«GETLINK»;

«SETMULTIVAR»;

«GETMULTIVAR»;

«BEGINSEQUENCE»;

«ENDSEQUENCE»;

«INVOKE»;

«GETVARSUBSTR».

При выборе опций «EXPLORE», «CREATEOBJECT», «DELETEOBJECT», «GETLINK», «SETMULTIVAR», «GETMULTIVAR», и «GETVARSUBSTR» появятся параметры для указания значений функции.

Шаблон протокола OPC DA

При создании пользовательского правила на основе шаблона промышленного протокола OPC DA необходимо задать параметры протокола, выбрав в поле параметра «Фильтровать на основе протокола» значение «Указать дополнительные параметры».

При выборе опции «Указать дополнительные параметры» появится параметр «Тип сообщения», в котором доступны типы сообщений, указанных в таблице (см. Таблица «Типы сообщений OPC DA»).

Тип сообщения |

Описание |

|---|---|

REQUEST |

Сообщение запроса на операцию |

PING |

Сообщение запроса обратного вызова |

RESPONSE |

Сообщение ответа |

FAULT |

Сообщение сбоя |

WORKING |

Сообщение подтверждающее, что все исходящие пакеты получены |

NOCALL |

Ответ на команду PING |

REJECT |

Сообщение отклонения пакета |

ACK |

Подтверждение получения ответа |

CI_CANCEL |

Отмена операции |

FACK |

Если состояние вызова не STATE_SEND_FRAGS, отбросить пакет |

CANCEL_ACK |

Подтверждение отмены операции |

BIND |

Установка сессии |

BIND_ACK |

Подтверждение установки сессии |

BIND_NACK |

Отказ в установке сессии с выбранными параметрами |

ALTER_CONTEXT |

Изменение параметров сессии |

ALTER_CONTEXT_RESP |

Подтверждение изменения параметров сессии |

SHUTDOWN |

Сброс соединения |

AUTH3 |

Обновление авторизации пользователя |

CO_CANCEL |

Передача команды отмены |

ORPHANED |

Флаг невозможности отмены операции |

При выборе типа сообщения «REQUEST» появятся параметры «Идентификатор вызываемого интерфейса» и «Номер вызываемой функции объекта».

Пользовательские правила для протокола OPC DA возможно создать для действий над тегами и для заранее определённого UUID.

Набор заранее определённых UUID конечен и добавлен в ARMA FW в соответствии со спецификацией протокола OPC DA.

При выборе в параметре «Фильтровать на основе протокола» опции «Операция над тегом» появятся следующие параметры:

«Операция над тегом»;

«Полный путь к тегу(-ам)».

Параметр «Операция над тегом» содержит выпадающий список со значениями:

«Считать»;

«Записать».

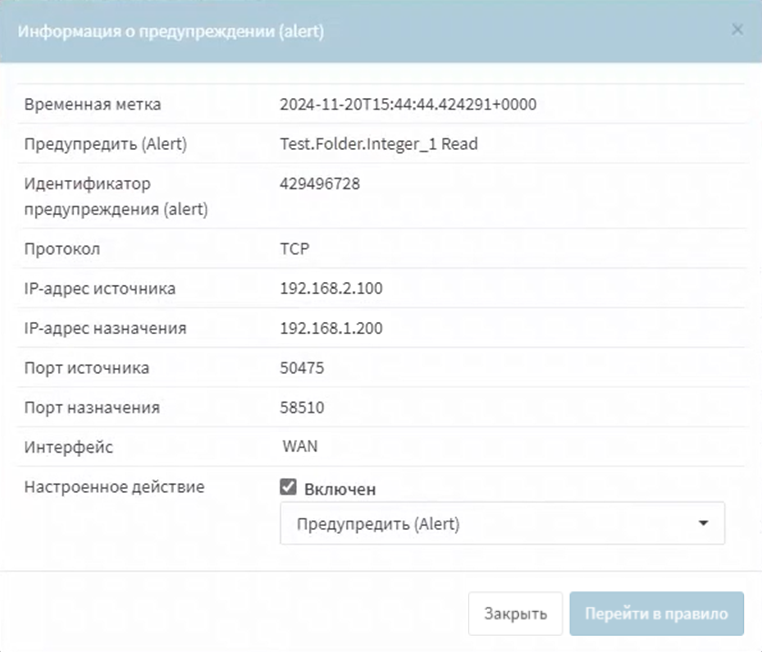

Пример создания правила СОВ

В качестве примера будет рассмотрено детектирование чтения тега «Integer_1» и выполнение функции номер «3» UUID «IOPCItemMgt».

Необходимо создать пользовательские правила (см. Создание правила СОВ) для детектирования действия над тегом и детектирования выполнения функции с заданным UUID.

Для детектирования действия над тегом при создании правила необходимо указать следующие параметры правила:

«Включить» – установлен флажок;

«Заголовок» – «Test.Folder.Integer_1 Read»;

«Использовать шаблон» – «OPC DA»;

«Действие» – «Предупредить (Alert)»;

«Сообщение» – «Test.Folder.Integer_1 Read»;

«Фильтровать на основе протокола» – «Операция над тегом»;

«Операция над тегом» – «Считать»;

«Полный путь к тегу(-ам)» – «Test.Folder.Integer_1». Данный параметр содержит в себе имя тега и все каталоги по пути к нему, разделённые точками.

Остальные параметры необходимо оставить по умолчанию и нажать кнопку «Сохранить».

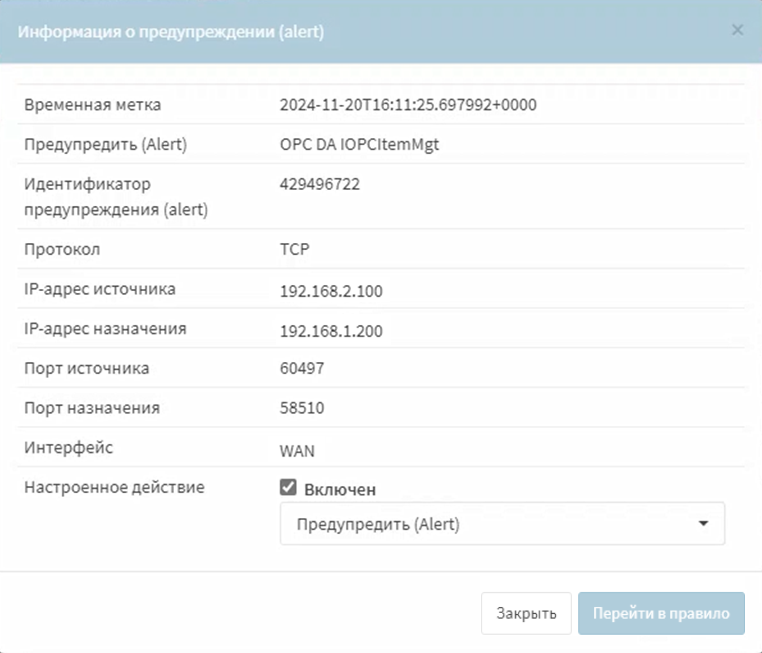

Для детектирования выполнения функции UUID при создании правила необходимо указать следующие параметры правила:

«Включить» – установлен флажок;

«Заголовок» – «OPC DA IOPCItemMgt»;

«Использовать шаблон» – «OPC DA»;

«Действие» – «Предупредить (Alert)»;

«Сообщение» – «OPC DA IOPCItemMgt»;

«Фильтровать на основе протокола» – «Дополнительные параметры»;

«Тип сообщения» – «REQUEST»;

«Идентификатор вызываемого интерфейса» – «[OPC DA] IOPCItemMgt»;

«Номер вызываемой функции объекта» – «3». В случае, если данный параметр оставить пустым предупреждение будет сформировано для любой вызываемой функции UUID.

Остальные параметры необходимо оставить по умолчанию и нажать кнопку «Сохранить», а затем кнопку «Применить изменения».

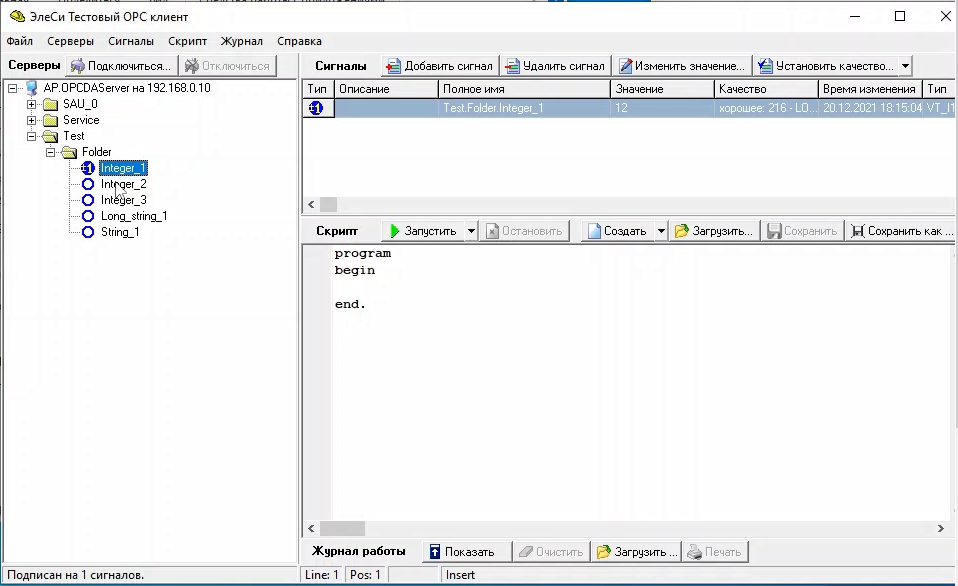

Проверка созданного правила СОВ

Для проверки срабатывания пользовательских правила на основе шаблона протокола OPC DA на ПК «Server» должен быть установлен и запущен эмулятор протокола OPC DA – «OPC DA Server», на ПК «Client» – «OPCtools».

Порядок проверки срабатывания пользовательских правил:

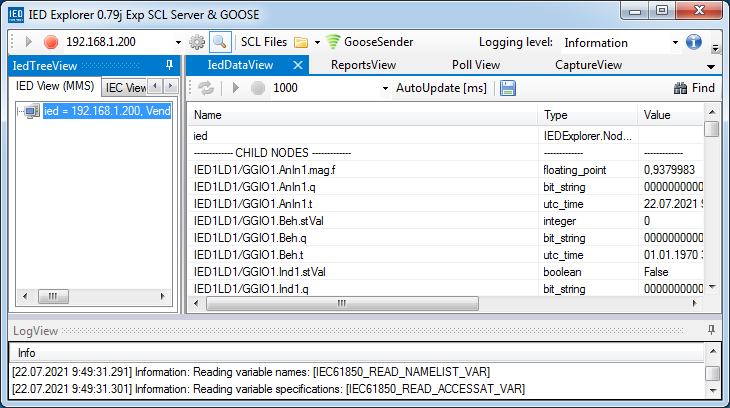

Запустить ПО «OPCtools» и выполнить подключение к серверу «OPC DA».

Выполнить чтение тега «Integer_1» (см. Рисунок – Чтение тега «Integer_1» в ПО «OPCtools»).