Контроль управления доступом

Аутентификация

Аутентификация – это процесс проверки подлинности введённых пользователем имени и пароля. В ARMA FW возможна аутентификация с использованием локальной или внешней БД пользователей. В качестве внешней БД служат различные внешние серверы авторизации. ARMA FW поддерживает работу со следующими внешними серверами:

«LDAP» – OpenLDAP, MS Active Directory, Novell eDirectory;

«Radius».

По умолчанию в ARMA FW аутентификация осуществляется с использованием локальной БД пользователей. К дополнительным мерам защиты при аутентификации с использованием внутреннего сервера относится ваучер-сервер. К дополнительным мерам защиты при аутентификации с использованием внешних серверов относится сервис двухфакторной аутентификации.

Для авторизации и предоставления соответствующих привилегий пользовательской УЗ, настроенной с помощью внешнего сервера, необходимо импортировать пользовательскую УЗ в локальную БД пользователей ARMA FW.

Локальная база данных пользователей

Для хранения УЗ пользователей по умолчанию используется локальная БД, например, запись суперпользователя по умолчанию – «root».

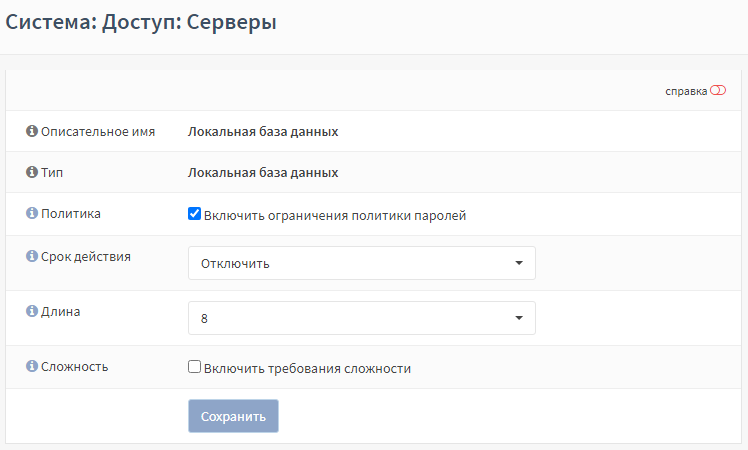

Для настройки параметров локальной БД необходимо перейти в раздел настроек серверов аутентификации («Система» - «Доступ» - «Серверы») и в строке «Локальная база данных» нажать кнопку « » для перехода в режим редактирования.

» для перехода в режим редактирования.

В режиме редактирования возможно задать настройки пароля для всех пользователей локальной базы пользователей, а именно – в поле «Длина» задать необходимую длину пароля, в графе «Сложность» установить флажок, если необходимо включить дополнительные обязательные требования к сложности пароля: пароль должен содержать цифры, прописные буквы, строчные буквы, специальные символы.

Для сохранения настроек необходимо нажать кнопку «Сохранить» внизу страницы (см. Рисунок – Локальная БД пользователей, редактирование).

Рисунок – Локальная БД пользователей, редактирование

Ваучер-сервер

Ваучер-сервер используется для обеспечения аутентификации на портале авторизации в ARMA FW.

Ваучер – это запись с логином и паролем, которую ARMA FW генерирует по запросу. Ваучеры имеют настраиваемый срок действия, по истечении которого пользователю необходимо получить новый ваучер.

Конфигурация ваучер-сервера производится в подразделе настроек серверов аутентификации («Система» - «Доступ» - «Серверы»).

Подробная настройка ваучер-сервера описана в разделе «Ваучер-сервер» Руководства пользователя ARMA FW.

LDAP

LDAP – протокол прикладного уровня для доступа к службе каталогов, использующий TCP/IP и позволяющий производить операции аутентификации, поиска и сравнения, а также операции добавления, изменения или удаления записей. При использовании учётных записей LDAP-сервера для доступа к веб-интерфейсу ARMA FW необходимо определить привилегии УЗ, путем импорта пользовательских УЗ из LDAP-сервера.

Конфигурация внешнего LDAP-сервера производится в подразделе настроек серверов аутентификации («Система» - «Доступ» - «Серверы»).

Подробная настройка внешнего LDAP-сервера описана в разделе «LDAP» Руководства пользователя ARMA FW.

Radius

Radius – сетевой протокол, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта пользователей, подключающихся к различным сетевым службам.

ARMA FW поддерживает использование внешнего Radius-сервера для аутентификации пользователей в сервисах VPN и портал авторизации.

Конфигурация внешнего Radius-сервера производится в подразделе настроек серверов аутентификации («Система» - «Доступ» - «Серверы»).

Подробная настройка внешнего Radius-сервера описана в разделе «Radius» Руководства пользователя ARMA FW.

Двухфакторная аутентификация

Двухфакторная аутентификация в ARMA FW – это аутентификация, в процессе которой помимо постоянного пароля от локальной УЗ, необходимо указать временный одноразовый пароль – «Time-based One-Time Password».

ARMA FW поддерживает RFC 6238. Для поддержки двухфакторной аутентификации используются мобильные приложения, совместимые с RFC 6238.

Подробная настройка двухфакторной аутентификации описана в разделе «Двухфакторная аутентификация» Руководства пользователя ARMA FW.

Пользовательские учетные записи, группы и привилегии

Для пользовательской УЗ или определённой группы пользователей возможно определить набор привилегий, используя локальную базу пользователей, в том числе в сочетании с внешним сервером проверки подлинности.

Назначить привилегии пользовательской УЗ возможно при создании или редактировании пользовательской УЗ (см. Добавление пользовательских учетных записей и их привилегий).

Назначить привилегии группе пользователей возможно при создании или редактировании группы пользователей (см. Создание группы и добавление им привилегий).

Системные УЗ, используемые в различных целях на уровне ОС, создаются по умолчанию при установке ARMA FW. Системные УЗ не отображаются в настройках ARMA FW и используются только для обеспечения системных требований, их права не могут быть присвоены пользовательским УЗ, часть прав доступа является системной, часть присвоена администратору.

Список всех системных УЗ приведён в разделе Приложение А настоящего руководства.

Добавление пользовательских учетных записей и их привилегий

Для создания пользовательской УЗ необходимо выполнить следующие действия:

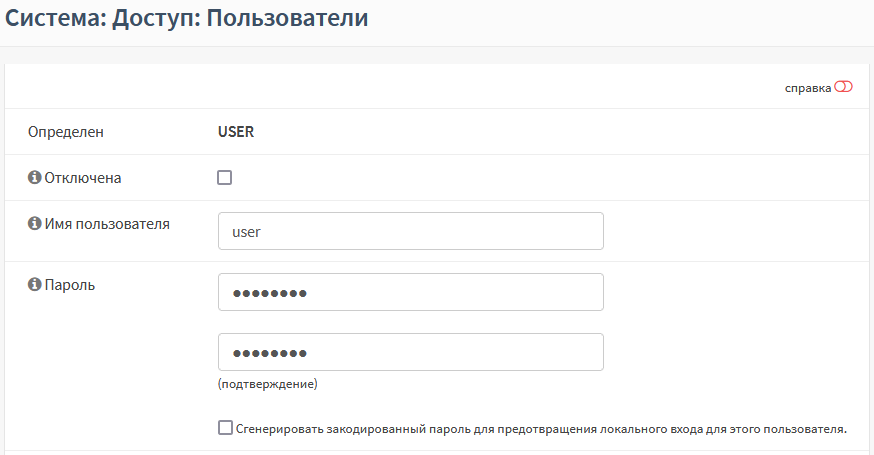

Перейти в подраздел управления пользователями («Система» - «Доступ» - «Пользователи») и нажать кнопку «+Добавить».

В открывшейся форме заполнить обязательные параметры «Имя пользователя» и «Пароль» (см. Рисунок – Создание пользовательской УЗ) и нажать кнопку «Сохранить».

Рисунок – Создание пользовательской УЗ

Описание дополнительных настроек при создании пользовательской УЗ описаны в разделе «Дополнительные параметры УЗ» Руководства пользователя ARMA FW.

Назначение привилегий пользовательской УЗ возможно двумя способами:

добавление пользователя в определённую группу с уже заданными привилегиями;

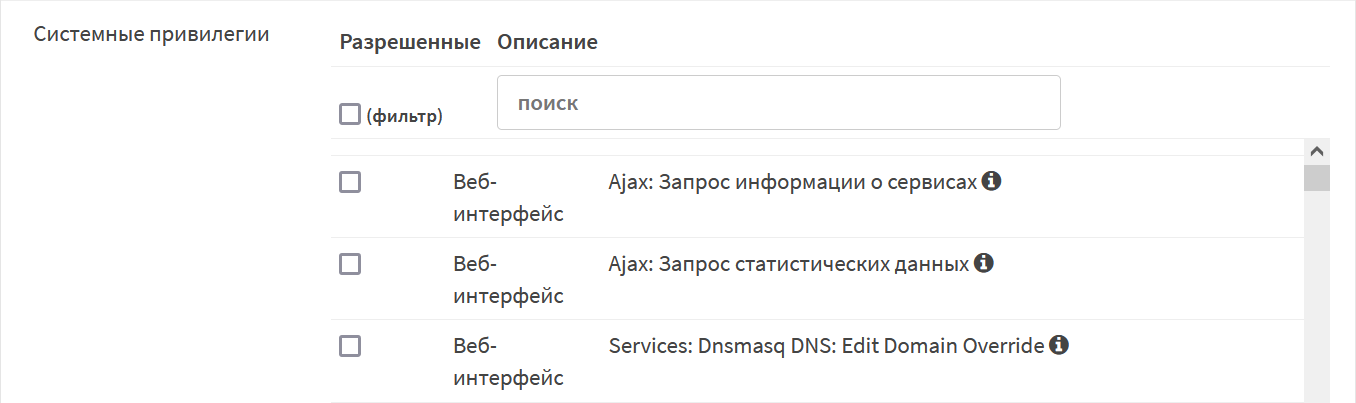

выбор привилегий из списка – установив флажок напротив соответствующей привилегии в блоке настроек «Системные привилегии» (см. Рисунок – Установка системных привилегий).

Для удобства в блоке настроек «Системные привилегии» существует поле фильтра и функции множественного выбора:

«Веб-интерфейс: Все страницы»;

«Функция: Очистить все журналы»;

«Выбрать все (видимые)»;

«Отменить выбор (видимые)».

Рисунок – Установка системных привилегий

В случае необходимости назначения УЗ пользователя возможности добавления или редактирования других УЗ, требуется в блоке «Системные привилегии» формы редактирования УЗ пользователя установить флажок для параметра «Система Система: Изменить настройки».

Создание группы и добавление им привилегий

Для удобства и простоты управления правами доступа существует возможность создания и редактирования групп. Каждую УЗ возможно включить в состав нескольких групп, в таком случае УЗ будет обладать совокупностью привилегий каждой из групп.

Для создания группы пользователей необходимо выполнить следующие действия:

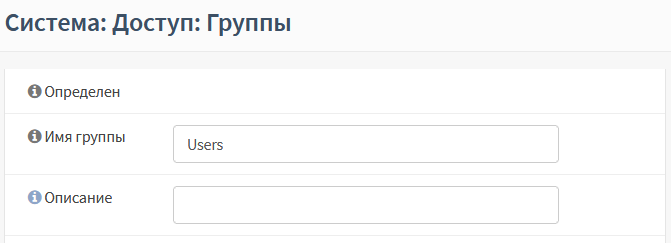

Перейти в подраздел управления группами пользователей («Система» - «Доступ» - «Группы») и нажать кнопку «+Добавить».

В открывшейся форме заполнить обязательный параметр «Имя группы» (см. Рисунок – Создание группы пользователей) и нажать кнопку «Сохранить».

Рисунок – Создание группы пользователей

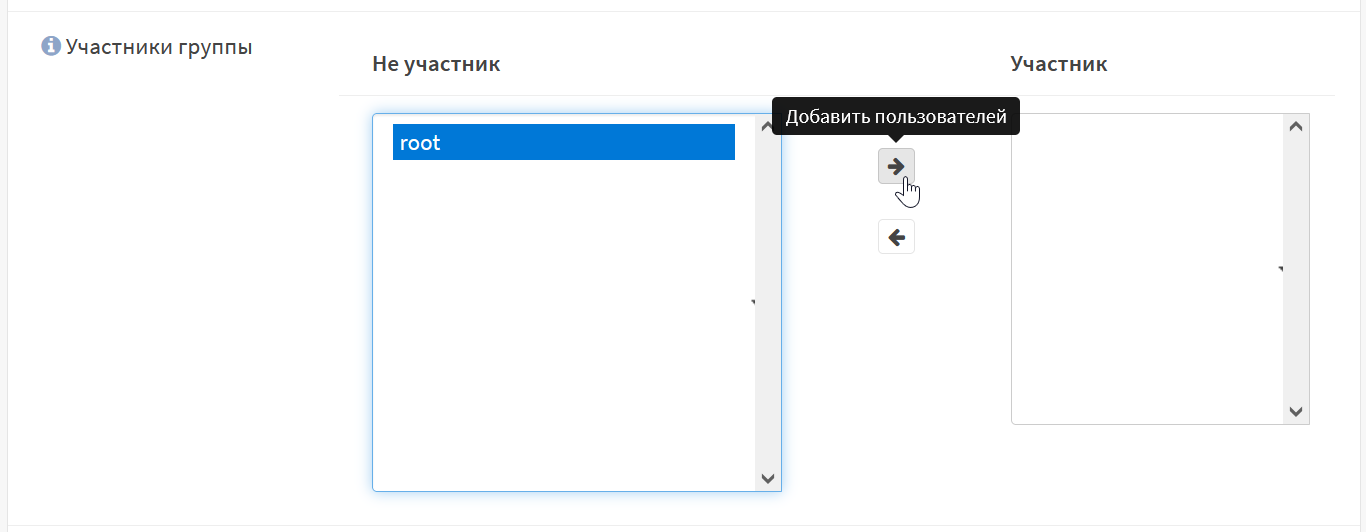

Для добавления пользователей в создаваемую группу необходимо в блоке настроек «Участники группы» перенести имена пользователей из левой части в правую, нажав кнопку « » (см. Рисунок – Добавление участников в группу).

» (см. Рисунок – Добавление участников в группу).

Рисунок – Добавление участников в группу

Для назначения привилегий группе пользователей необходимо выбрать привилегии из списка, установив флажок напротив соответствующей привилегии в блоке настроек «Системные привилегии» аналогично назначению привилегий пользовательской УЗ (см. Добавление пользовательских учетных записей и их привилегий).

Сброс пароля учетной записи суперпользователя

Для сброса пароля УЗ суперпользователя необходимо выполнить следующие действия:

Выполнить вход в однопользовательском режиме – при загрузке ARMA FW выбрать вариант «2) Boot Single User», нажав клавишу «2» (см. Рисунок – Загрузка ARMA FW).

Рисунок – Загрузка ARMA FW

Ввести «/bin/sh» и нажать клавишу «ENTER» для указания пути расположения исполняемого файла командной оболочки, которую необходимо запустить.

В запущенной командной оболочке, выполнить команду на перемонтирование корневой файловой системы:

ввести «mount -uw /» и нажать клавишу «ENTER»;

ввести «mount -a» нажать клавишу «ENTER».

Файловая система будет перемонтирована с возможностью чтения/записи.

Ввести «opnsense-shell» и нажать клавишу «ENTER» для запуска консольного меню.

Выбрать пункт меню «3) Reset the root password», нажав клавишу «3», а затем клавишу «ENTER».

Ввести «y» и нажать клавишу «ENTER» на запрос «Do you want to proceed? [y/n]».

Ввести новый пароль на запрос «Type a new password» и нажать клавишу «ENTER».

Повторить ввод нового пароля на запрос «Confirm new password» и нажать клавишу «ENTER».

Выбрать пункт меню «6) Reboot system», нажав клавишу «6», а затем клавишу «ENTER» для перезагрузки ARMA FW.