Межсетевой экран

Одной из основных функций ARMA FW является фильтрация трафика с помощью встроенного межсетевого экрана.

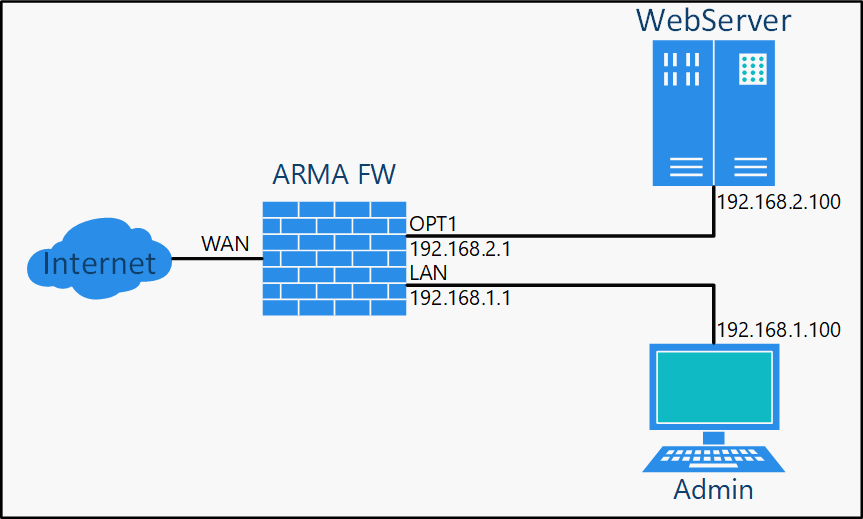

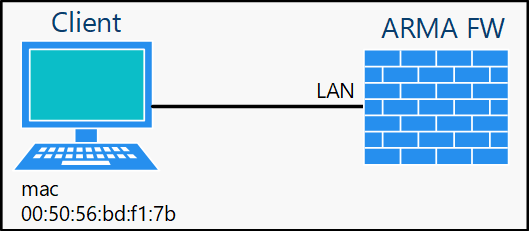

На рисунке (см. Рисунок – Пример использования МЭ) представлен стенд, в рамках которого будут создаваться правила МЭ. Необходимо получить доступ с ПК «Admin» к веб-серверу «WebServer» по протоколам HTTP и HTTPS.

Рисунок – Пример использования МЭ

Для получения доступа необходимо выполнить следующие шаги:

Убедиться в отсутствии доступа с ПК «Admin» к веб-серверу «WebServer».

Понять общую последовательность работы правил МЭ (см. «Настройка правил МЭ»).

Создать правила МЭ для каждого из указанных протоколов (см. «Создание правил межсетевого экранирования»).

Убедиться в наличии доступа с ПК «Admin» к веб-серверу «WebServer» (см. «Проверка созданных правил МЭ»).

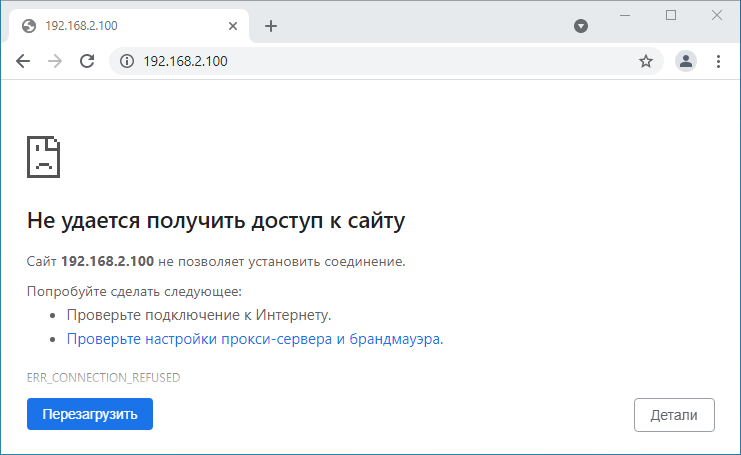

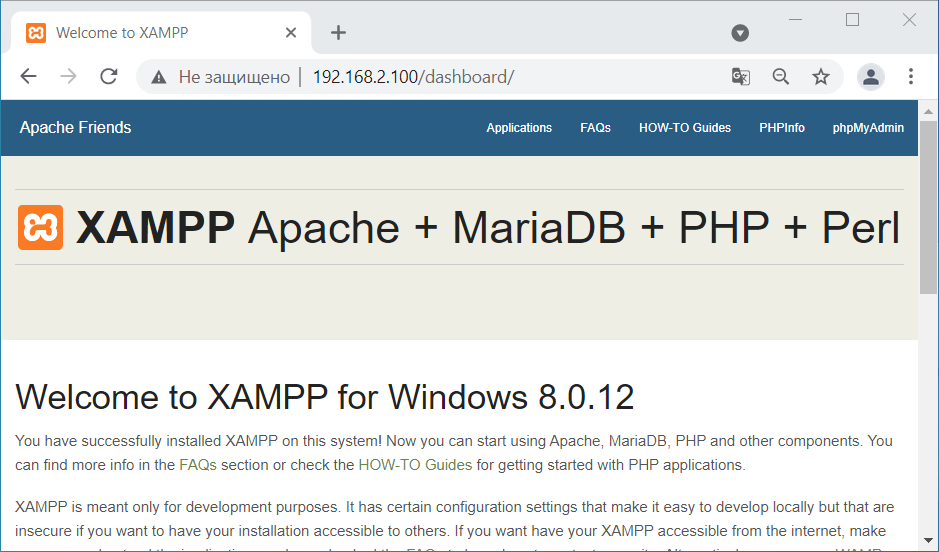

Для проверки доступа необходимо открыть веб-браузер на ПК «Admin», ввести в адресной строке «192.168.2.100» и нажать клавишу «ENTER». В результате откроется страница, указывающая на отсутствие доступа к веб-серверу (см. Рисунок – Недоступность веб-сервера).

Рисунок – Недоступность веб-сервера

Настройка правил МЭ

Перед созданием правил МЭ важно понимать алгоритм их работы.

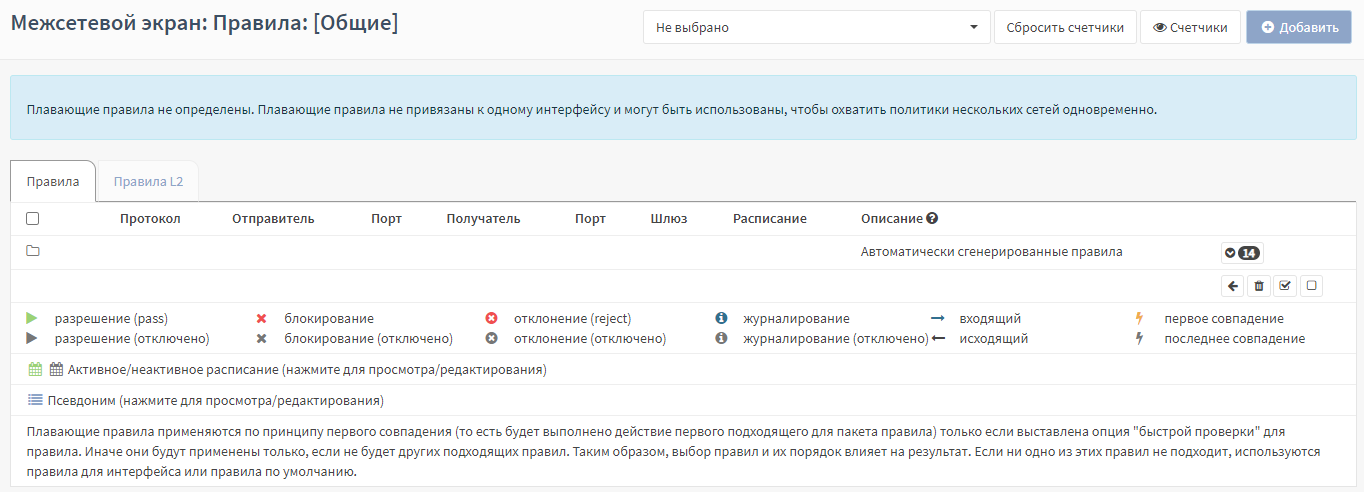

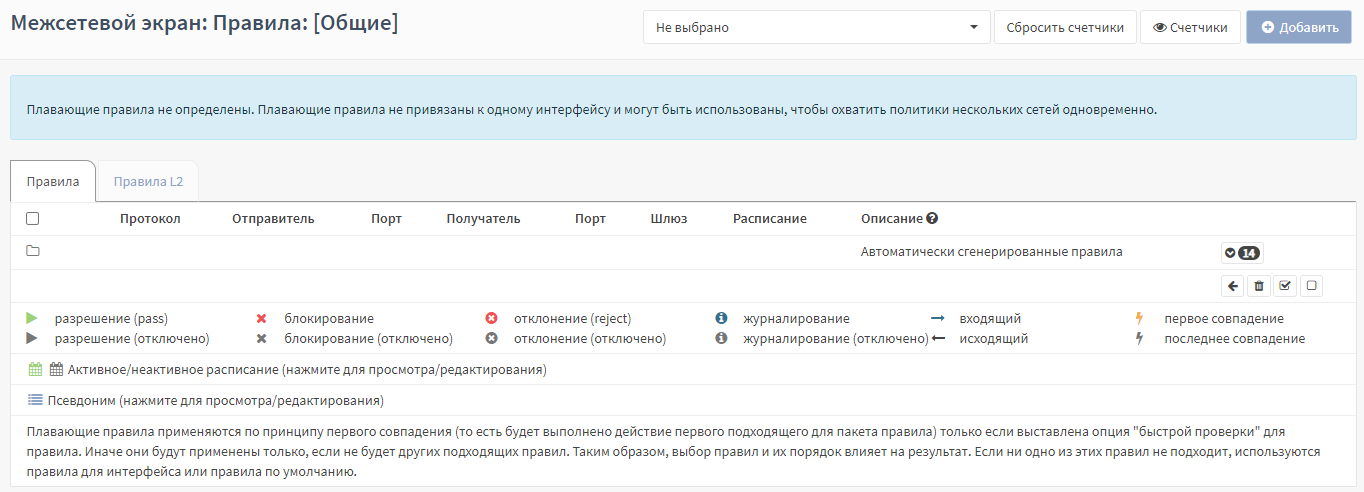

Правила МЭ задаются отдельно для каждого сетевого интерфейса и располагаются в виде списка (см. Рисунок – Список правил). По умолчанию предусмотрены автоматически сгенерированные правила (см. «Перечень автоматически сгенерированных правил»). Для их просмотра необходимо нажать кнопку « » в верхней правой части страницы.

» в верхней правой части страницы.

Рисунок – Список правил

Порядок правил в списке имеет значение и им можно управлять с помощью кнопки « » напротив каждого из созданных правил. Сетевой пакет проверяется на совпадение с критериями правил по порядку, сверху вниз.

» напротив каждого из созданных правил. Сетевой пакет проверяется на совпадение с критериями правил по порядку, сверху вниз.

Возможны два принципа совпадения:

первого совпадения – сразу выполняется действие, указанное в первом совпавшем правиле, далее обработка сетевого пакета не производится;

последнего совпадения – выполняется действие, указанное в последнем совпавшем правиле, далее обработка сетевого пакета не производится.

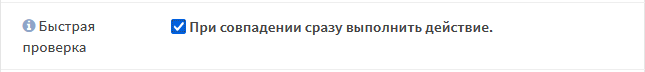

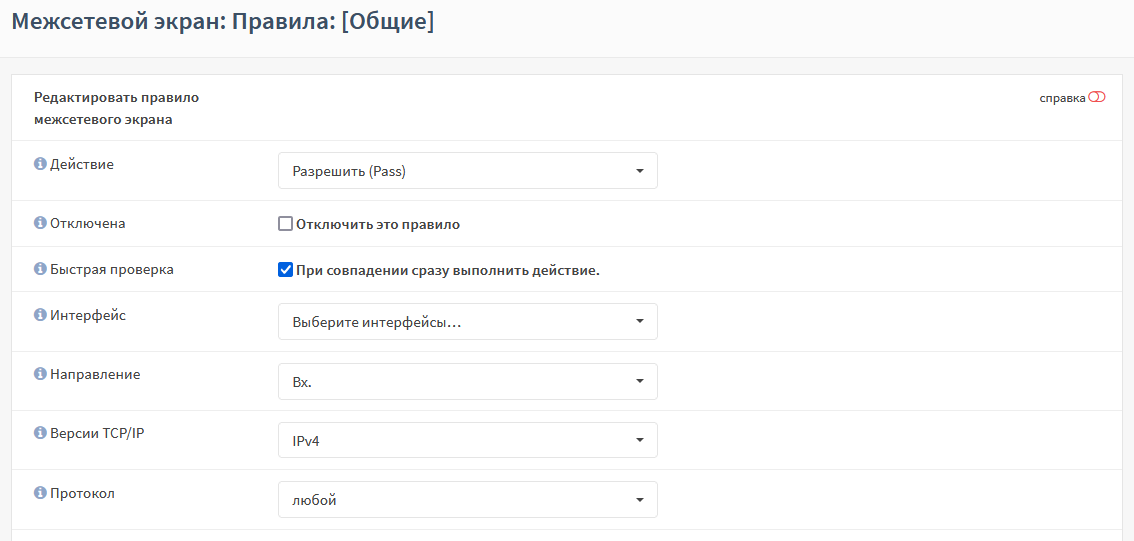

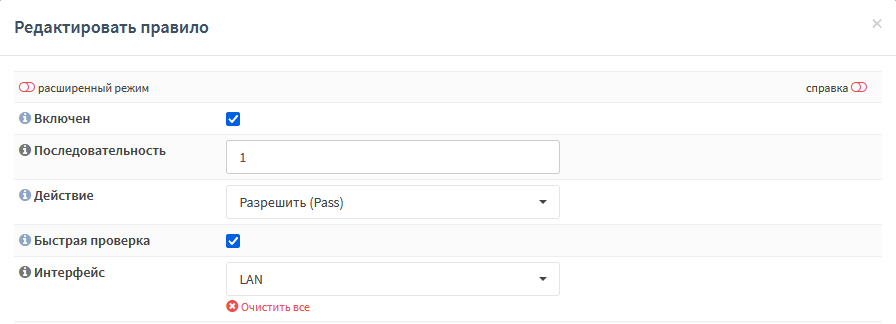

Принципы совпадения задаются в параметре правила «Быстрая проверка» (см. Рисунок – Включение принципа первого совпадения) и отмечаются иконкой молнии в списке правил (см. Рисунок – Список правил):

жёлтая молния «

» – принцип первого совпадения;

серая молния «

» – принцип последнего совпадения.

Рисунок – Включение принципа первого совпадения

Если сетевой пакет не удовлетворяет критериям ни одного правила, то пакет блокируется.

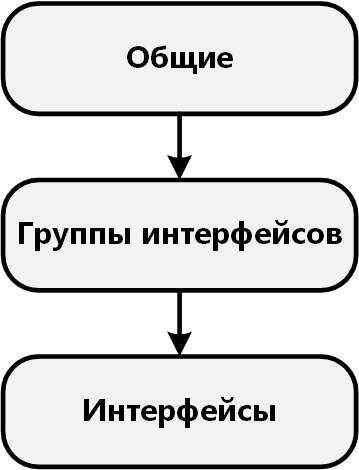

Для интерфейсов правила проверяются в порядке, представленном на рисунке (см. Рисунок – Порядок применения правил для интерфейсов).

Рисунок – Порядок применения правил для интерфейсов

По умолчанию во всех создаваемых правилах параметр «Направление» содержит значение «Вх.» – «Входящий трафик». Следует понимать, что это значение для интерфейса, первоначально принимающего трафик. Применение правил МЭ для исходящего трафика используется редко и для специфических целей.

В правиле возможны три действия над пакетом трафика:

разрешить, «Pass» – разрешить движение пакета;

блокировать, «Drop» – отбросить пакет;

отклонить, «Reject» – отбросить пакет и отправить уведомление отправителю.

При выборе в поле параметра «Действие» значения «Блокирование (Drop)» или «Отклонить (Reject)» дополнительно появится параметр «Сбрасывать установленные состояния».

В случае установки флажка для параметра «Сбрасывать установленные состояния» созданное правило будет срабатывать даже в условиях непрерывного трафика. При этом произойдёт сброс всех записей в таблице состояний, относящихся к хосту, с которого был отправлен запрещённый пакет.

Перечень автоматически сгенерированных правил МЭ. Раздел «[Общие]»:

1 – «Default deny rule» – правило отбрасывает трафик, если для него не сработало ни одно из разрешающих правил. Правило работает по принципу «последнее совпадение». То есть, если правила №13 и №14, находящиеся ниже в таблице и тоже работают по принципу «последнее совпадение», или любое из «мгновенно применяемых правил» сработают, то такой трафик не будет отброшен. Во всех остальных случаях будет использовано это правило;

2, 3, 4, 5, 6 – «IPv6 requirements (ICMP)» – правила разрешают отправлять трафик по протоколу IPv6-ICMP с ARMA FW в локальную сеть «fe80::/10» и для групповой рассылки на адрес «ff02::/16» (правило №3) и в обратном направлении (все кроме, правила №3);

7 – «Block all targetting from port 0» – правило блокирует все соединения с портом отправителя 0;

8 – «Block all targetting to port 0» – правило блокирует все соединения с портом получателя 0;

9 – «Allow CARP connection» – правило разрешает весь трафик CARP в двух направлениях. Правило не сработает, если CARP на устройстве выключен, так как сработает правило №9;

10 – «sshlockout» – правила блокируют списки адресов/сетей из псевдонимов: «sshlockout», «webConfiguratorlockout», «virusprot». Для срабатывания необходимо в разделе псевдонимов создать соответствующий псевдоним, например, «virusprot» и заполнить поля таблицы в pfTabl («Межсетевой экран» - «Диагностика» - «pfTables»);

11 – «webConfiguratorlockout» – правила блокируют списки адресов/сетей из псевдонимов: «sshlockout», «webConfiguratorlockout», «virusprot». Для срабатывания необходимо в разделе псевдонимов создать соответствующий псевдоним, например, «virusprot» и заполнить поля таблицы в pfTabl («Межсетевой экран» - «Диагностика» - «pfTables»);

12 – «virusprot overload table – правила блокируют списки адресов/сетей из псевдонимов: «sshlockout», vwebConfiguratorlockout», «virusprot». Для срабатывания необходимо в разделе псевдонимов создать соответствующий псевдоним, например, «virusprot» и заполнить поля таблицы в pfTabl («Межсетевой экран» - «Диагностика» - «pfTables»);

13 – «Let out anything from firewall host itself» – правило разрешает исходящий с ARMA FW трафик;

14 – «Let out anything from firewall host itself (force gw)» – правило разрешает исходящий с ARMA FW трафик (принудительно для WAN-шлюза).

Автоматически сгенерированное правило МЭ. Раздел «[LAN]»:

1 – «Anti-lockout rule» – правило разрешает доступ к ARMA FW по HTTP(S) и SSH соединению.

Перечень автоматически сгенерированных правил МЭ. Раздел «[WAN]»:

1,2 – «Allow dhcpv6 client in WAN» – правила разрешают входящий трафик по протоколу DHCP;

3 – «Allow dhcpv6 client out WAN» – правило разрешает исходящий трафик по протоколу DHCP;

4 – «Block bogon IPv4 networks from WAN» – правило блокирует IP-адреса Bogon-сетей IPv4;

5 – «Block bogon IPv6 networks from WAN» – правило блокирует IP-адреса Bogon-сетей IPv6;

6,7 – «Block private networks from WAN» – правила блокируют трафик, если адрес отправителя из локального сегмента адресов IPv4/IPv6;

8,9 – «Allow DHCP client on WAN» – правила разрешают двусторонний обмен пакетами протокола DHCP для IPv4 сетей.

Примечание

Количество автоматически сгенерированных правил может отличаться в зависимости от конфигурации ARMA FW. Например, при настройке ARMA FW в режиме отказоустойчивого кластера появятся автоматически сгенерированные правила в списке подраздела «[PFsync]» правил МЭ.

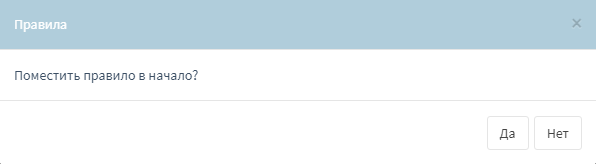

После настройки параметров создаваемого правила МЭ и нажатия кнопки «Сохранить» выводится всплывающее окно с запросом на определение порядка размещения правила в перечне (см. Рисунок – Запрос на размещение правила в перечне). Предлагаются следующие варианты ответа:

«Да» – создаваемое правило МЭ будет размещено первым, вверху перечня;

«Нет» – в зависимости от способа создания правила МЭ:

создаваемое правило МЭ посредством кнопки «+Добавить» будет размещено последним, внизу перечня;

скопированное правило МЭ посредством кнопки «

» будет размещено следующим после оригинального правила.

Рисунок – Запрос на размещение правила в перечне

Примечание

Помимо правил МЭ в ARMA FW используются иные механизмы ограничения трафика, работающие в следующем порядке:

Правила ограничения трафика (см. «Настройки ограничения трафика»).

Правила NAT (см. «NAT»).

Правила МЭ (см. «Межсетевой экран»).

Правила СОВ (см. «Система обнаружения и предотвращения вторжений»).

Ограничения портала авторизации (см. «Портал авторизации»).

Создание правил межсетевого экранирования

Параметры создаваемого правила указаны в таблице (см. Таблица «Параметры создаваемого правила»).

Параметр |

Значение |

|---|---|

Действие |

Разрешить (Pass) |

Быстрая проверка |

Да |

Интерфейс |

LAN |

Направление |

Вх. |

Протокол |

TCP |

Отправитель |

LAN сеть |

IP-адрес назначения |

Единственный хост или сеть, «192.168.2.100», «32» |

Диапазон портов назначения |

HTTP – HTTP |

Описание |

Доступ к веб-серверу |

Для параметров «Отправитель» и «IP-адрес назначения» существуют чек-боксы «Инвертировать отправителя» и «Инвертировать получателя» соответственно.

При установке флажка в данных чек-боксах правило будет применено для всех отправителей/получателей, кроме значений, указанных в полях параметров «Отправитель»/«IP-адрес назначения».

Для создания правила МЭ необходимо выполнить следующие действия:

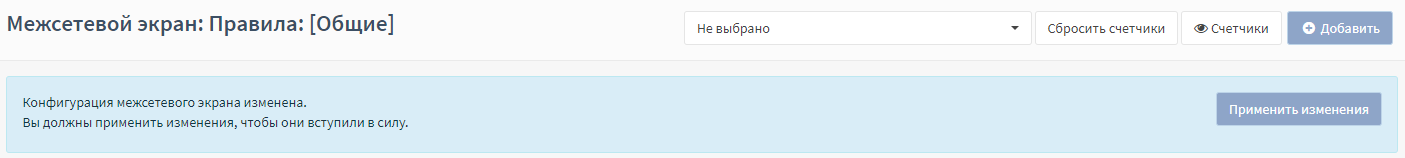

Перейти в подраздел общих правил МЭ («Межсетевой экран» - «Правила» - «[Общие]») (см. Рисунок – Подраздел «Общие»).

Рисунок – Подраздел «Общие»

Нажать кнопку «+Добавить» и в открывшейся форме (см. Рисунок – Создание правила МЭ) указать параметры из таблицы (см. Таблица «Параметры создаваемого правила»). Остальные параметры оставить без изменения.

Рисунок – Создание правила МЭ

Нажать кнопку «Сохранить».

Во всплывающем окне нажать кнопку для определения места размещения правила МЭ в перечне (см. Рисунок – Запрос на размещение правила в перечне).

Нажать кнопку «Применить изменения» (см. Рисунок – Принятие изменений).

Рисунок – Принятие изменений

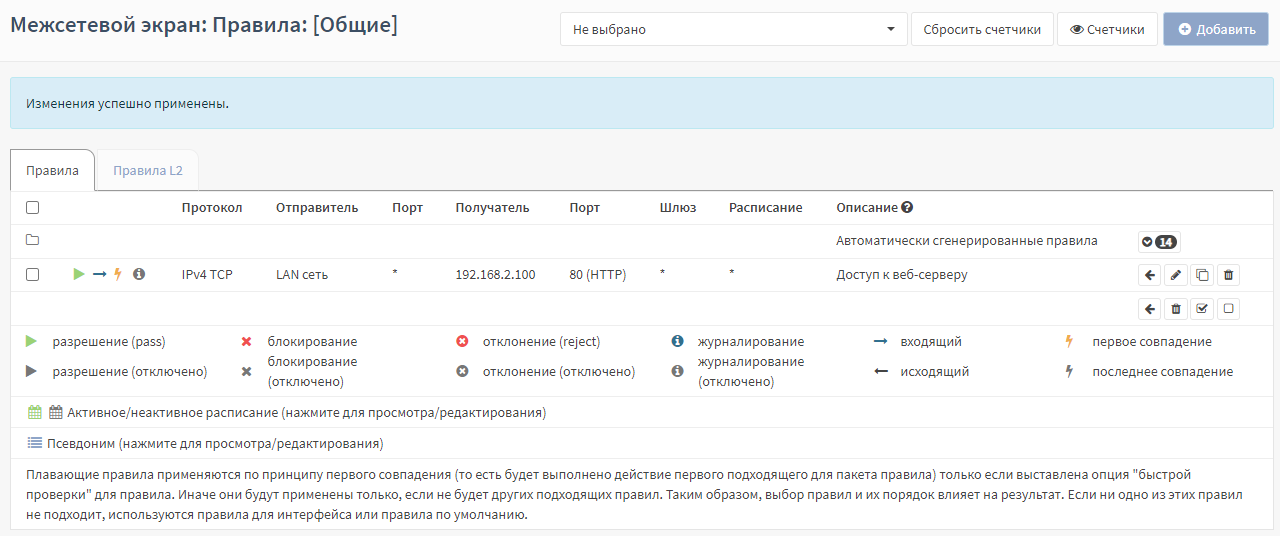

В результате правило будет применено и отображено в списке правил (см. Рисунок – Созданное правило в списке правил).

Рисунок – Созданное правило в списке правил

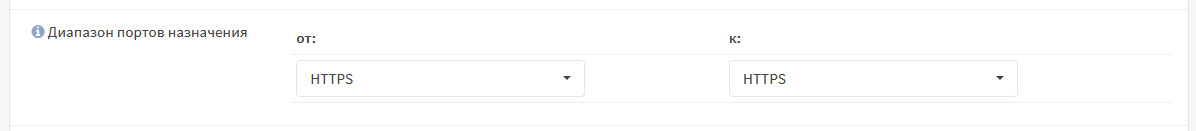

Для копирования правила, например, для разрешения HTTPS-трафика, необходимо выполнить следующие действия:

Нажать кнопку «

» и в открывшейся форме изменить порт с HTTP на HTTPS (см. Рисунок – Изменение диапазона портов).

» и в открывшейся форме изменить порт с HTTP на HTTPS (см. Рисунок – Изменение диапазона портов).

Рисунок – Изменение диапазона портов

Нажать кнопку «Сохранить».

Во всплывающем окне нажать кнопку для определения места размещения правила МЭ в перечне (см. Рисунок – Запрос на размещение правила в перечне).

Нажать кнопку «Применить изменения».

В результате правило будет применено и отображено в списке правил.

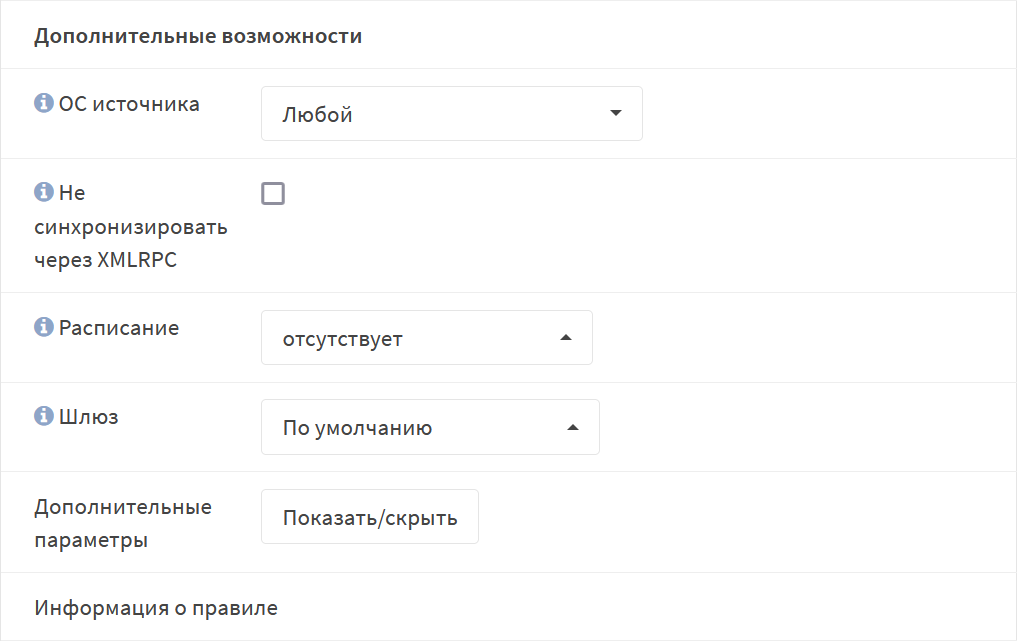

В примере не используются дополнительные возможности правил МЭ и дополнительные параметры, доступные при нажатии кнопки «Показать/скрыть» (см. Рисунок – Дополнительные возможности правил МЭ). Данные возможности и параметры необходимы для более тонкой настройки правил МЭ.

Рисунок – Дополнительные возможности правил МЭ

Проверка созданных правил МЭ

Для проверки работы правил МЭ необходимо открыть веб-браузер на ПК «Admin», ввести в адресной строке «192.168.2.100» и нажать клавишу «ENTER». В результате отобразится стартовая страница веб-сервера (см. Рисунок – Стартовая страница веб-сервера).

Рисунок – Стартовая страница веб-сервера

Создание псевдонимов

Псевдонимы – удобный инструмент объединения множества сетей, хостов и портов с целью дальнейшего использования в правилах МЭ, NAT, переадресации портов и других настройках ARMA FW.

Правильное использование псевдонимов улучшает читаемость правил МЭ и ускоряет добавление новых или изменение действующих правил.

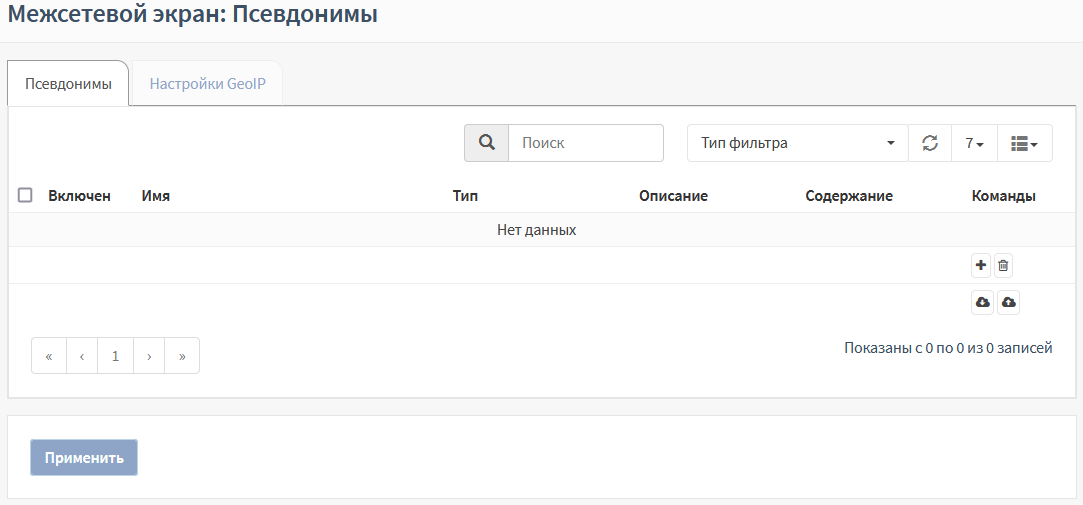

Для создания псевдонима необходимо выполнить следующие действия:

Перейти в подраздел управления псевдонимами («Межсетевой экран» - «Псевдонимы») и нажать кнопку «

» (см. Рисунок – Псевдонимы).

» (см. Рисунок – Псевдонимы).

Рисунок – Псевдонимы

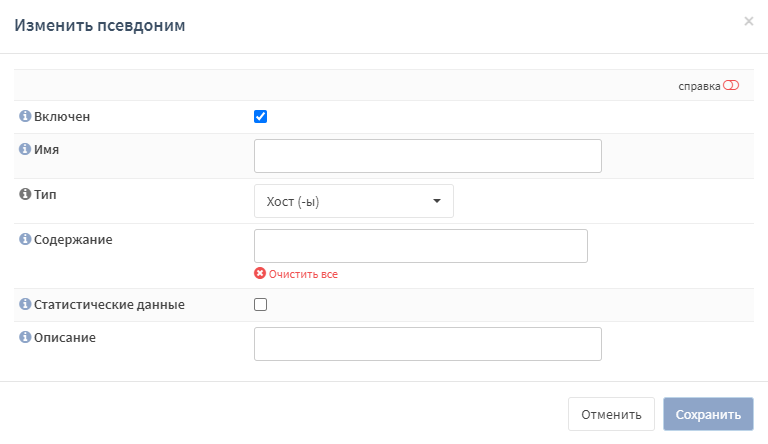

В открывшейся форме (см. Рисунок – Изменить псевдоним) указать параметры и нажать кнопку «Сохранить», а затем кнопку «Применить».

Рисунок – Изменить псевдоним

Обязательными для создания псевдонима являются поля «Имя» и «Тип».

Типы псевдонимов, используемые в ARMA FW, и их краткое описание:

«Хост(-ы)» – один или более хостов указываются по IP-адресам или FQDN;

«Сеть(-и)» – одна или более сетей указываются в формате CIDR;

«Порт(-ы)» – один или более портов протоколов TCP и UDP указываются в форме списка или диапазона;

«URL (IP-адреса)» – URL размещённого на каком-либо web-ресурсе списка IP-адресов. Список загружается один раз;

«Таблица URL (IP-адреса)» – URL размещённого на каком-либо web-ресурсе списка IP-адресов и периодичность обновления информации из списка. Список загружается с установленной периодичностью;

«GeoIP» – одна или более стран и регионов;

«Сетевая группа» – один или более псевдонимов типа «Сеть(-и)»;

«Внешний (расширенный)» – внешний псевдоним (только объявление).

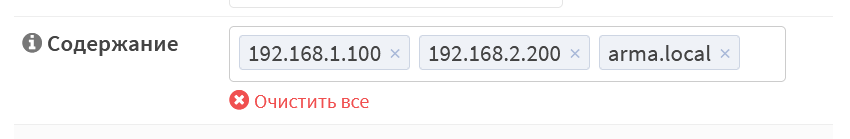

Каждый псевдоним может содержать от одного до нескольких значений (см. Рисунок – Несколько значений в псевдониме).

Рисунок – Несколько значений в псевдониме

Большинство псевдонимов могут быть вложены в другие псевдонимы. Например, псевдоним, содержащий веб-серверы, и псевдоним, содержащий почтовые серверы, могут вместе входить в один более крупный псевдоним, содержащий все серверы.

Хост (-ы)

В содержании псевдонима данного типа возможно указать один или более хостов. Хосты задаются списком IP-адресов или полностью определённым доменным именем FQDN.

В случае использования доменного имени для определения IP-адресов будет использоваться ответ DNS-сервера, опрос которого производится каждые 300 секунд. Интервал задаётся в параметре «Интервал разрешения алиасов» подраздела дополнительных настроек МЭ («Межсетевой экран» - «Настройки» - «Дополнительно»).

Сеть (-и)

В содержании псевдонима данного типа возможно указать одну или более сетей IPv4 или IPv6.

Сети указываются в формате CIDR:

<Адрес сети></><маска сети>, например, «192.168.1.0/24».

Используются списки сетей IPv4 и IPv6. Сети с масками «/32» для IPv4 и «/128» для IPv6 соответствуют одиночным хостам.

Порт (-ы)

В содержании псевдонима данного типа возможно указать один или более портов. Перечисляются одиночные порты, либо диапазоны портов, разделённые знаком «двоеточие».

Например, «420:500» будет соответствовать диапазону портов от 420 до 500.

URL (IP-адреса)

В содержании псевдонима данного типа возможно указать один или более URL со списком IP-адресов.

Список IP-адресов должен содержаться в текстовом файле, в котором каждый элемент списка (адрес отдельного хоста или сети) представлен отдельной строкой.

В списке IP-адресов могут быть указаны как отдельные IP-адреса, так и сети в формате CIDR.

URL задаются в следующей форме:

<протокол><://><FQDN или IP-адрес хоста><путь к файлу списка>, например:

После создания данного псевдонима список IP-адресов загружается однократно, после этого обновление списка не происходит.

Таблицы URL (IP-адреса)

В содержании псевдонима данного типа возможно указать один или более URL списком IP-адресов и периодичность обновления информации из указанного списка.

Параметры списков и URL идентичны параметрам псевдонима типа «URL (IP-адреса)» (см. «URL (IP-адреса)»).

Периодичность обновления информации из списка задаётся в форме количества дней и количества часов в полях «Д» и «Ч» соответственно. По истечении указанного периода времени будет произведена загрузка файла заново.

В состав псевдонима типа «Таблица URL (IP-адреса)» нельзя вложить никакой псевдоним. Псевдоним типа «Таблица URL (IP-адреса)» также не может быть вложен ни в один другой псевдоним.

GeoIP

В содержании псевдонима данного типа указывается одна или более стран и/или регионов. Задание значений псевдонима осуществляется выбором соответствующего пункта из выпадающих меню.

После настройки псевдонима необходимо добавить правило МЭ и указать следующие параметры:

«Действие» – требуемое действие;

«Направление» – «Любой»;

«Отправитель» – имя соответствующего псевдонима GeoIP;

«Описание» – краткое описание.

Обновление локальной базы IP-адресов

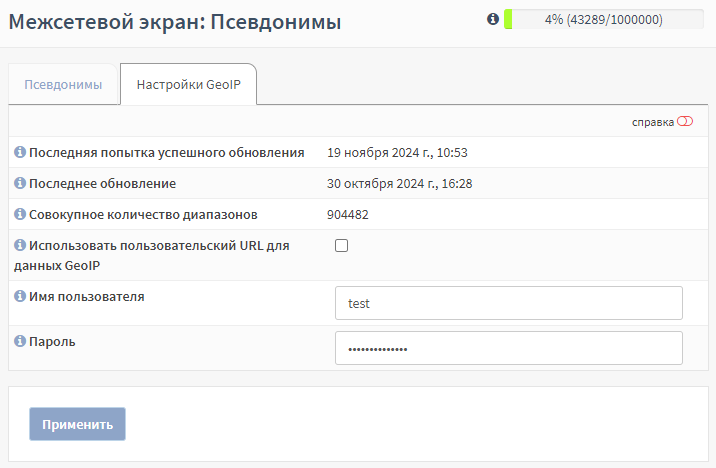

Для настройки обновления локальной базы IP-адресов с сервера InfoWatch ARMA необходимо перейти во вкладку «Настройки GeoIP» подраздела настройки псевдонимов («Межсетевой экран» - «Псевдонимы»), ввести в полях параметров «Имя пользователя» и «Пароль» значения, предоставляемые вендором, и нажать кнопку «Применить» (см. Рисунок – Настройки GeoIP).

Примечание

Для успешного импорта базы IP-адресов с сервера обновлений требуется доступ к сети Интернет.

Рисунок – Настройки GeoIP

При корректно введённых значениях, отобразятся актуальные сведения о дате и времени создания данных на сервере обновлений, а также о совокупном количестве диапазонов.

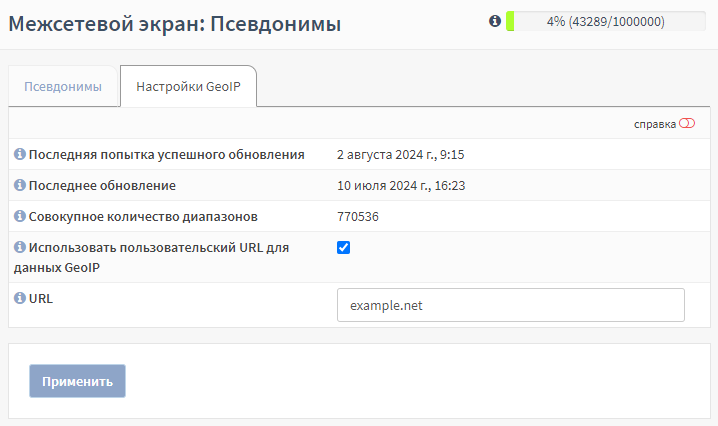

В случае необходимости импорта диапазонов с определённого ресурса в сети Интернет следует установить флажок для параметра «Использовать пользовательский URL для данных GeoIP», указать адрес в поле параметра «URL» и нажать кнопку «Применить» (см. Рисунок – Пользовательский URL для данных GeoIP).

Рисунок – Пользовательский URL для данных GeoIP

Сетевая группа

В содержании псевдонима данного типа указывается один или более существующих псевдонимов типа «Сеть (-и)» и/или «Хост (-ы)». Функционально псевдоним выполняет ту же роль, что и псевдоним типа «Сеть (-и)», но использует другой подход к отображению содержания псевдонима, что может упростить управление большим количеством псевдонимов типа «Сеть (-и)».

Внешний (расширенный)

Содержание псевдонима данного типа нельзя указать средствами веб-интерфейса. В подразделе управления псевдонимами («Межсетевой экран» - «Псевдонимы») выполняется только объявление псевдонима для дальнейшего использования его в правилах межсетевого экрана. Содержание псевдонима управляется отдельными плагинами к ARMA FW, к функциональности которых относится псевдоним.

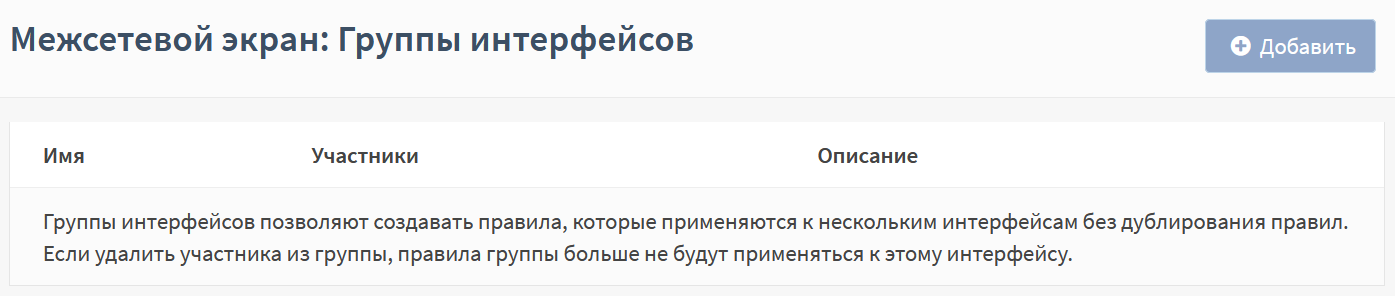

Создание групп интерфейсов

Данная функция позволяет создавать правила, применяемые к нескольким интерфейсам без дублирования правил (см. Рисунок – Создание групп интерфейсов).

Рисунок – Создание групп интерфейсов

В качестве примера использования групп интерфейсов подходит следующая задача:

разрешить прохождение трафика ICMP по всем внутренним сетям согласно схеме стенда, представленного на рисунке (см. Рисунок – Пример использования МЭ).

Для выполнения такой задачи необходимо объединить внутренние интерфейсы «OPT1» и «LAN» в группу и создать соответствующее правило.

Для создания группы интерфейсов необходимо выполнить следующие действия:

Перейти в подраздел настроек групп интерфейсов («Межсетевой экран» - «Группы интерфейсов») и нажать кнопку «+Добавить».

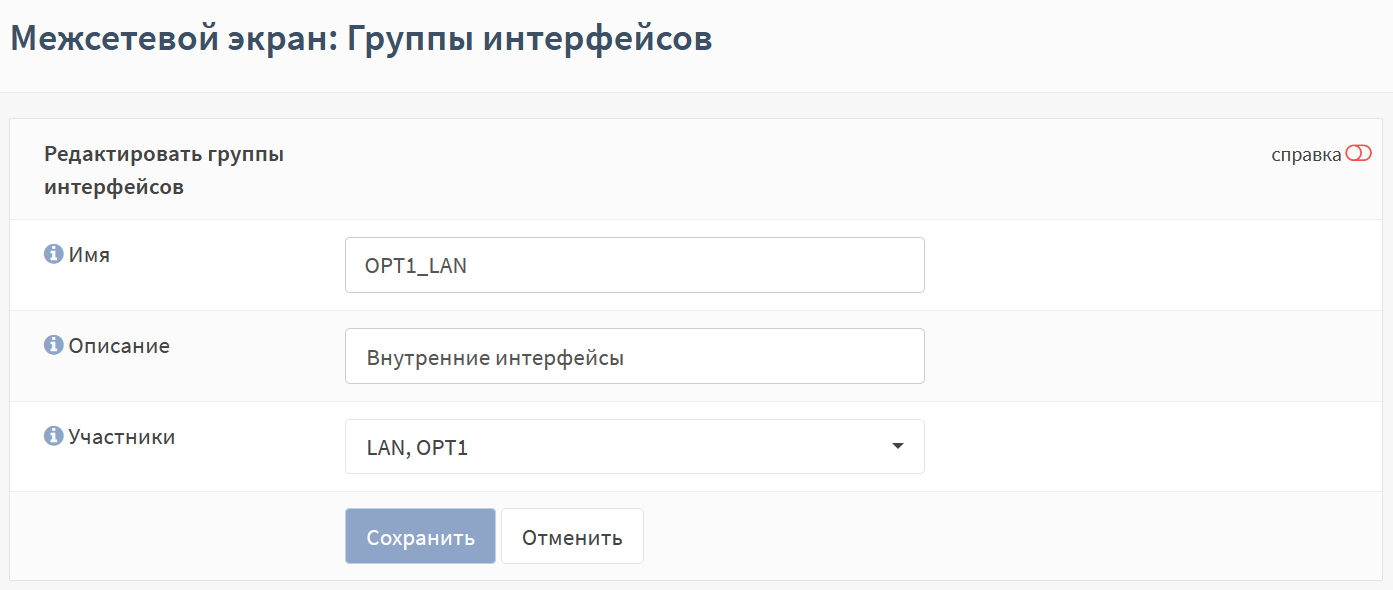

В открывшейся форме (см. Рисунок – Редактирование группы интерфейсов) указать следующие параметры:

поле «Имя» – «OPT1_LAN»;

поле «Описание» – «Внутренние интерфейсы»;

в списке «Участники» – «LAN» и «OPT1».

Рисунок – Редактирование группы интерфейсов

Нажать кнопку «Сохранить», а затем нажать кнопку «Применить изменения».

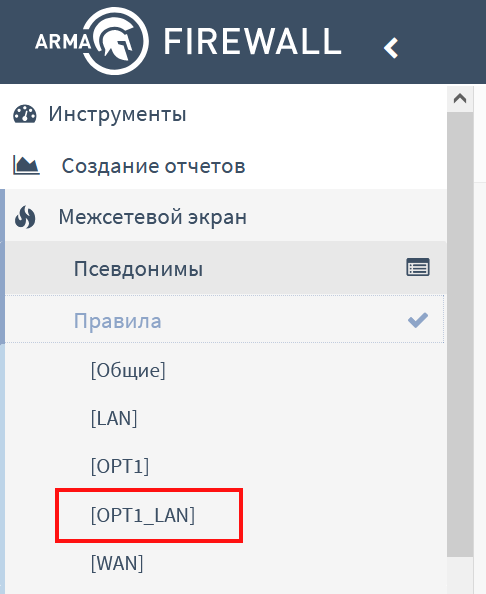

В результате созданная группа интерфейсов появится в подразделе «Правила» (см. Рисунок – Созданная группа интерфейсов).

Рисунок – Созданная группа интерфейсов

После этого необходимо создать правило (см. раздел «Создание правил межсетевого экранирования») для этой группы интерфейсов с параметрами, указанными в таблице (см. Таблица «Значения параметров правила для группы интерфейсов»).

Параметр |

Значение |

|---|---|

Действие |

Разрешить (Pass) |

Интерфейс |

OPT1_LAN |

Направление |

Любой |

Протокол |

ICMP |

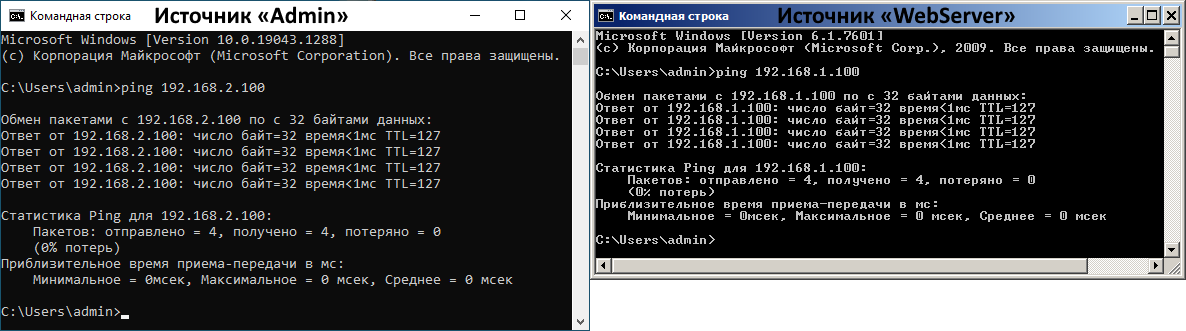

После сохранения и применения правила трафик ICMP будет доступен на внутренних интерфейсах (см. Рисунок – Результат работы команды «Ping»).

Рисунок – Результат работы команды «Ping»

Создание расписания срабатывания правил

В некоторых случаях необходимо указать расписание работы правил МЭ. Например, требуется разрешить доступ к веб-серверу (см. Рисунок – Пример использования МЭ) только на рабочую неделю – с 21 по 25 октября 2024 года.

Для решения данной задачи необходимо создать расписание и изменить созданные ранее правила МЭ.

Для создания расписания необходимо выполнить следующие действия:

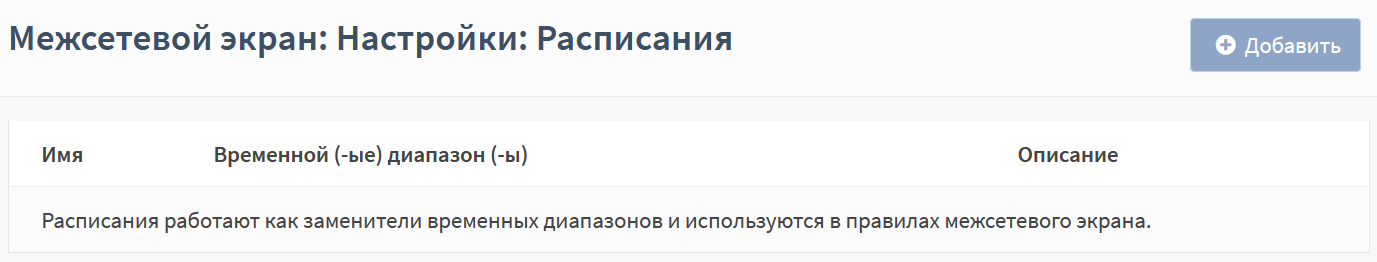

Перейти в подраздел управления расписаниями («Межсетевой экран» - «Настройки» - «Расписания») (см. Рисунок – Расписания для правил МЭ) и нажать кнопку «+Добавить».

Рисунок – Расписания для правил МЭ

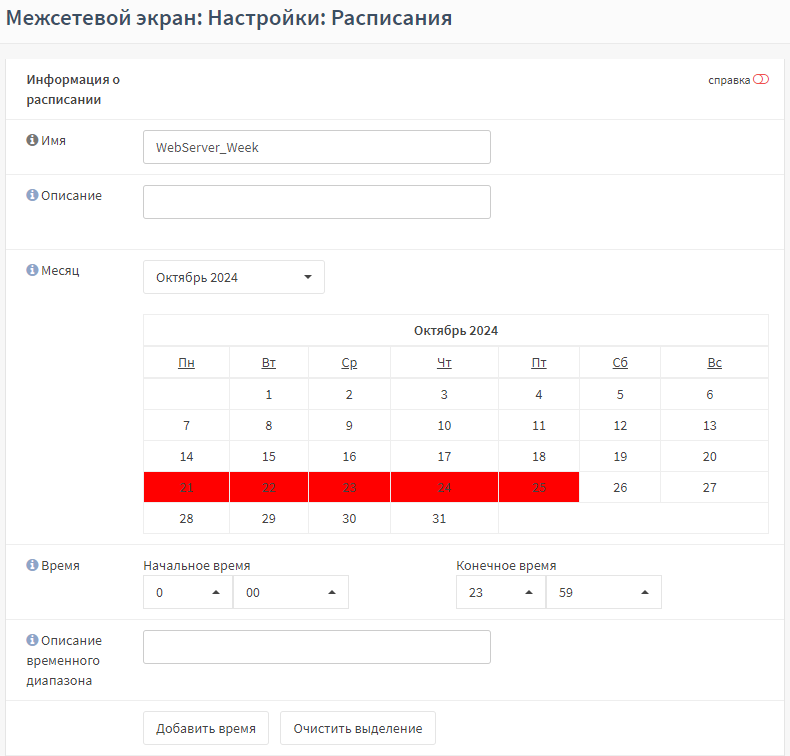

В открывшейся форме (см. Рисунок – Создание расписания для правил МЭ) выполнить следующие действия:

в поле «Имя» указать значение «WebServer_Week»;

в списке «Месяц» выбрать «Октябрь 2024»;

нажать левой кнопкой мыши на все числа в диапазоне от 21 до 25 включительно;

в поле «Конечное время» указать «23:59»;

нажать кнопку «Добавить время».

Рисунок – Создание расписания для правил МЭ

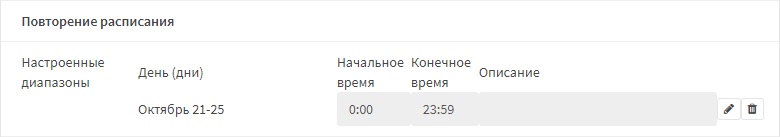

В результате в блоке «Повторение расписания» формы будет отображено выбранное время (см. Рисунок – Настроенные диапазоны).

Рисунок – Настроенные диапазоны

Нажать кнопку «Сохранить».

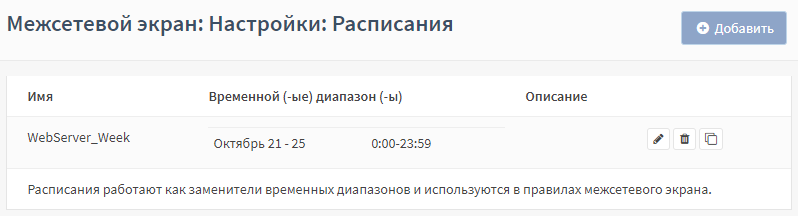

В результате созданное расписание будет отображено в списке (см. Рисунок – Созданное расписание для правил МЭ).

Рисунок – Созданное расписание для правил МЭ

После создания расписания необходимо изменить правила МЭ для ограничения доступа к веб-серверу, выполнив следующие действия:

Перейти в подраздел общих правил МЭ («Межсетевой экран» - «Правила» - «[Общие]») (см. Рисунок – Подраздел «Общие») и нажать кнопку «

» напротив соответствующего правила.

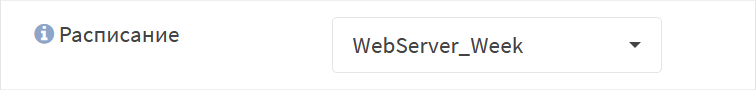

» напротив соответствующего правила.В открывшейся форме (см. Рисунок – Создание правила МЭ) в поле «Расписание» выбрать значение «WebServer_Week» (см. Рисунок – Выбор расписания в правилах МЭ).

Рисунок – Выбор расписания в правилах МЭ

Нажать кнопку «Сохранить», а затем нажать кнопку «Применить».

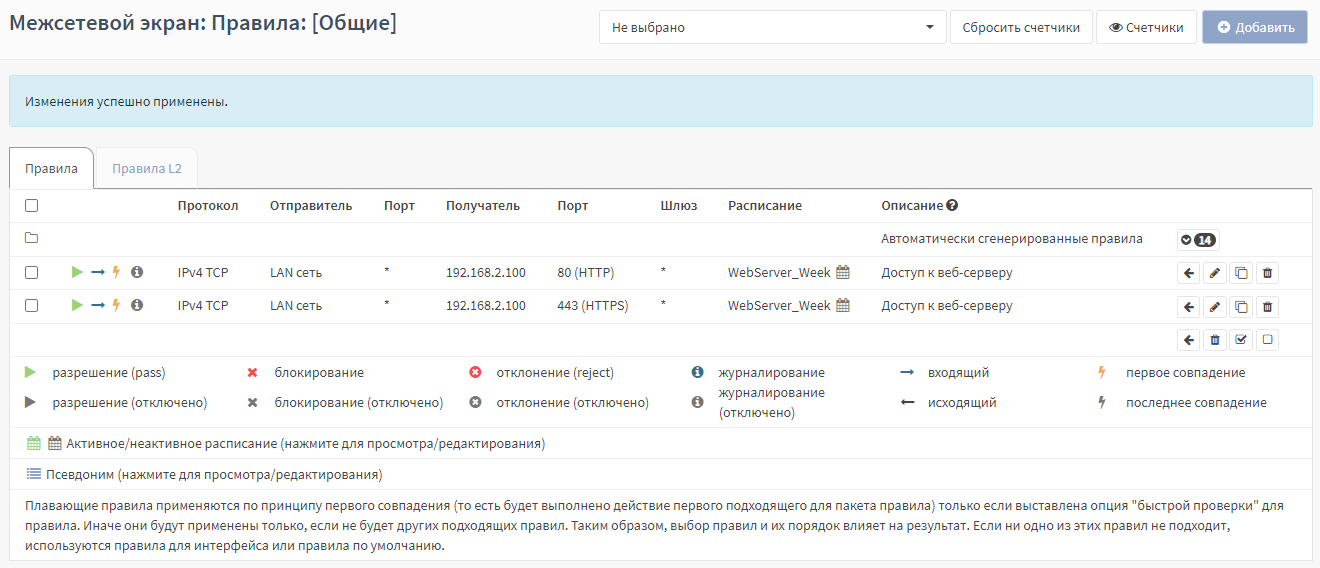

В результате расписание будет применено к правилу и будет отображено в столбце «Расписание» в списке правил (см. Рисунок – Правила МЭ с расписанием).

Рисунок – Правила МЭ с расписанием

Создание правил L2

В ARMA FW работа МЭ на канальном уровне реализуется посредством модуля «ipfw», который включён по умолчанию.

Порядок правил L2 в списке имеет значение. Сетевой пакет проверяется на совпадение с критериями правил L2 по порядку, сверху вниз.

В правиле L2 возможно указание значений для следующих параметров:

«Действие» – поддерживается выбор следующих значений:

«разрешить»;

«запретить»;

«Интерфейс»;

«Направление» – поддерживается выбор следующих значений:

«входящий»;

«исходящий»;

«Описание»;

«Тип Ethernet» – поддерживается выбор следующих значений:

«Любой»;

«VLAN»;

«IPv4»;

«IPv6»;

«Другое» – при выборе значения дополнительно появится параметр «Другой тип Ethernet», в поле которого поддерживается указание типа четырёхзначным числом в шестнадцатеричной системе счисления, например, «80F3»;

«MAC источника» – поддерживается выбор MAC-адреса либо значения «Любой» или «Другое»;

«MAC получателя» – поддерживается выбор MAC-адреса либо значения «Любой» или «Другое».

В полях параметров «MAC источника» и «MAC получателя» допускается выбор MAC-адреса либо значения «Любой» или «Другое».

При указании в полях параметров «MAC источника» и «MAC получателя» значения «Другое» дополнительно появятся параметры «Пользовательский MAC источника» и «Пользовательский MAC получателя».

По умолчанию предусмотрены автоматически сгенерированные правила L2, для просмотра которых необходимо нажать кнопку « ».

».

Перечень автоматически сгенерированных правил L2. Раздел [Общие]:

1 – «Разрешить ARP»;

2 – «Разрешить RARP»;

3 – «Разрешить 0x888e для WPA»;

4 – «Разрешить 0x88c7 для WPA»;

5 – «Разрешить 0x8863 для PPP через Ethernet Стадия Сеанса/Стадия Обнаружения»;

6 – «Разрешить 0x8864 для PPP через Ethernet Стадия Сеанса/Стадия Обнаружения».

Примечание

При создании правил L2 в разделе «[Общие]» и назначении определённого интерфейса, добавленное правило будет отображаться в списке правил L2 в разделе указанного интерфейса.

Для отключения модуля «ipfw» необходимо снять флажок для параметра «Включить IPFW», расположенного под перечнем правил, и нажать кнопку «Сохранить».

Примечание

При отключении модуля «ipfw» прекращают работу правила L2, а также чёрный и белый списки в подразделе обнаруженных хостов («Сеть» - «Обнаружение устройств» - «Хосты») (см. «Блокирование устройства по MAC-адресу»).

В качестве примера приведён порядок создания правила L2 в разделе «[LAN]» для запрета прохождения пакетов от устройства с определённым MAC-адресом.

На рисунке (см. Рисунок – Пример использования правил L2) представлен стенд, в рамках которого будут создаваться правила МЭ.

Рисунок – Пример использования правил L2

Предварительно необходимо создать разрешающее правило МЭ по протоколу ICMP на интерфейсе LAN.

Для создания правила L2 необходимо выполнить следующие действия:

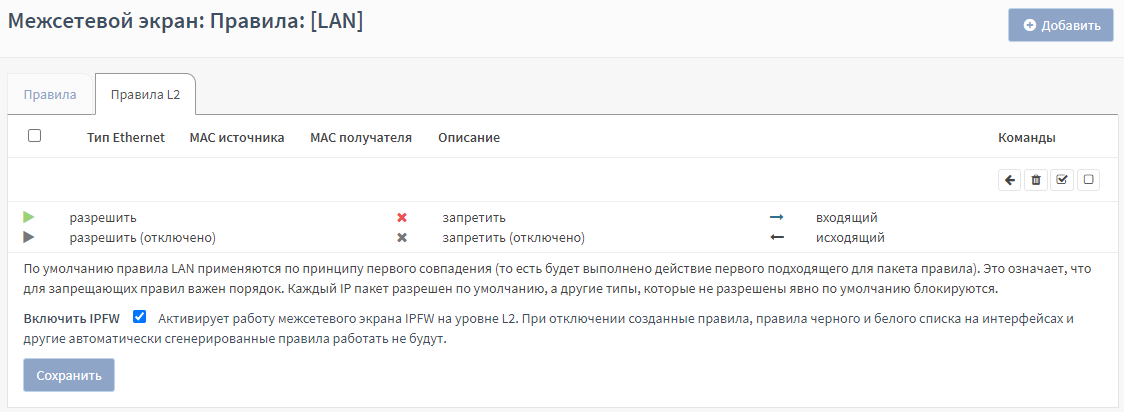

Перейти во вкладку «Правила L2» подраздела правил МЭ интерфейса LAN («Межсетевой экран» - «Правила» - «[LAN]») (см. Рисунок – Правила L2).

Рисунок – Правила L2

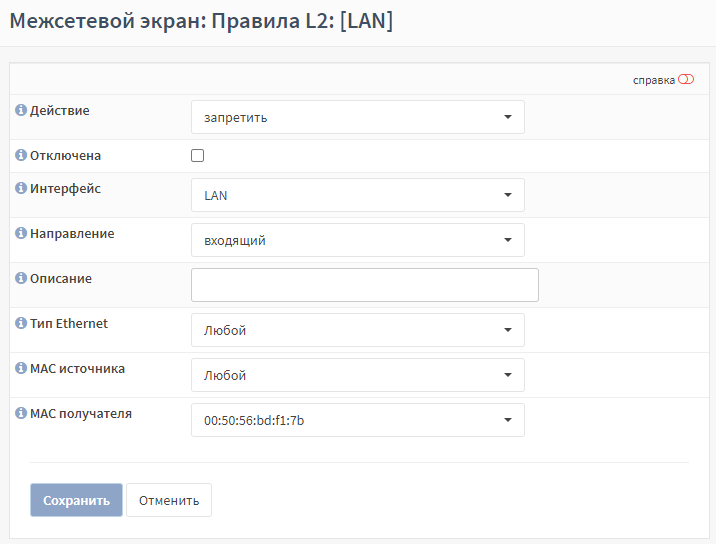

Нажать кнопку «+Добавить» и в открывшейся форме (см. Рисунок – Создание правила L2) указать следующие значения параметров:

«Действие» – «запретить»;

«Направление» – «входящий»;

«MAC получателя» – «00:50:56:bd:f1:7b».

Рисунок – Создание правила L2

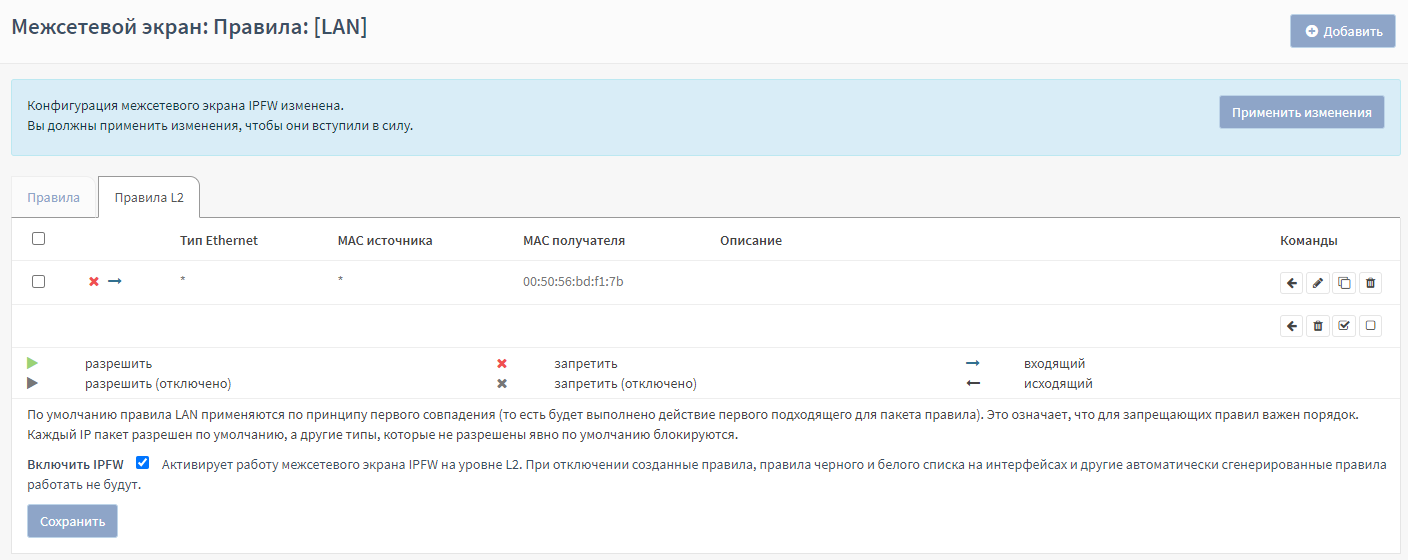

Нажать кнопку «Сохранить».

Во всплывающем окне нажать кнопку для определения места размещения правила МЭ в перечне (см. Рисунок – Запрос на размещение правила в перечне).

Нажать кнопку «Применить изменения» (см. Рисунок – Принятие изменений).

Рисунок – Принятие изменений

Для проверки работы правила L2 необходимо на ПК «Client» запустить команду «ping» IP-адреса LAN-интерфейса ARMA FW. При корректной работе созданного запрещающего правила L2 будет выведен ответ о превышении интервала ожидания для запроса.

Создание правил API

Для управления извне ARMA FW необходимо создать соответствующие правила МЭ в подразделе управления правил API («Межсетевой экран» - «API правила»).

Правила создаются по аналогии с другими правилами МЭ (см. «Создание правил межсетевого экранирования»).

Для создания правила API необходимо выполнить следующие действия:

Перейти в подраздел управления правил API («Межсетевой экран» - «API правила») и нажать кнопку «

».

».В открывшейся форме (см. Рисунок – Создание правила API) задать параметры правила и нажать кнопку «Сохранить», а затем нажать кнопку «Применить».

Рисунок – Создание правила API

Мониторинг срабатывания правил

ARMA FW позволяет отслеживать количество срабатываний правил.

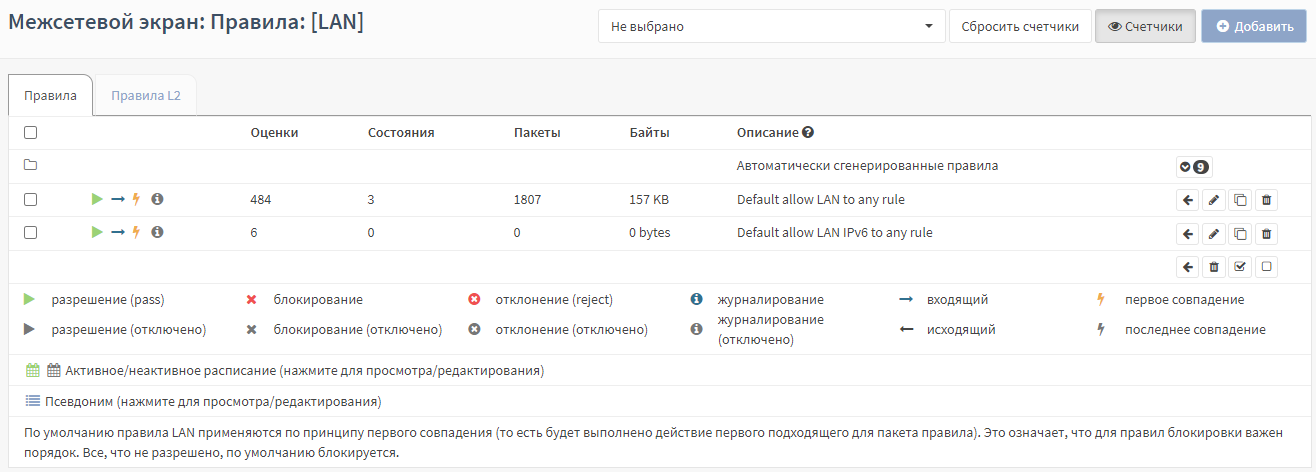

Для отображения таблицы мониторинга срабатывания правил следует в разделе правил МЭ («Межсетевой экран» - «Правила») перейти в необходимый подраздел, например «[LAN]», и нажать кнопку «Счетчики» (см. Рисунок – Мониторинг срабатывания правил).

Рисунок – Мониторинг срабатывания правил

Таблица мониторинга срабатывания правил содержит следующие показатели:

«Оценки» – количество выполненных сравнений правила;

«Состояния» – количество срабатываний правила;

«Пакеты» – количество перехваченных пакетов;

«Байты» – общий размер перехваченных пакетов;

«Описание» – описание правила.

Подсчёт срабатывания правила ведётся с момента его создания или с последнего обнуления счётчика, осуществляемого нажатием кнопки «Сбросить счетчики».